Nmap

nmap的简单用法

nmap默认发送一个ARP的PING数据包,来探测目标主机1-10000范围内所开放的所有端口

命令语法:

nmap

其中:target ip address是扫描的目标主机的ip地址

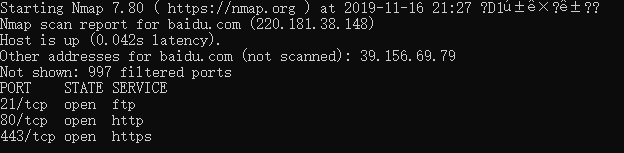

例子:nmap baidu.com

效果如下:

nmap简单扫描,并对结果返回详细的描述输出

命令语法:namp -vv

介绍:-vv参数设置对结果的详细输出

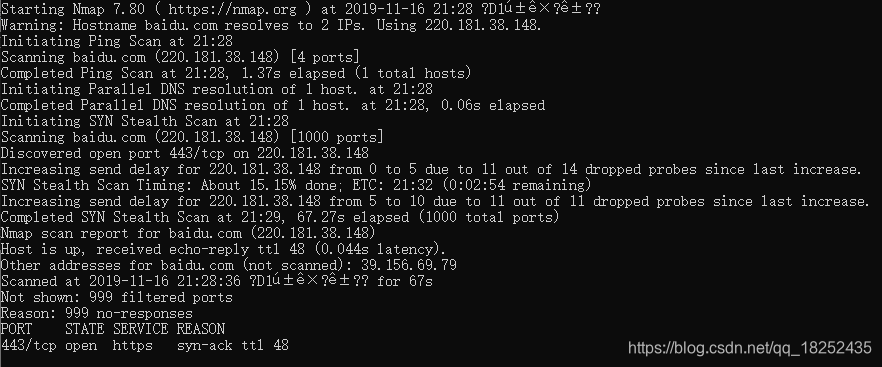

例子:nmap -vv baidu.com

效果如下:

nmap自定义扫描

命令语法:nmap -p(range)

介绍:(range)为要扫描的端口范围,端口大小不能超过65535

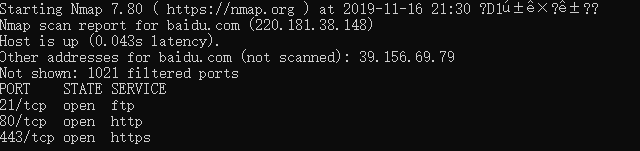

例子:扫描目标主机的1-50号端口

nmap -p1-1024 baidu.com

效果:

nmap 路由跟踪

路由器追踪功能,能够帮助网络管理员了解网络通行情况,同时也是网络管理人员很好的辅助工具,通过路由器追踪可以轻松的查处从我们电脑所在地到目的地之间所经常的网络节点,并可以看到通过各个结点所花费的时间

命令语法:

nmap –traceroute

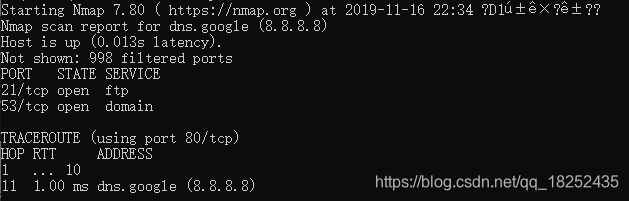

例子:nmap –traceroute 8.8.8.8(geogle dns服务器ip)

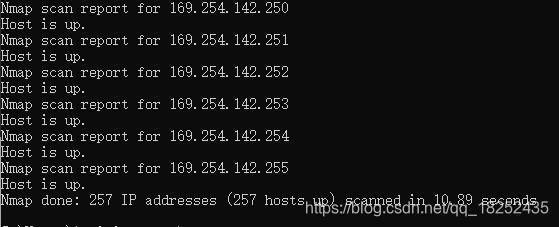

nmap设置扫描一个网段下的ip

命令语法:

nmap -sP

介绍:CIDR为设置的子网掩码(/24,/16,/8等)

例子:nmap -sP 10.10.131.0 /24

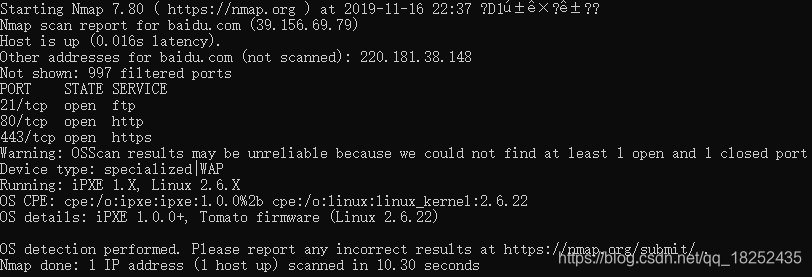

nmap 操作系统类型的探测

命令语法:

nmap -0

例子:nmap -O(大写的o) baidu.com

nmap探测存活主机

-sA 发送ACK探测存活

nmap的其他用法

(1) -sS :半开放扫描

原理是往目标端口发送一个SYN包,若得到来自目标端口返回的SYN/ACK响应包,则目标端口开放,若得到RST则未开放 这种扫描方式必须使用管理员权限运行 由于没有建立完整的tcp三次握手 这种扫描方式很少会有操作系统可以记录 但是还是有些工具可以记录到这种扫描(网络流量中可以检测到,synlogger和courtney等软件也可以检测)

(2) sT:3次握手方式tcp的扫描(会在目标主机留下大量日志)

(3)sU:udp端口的扫描

(4)sF:也是tcp的扫描一种,发送一个FIN标志的数据包(如果主机存在IDS 和IPS系统,防火墙会过滤掉SYN(-sS发送的数据包)数据包 FIN数据包不需要TCP握手 效果和sS差不多 比sT更快)

(5)sW:窗口扫描

(6) sV:版本检测(sV)

本文详细介绍Nmap网络扫描工具的基本用法及高级技巧,包括端口扫描、路由跟踪、操作系统探测、存活主机探测等,适合网络管理员和技术人员学习。

本文详细介绍Nmap网络扫描工具的基本用法及高级技巧,包括端口扫描、路由跟踪、操作系统探测、存活主机探测等,适合网络管理员和技术人员学习。

4008

4008

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?