危害:弱口令导致服务器权限丢失、管理员弱密保、可重置管理员密码等。

以下总结均来自漏洞银行:https://www.bugbank.cn/live/view.html?id=111233

字典:

按特定组合方式生成包含很多密码的文件。

一、字典生成工具

Python中调用模块exrex(字典生成的正则工具)

安装:pip3 install exrex

使用:

python3

import exrex

list(exrex.generate('[Pp][a@](s|5){2}w[0o0]rd')) #列出所有符合条件的正则

二、Hydra 强大的暴力破解软件之一

单用户单目标 hydra -l root -P 密码文件 目标主机的ip地址 协议

多用户单目标 hydra -L 用户名文件 -P 密码文件 目标主机的ip地址 协议

多用户多目标 hydra -L 用户名文件 -P 密码文件 -M 目标地址列表 协议

三、BurpSuite

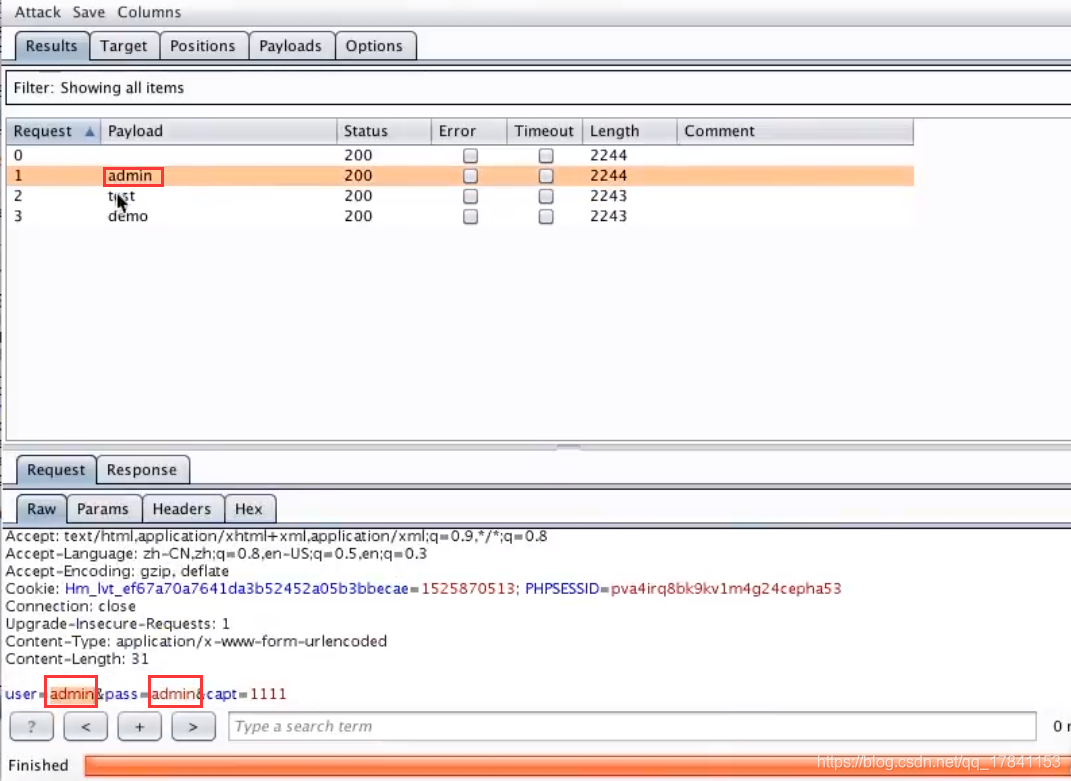

3.1 Intruder模块 - Attack type

(1)Battering ram

一个payload,同时应用到多个位置。

(2)Pitchfork

多个payload组,分别放入对应位置。

用户名有几个,密码也有几个。

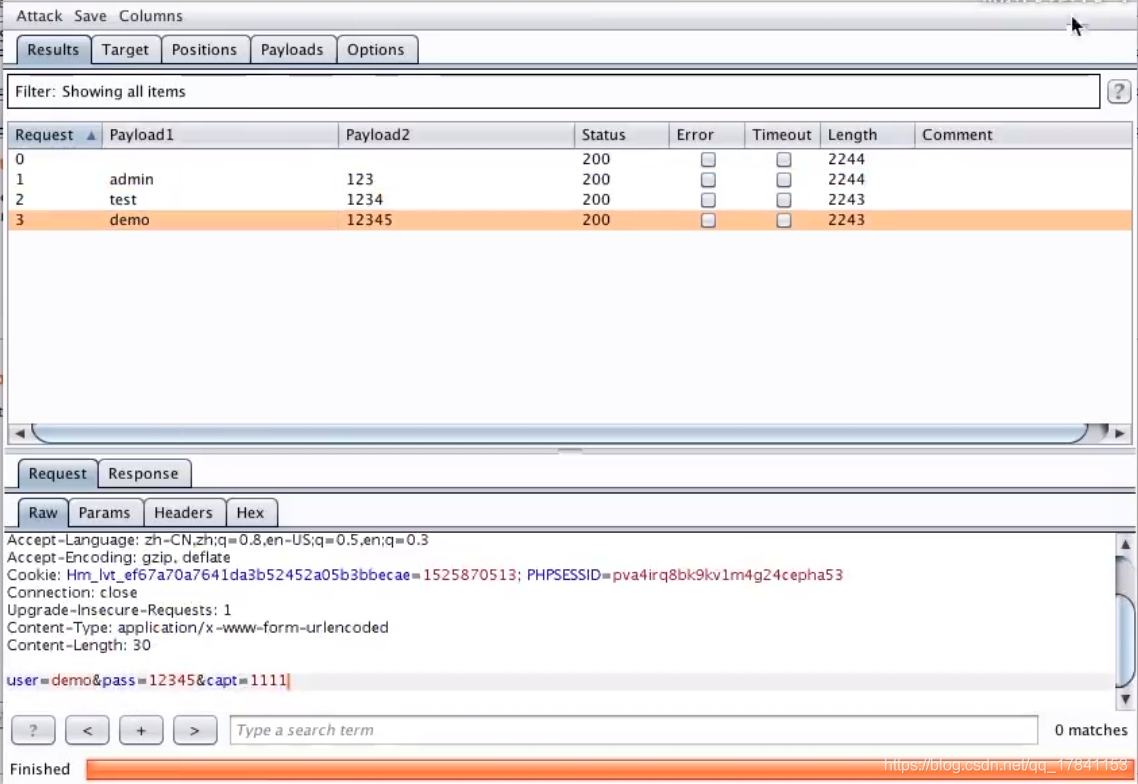

(3)Cluster bomb

多个payload组,放入所有位置。

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-30wgvUYI-1595406629883)(C:\Users\Administrator\AppData\Roaming\Typora\typora-user-images\image-20200722095944450.png)]](https://i-blog.csdnimg.cn/blog_migrate/58756da39fa6e93e519e9ed316099a17.png)

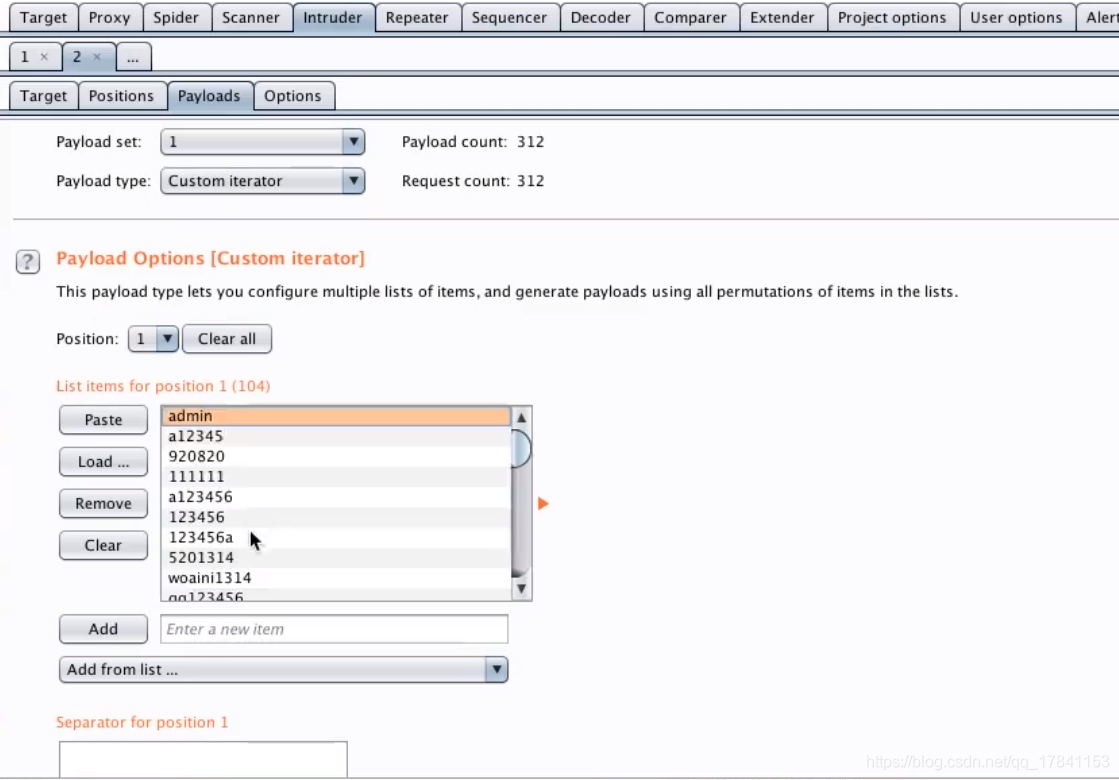

3.2 Intruder模块 - Payload type

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-nbzFFeZ8-1595406629884)(C:\Users\Administrator\AppData\Roaming\Typora\typora-user-images\image-20200722100847733.png)]](https://i-blog.csdnimg.cn/blog_migrate/54566ba1b0f1a2d14e784fbee9f6c8ff.png)

(1)Custom iterator

迭代器,有8个占位,每一位都能设置payload

案例一:假设密码为邮箱格式。如2134562314@qq.com,使用迭代器完成密码拼凑

案例二:使用迭代器完成HTTP的Basic认证

即base64(user:pwd)

用户名:

(2)Character substitution

字符替换

加载字典后,进行如下的替换。

(3)Character blocks

生成指定长度的字符串

3.3 利用正则进行用户信息遍历

目的:通过id遍历,查看有哪些用户。

四、在WEB应用渗透过程中,怎么防止IP被干掉

减少线程数,可用BurpSuite实现,线程数尽量在20以下,如14、18。

如何使用sqlmap绕过waf?

调用time模块,使payload提交间隔为1s,防止被waf误认为CC攻击,直接干掉IP。

sqlmap命令后跟-tamper “绕过脚本.py”

import time

time.sleep(1)

可以利用区域号码、手机号段、身份证号编写规则制作字典,满足需要。

8万+

8万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?