模拟小型企业网搭建拓扑图:

在出口路由器配置默认路由和NAT

//静态路由

ip route 0.0.0.0 0.0.0.0 221.1.1.2

//NAT

access-list 10 permit 192.168.1.0 0.0.0.255

ip nat inside source list 10 interface FastEthernet0/1 overload

interface FastEthernet0/0

ip nat inside

exit

interface FastEthernet0/1

ip nat outside

exit

出口路由器配置easyVPN

aaa new-model

aaa authentication login vpn-a local

aaa authorization network vpn-o local

username vpn password 0 cisco123

crypto isakmp policy 10

hash md5

authentication pre-share

ip local pool VPN-POOL 192.168.1.100 192.168.1.240

crypto isakmp client configuration group vpngroup

key vpn

pool VPN-POOL

exit

crypto ipsec transform-set school-set esp-3des esp-md5-hmac

crypto dynamic-map d-map 10

set transform-set school-set

reverse-route

exit

crypto map school-map client authentication list vpn-a

crypto map school-map isakmp authorization list vpn-o

crypto map school-map client configuration address respond

crypto map school-map 10 ipsec-isakmp dynamic d-map

int f0/1

crypto map school-map

*Jan 3 07:16:26.785: %CRYPTO-6-ISAKMP_ON_OFF: ISAKMP is ON

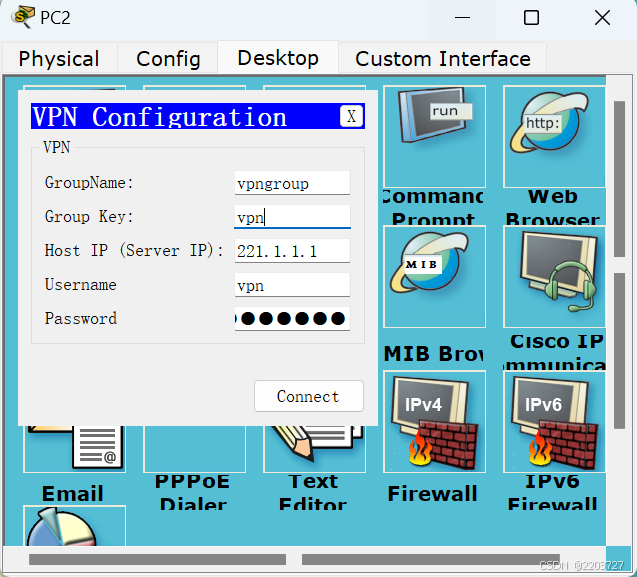

公网PC连接VPN路由器实现访问内网服务器

成功后会显示内网的IP地址:

和内网中的PC进行通信:

配置说明:

aaa new-model #启用新的AAA(认证、授权、计费)模型

aaa authentication login vpn-a local

#配置AAA认证,指定使用本地数据库进行登录认证,并命名为vpn-a

aaa authorization network vpn-o local

#配置AAA授权,指定使用本地数据库进行网络服务授权,并命名为vpn-o

username vpn password 0 cisco123 #创建一个本地用户账户,用户名为vpn,密码为cisco123

crypto isakmp policy 10 #配置IKE策略,编号为10

hash md5 # 指定使用MD5作为哈希算法,但请注意MD5不再被认为是安全的

authentication pre-share #指定使用预共享密钥进行认证

ip local pool VPN-POOL 192.168.1.100 192.168.1.240 #创建一个本地IP地址池

crypto isakmp client configuration group vpngroup #配置IKE客户端配置,指定组名为vpngroup

key vpn #指定预共享密钥为vpn

pool VPN-POOL #指定客户端从VPN-POOL地址池中获取IP地址

exit

crypto ipsec transform-set school-set esp-3des esp-md5-hmac

#创建一个IPsec转换集,命名为school-set,使用3DES加密和MD5-HMAC进行认证。

crypto dynamic-map d-map 10 #创建一个动态映射,命名为d-map,编号为10

set transform-set school-set #在动态映射中设置之前创建的转换集

reverse-route #配置反向路由注入,以便远程客户端可以访问本地网络

exit

crypto map school-map client authentication list vpn-a

#在加密映射school-map中设置客户端认证列表为vpn-a

crypto map school-map isakmp authorization list vpn-o

#在加密映射school-map中设置IKE授权列表为vpn-o

crypto map school-map client configuration address respond

#配置加密映射school-map以响应客户端地址请求

crypto map school-map 10 ipsec-isakmp dynamic d-map

#将动态映射d-map关联到加密映射school-map的编号10

int f0/1

crypto map school-map

#在接口f0/1上应用加密映射school-map。

*Jan 3 07:16:26.785: %CRYPTO-6-ISAKMP_ON_OFF: ISAKMP is ON

#ISAKMP is ON 日志消息,表示ISAKMP(IKE)协议已启用

3466

3466

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?