抓app的包,双向验证

1./双向验证就是说一种就是客户端传数据,然后服务端去验证你这个客户端的证书

2./还有那就是服务端,把数据回信到客户端,客户端来进行验证服务端的证书,双向通过之后数据正常接收和处理。

通过网盘分享的文件:Mobexler.ova

链接: https://pan.baidu.com/s/1f2lxk2Ha5P6SE1-FwTLuuA 提取码: 3389

--来自百度网盘超级会员v1的分享

通过网盘分享的文件:ldplayer9_ld_407585_ld.exe等3个文件

链接: https://pan.baidu.com/s/1SadhC_BdpEf67bzzVC-dWg 提取码: 7777

--来自百度网盘超级会员v1的分享

#APP-综合分析-Mobexler&MobSF 识别

-移动安全框架 (MobSF) 是一种自动化的一体化移动应用程序 (Android/iOS/Windows)渗透测试

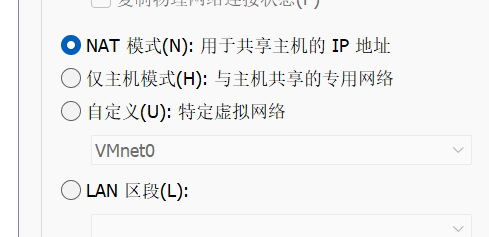

下好在虚拟机打开文件,直接选中ova文件,记得修改为nat模式

--界面有密码

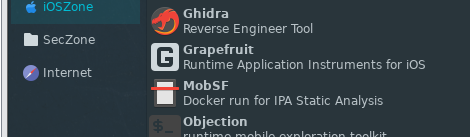

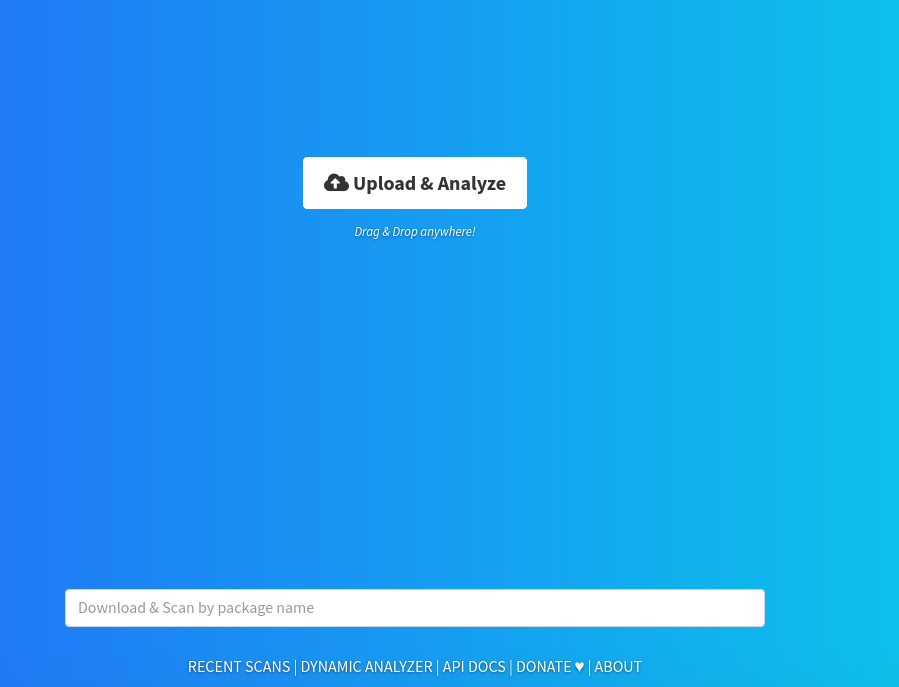

进入这个虚拟机后,点击这个MobSF,会生成一个端口

使用:

1./查看虚拟机的IP地址

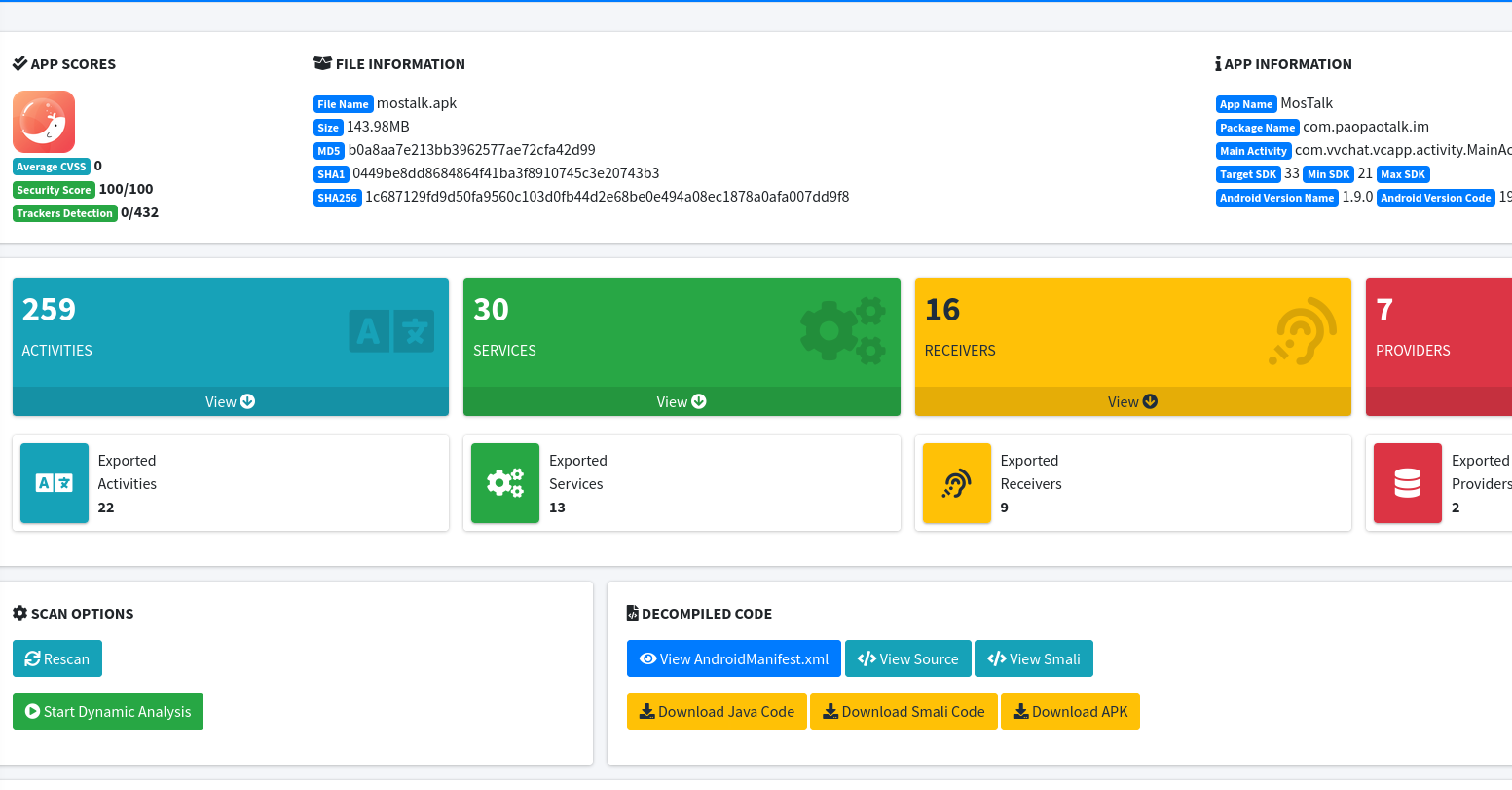

2./上浏览器ip:端口,进入网页,有一个upload下载地址,上床apk文件会自动分析文件

3./分析完下载java代码

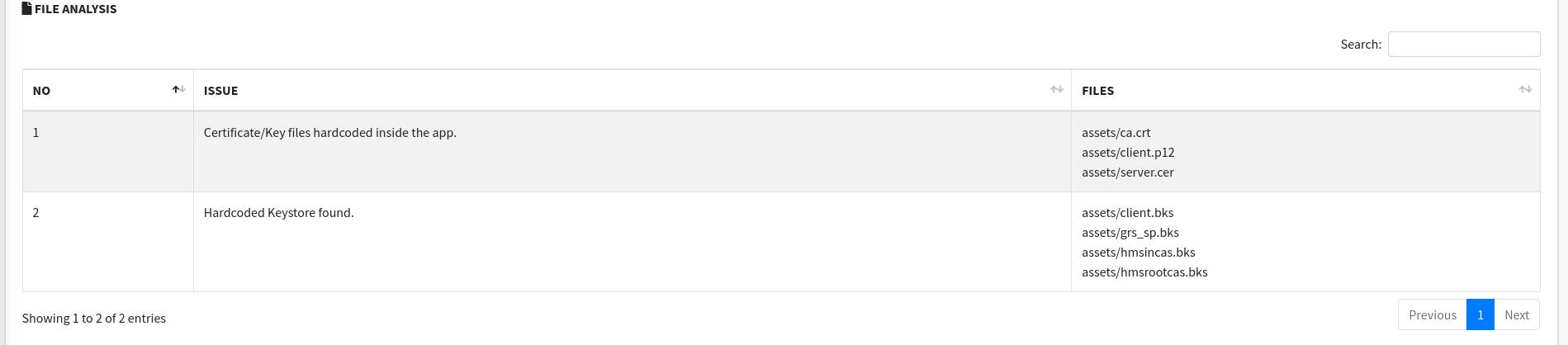

--可以看到证书(证书后缀.cer/.der/.p12/.bks)

--这个软件可以起到一个很好的辅助作用

单项验证与双向验证的区别

双向验证:一个是客户端向服务端进行验证,另一个是服务端向客户端验证

单项验证:就只有一个验证

/双向验证的一个突破:

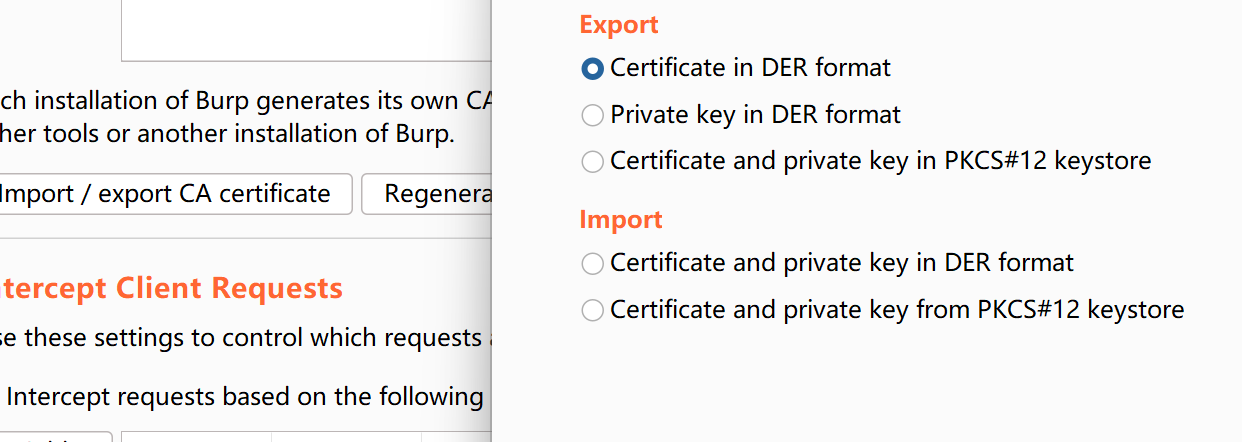

-burpsuite里面搜索TLS,TLS其实就是 cert 就是个证书。你把你从 apk 里面提取的证书把它怎么样?放这里来去安装,

有些是需要密码,把有些不需要,如果说需要密码的话,你在 APP 的反编译里面找到密码,我们说证书的一个 密匙,你在安装到burpsuite的上面,那么你

在抓包的时候,就可以突破双向验证。因为这个就是客户端的,服务端是在对方的服务器那一边。你之前的抓包为什么不能突破双向验证,就是因为你采用的

是burpsuite的自己的证书,我们不是在安装 ATS 的时候,那是要把相关抓捕工具的证书安装吗?

-安装之后其实就是对方去打包发过来的时候是吧,

1./它验证的就是burpsuite的证书,如果它有验证,独特的证书就是有证书验证的话,

2./他就要验证 apk 里面自

带的证书,就是他自己的证书,所以我们需要把这个证书的安装到burpsuite里面,那么让他去验证这个就对应上了,那就能成功抓包了,这就是双向验证的

一个解决方案

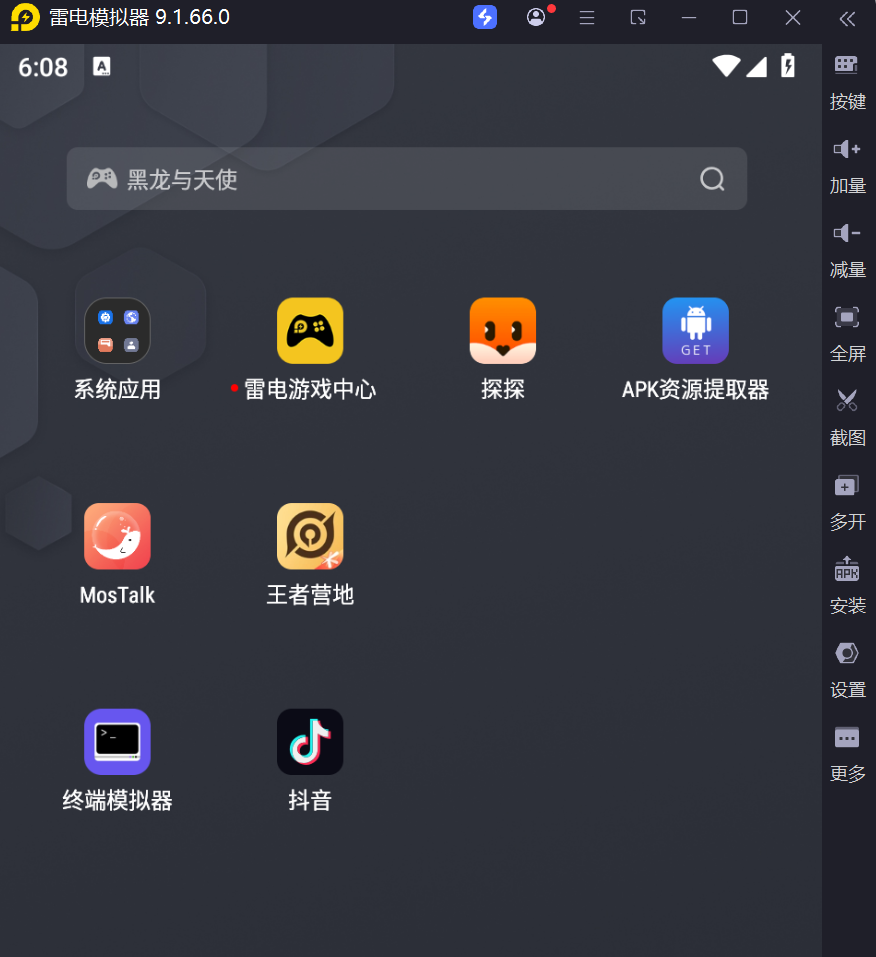

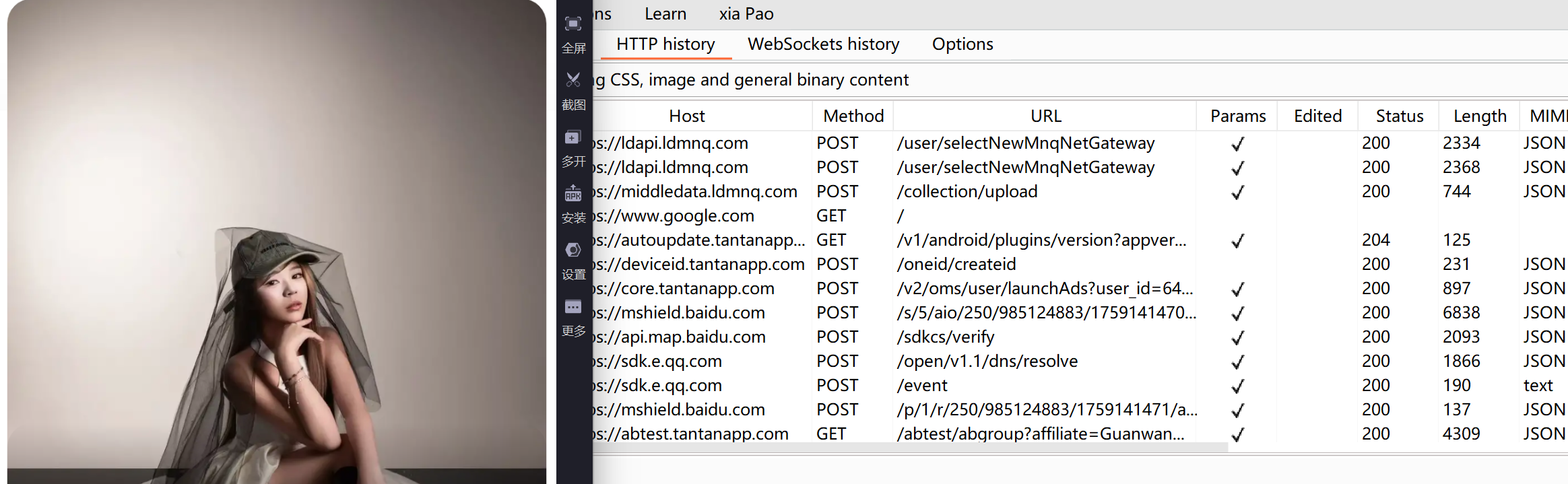

直接实战雷电模拟器9.0版本

探探app

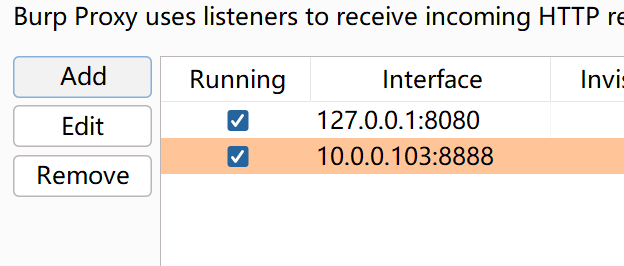

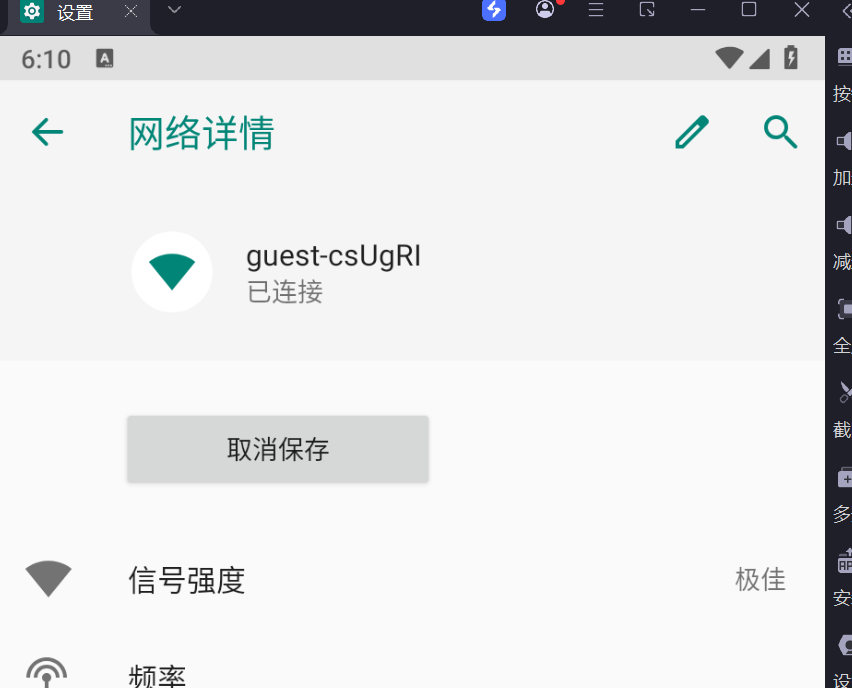

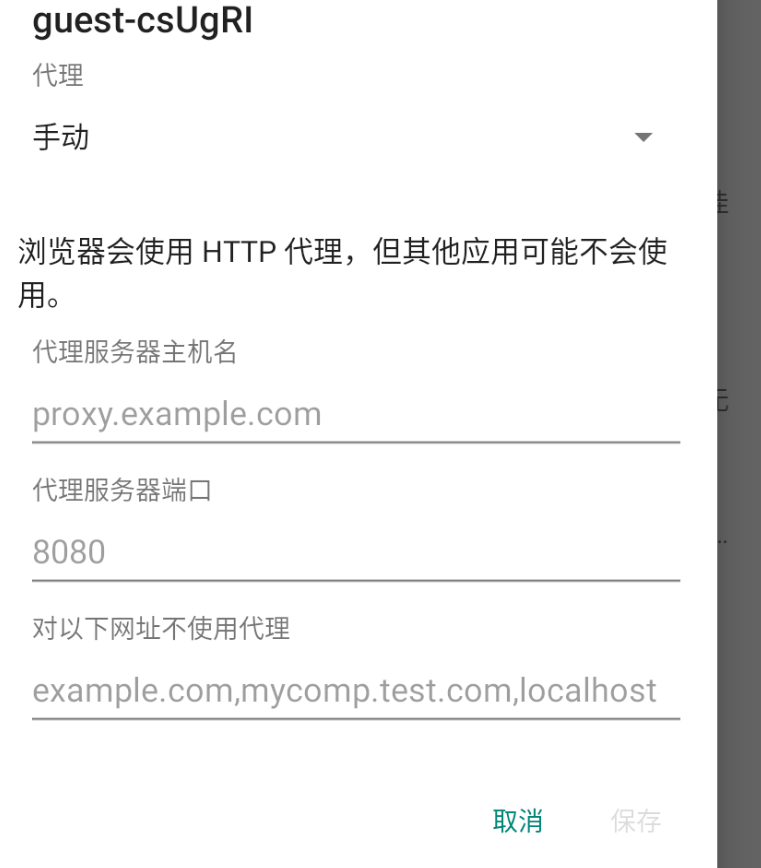

第一步,添加与该网络连接的ip,端口选8888

第二步,上传bp证书(上床才能抓到包)

选着适合的路径,进行证书的安装就行,具体看其他wb

方案一,通杀,但抓的包是wireshare,改不了包

注意:要记得关闭代理

/方案 1:Firda + r0capture + WireShark https://github.com/r0ysue/r0capture

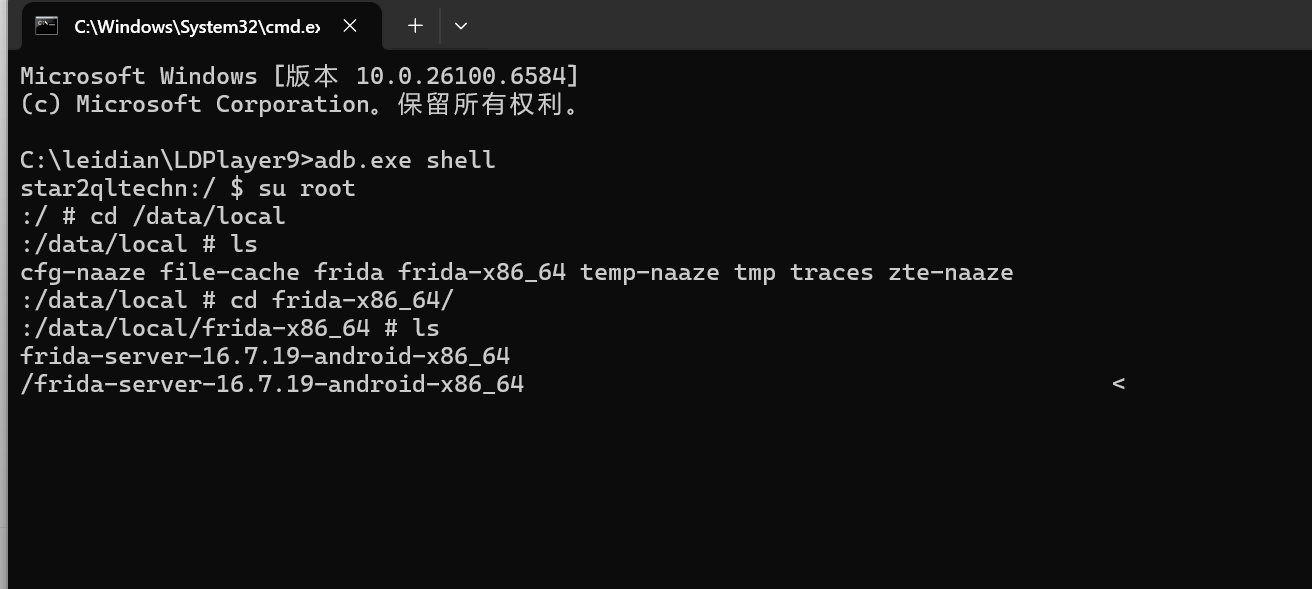

模拟器执行:./frida-server

获取包名:ls /data/data 或 Apk 资源器查看

python r0capture.py -U -f 包名 -p xxxx(生成的名字).pcap

/方案2:Firda+HOOK-JS+BurpSuite

https://github.com/apkunpacker/FridaScripts

模拟器执行:./frida-server

本地执行:frida -U -f 包名 -l hookjs文件

/方案3:很难

导入证书 利用场景:能反编译,有证书文件

1、解压获取apk的证书文件

2、反编译后得到证书文件的密钥

3、Burp导入证书后实现对应抓包

最好,但是难度较大

核心:需要反编译成功

直接选着方案二(能改包才是需要的)

1-本地安装 Frida

pip install frida

pip install frida-tools

2-模拟器安装 Frida

注意: 版本要与本地 Frida 一致 下载: https://github.com/frida/frida/releases

真机: ARM 版本及位数

模拟器: 无

ARM 的位数

虚拟器终端查看 位数:getprop ro.product.cpu.abi

这拨珠写的挺好

1./配置好代理

点右上角笔的东西配置代理

改为手动,配置一定要与bp的一样!!!

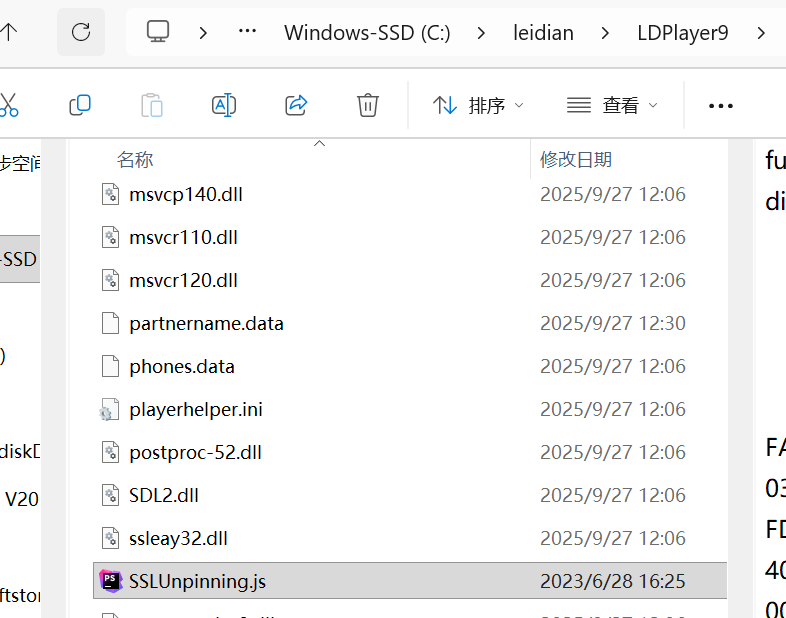

2./将SSLUnpinning.js文件上传到adb.exe路径下

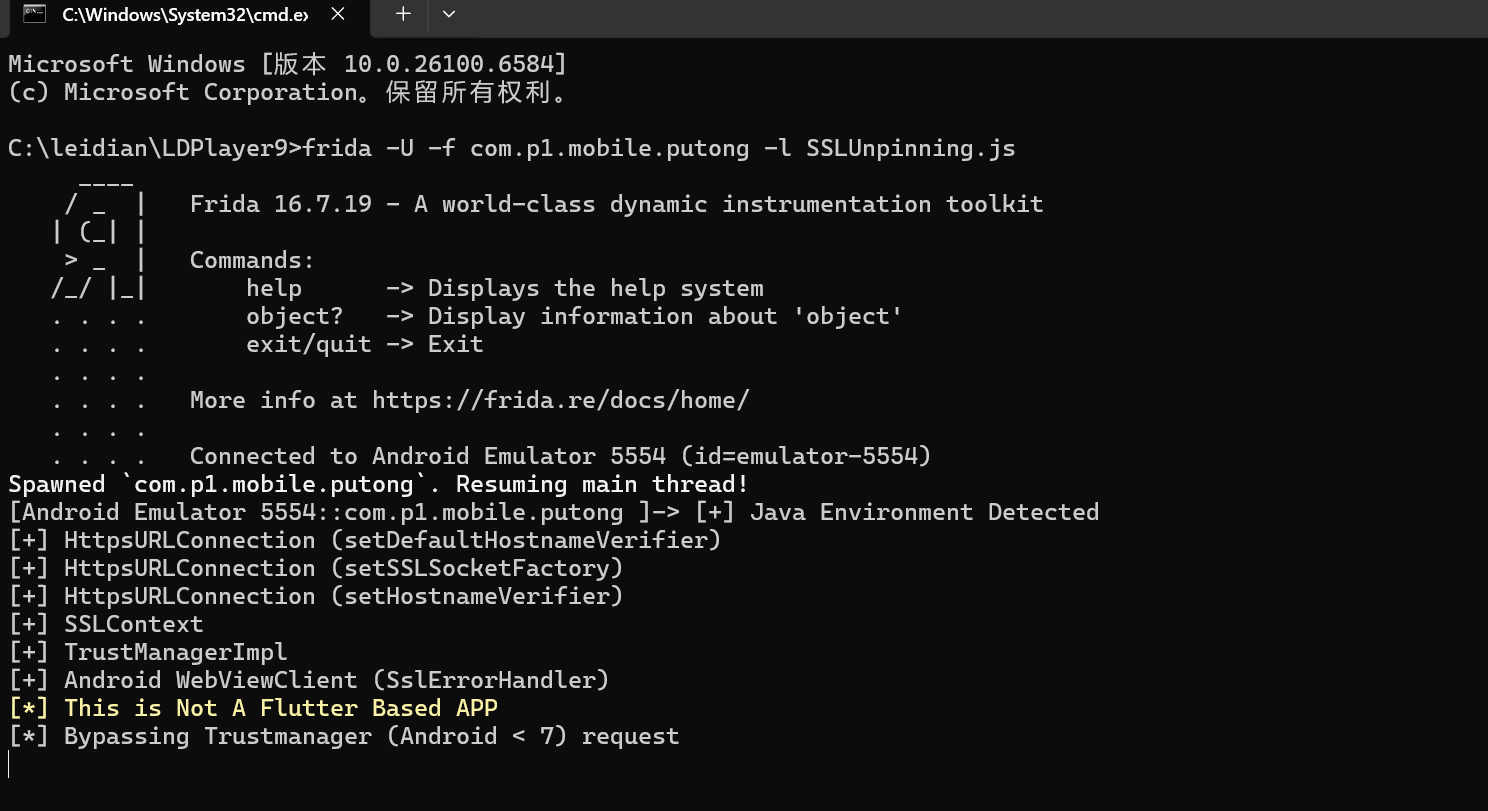

3./cmd启动模拟器的./frida

4./在adb.exe目录下再开一个cmd窗口

frida -U -f 包名 -l hookjs文件

包名在资源管理器上能看到,在连接上

直接执行

frida -U -f com.p1.mobile.putong -l SSLUnpinning.js

探探会自动打开

成功抓到包

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?