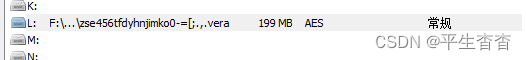

1.根据文件名和后缀,使用工具VeraCrypt来挂载。文件名是键盘密码,绘制出对应的轨迹,然后我们就知道密码是pvd了,挂载如下

2.打开挂载的磁盘,无后缀的文件是压缩包,解压里面的内容

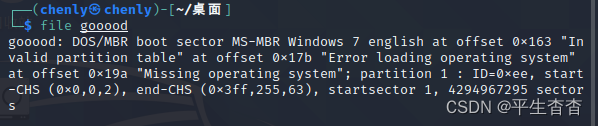

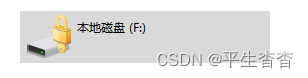

3.可以看到是一个磁盘,尝试FTK挂载,挂载成功了,但是有一个Bit锁,需要我们找密钥。

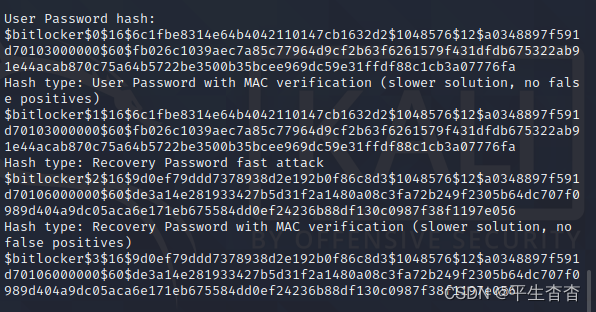

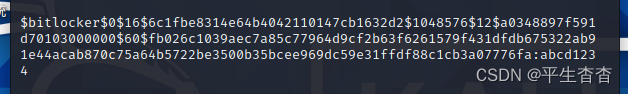

4.利用EFDD工具进行暴力破解,发现解不出来,然后尝试换一种方法,采用john+hashcat的方法。

一共出来四个hash值

我们使用0号进行尝试,保存到txt中然后开始爆破

得到密钥abcd1234

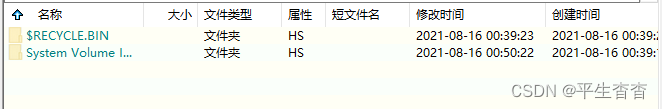

5.打开对应的磁盘,发现是空的,那么可能是被数据删除,需要我们进行数据恢复,我们使用diskgenius打开看看。

进入回收站看看

看到

以及一个压缩包。

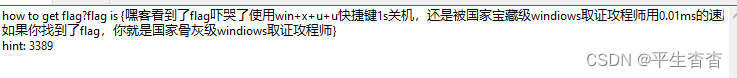

这个hint:3389就很有意思,如果是端口的话,是用来远程连接的,

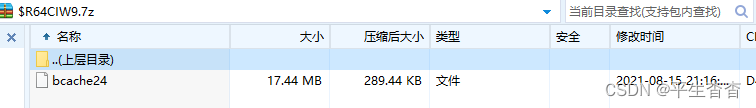

打开压缩包里面是一个bcache24文件。

然后就查了一下,具体参考

https://baijiahao.baidu.com/s?id=1705153152225734305&wfr=spider&for=pc

BMChache全称RDP Bitmap Chache,即RDP(远程桌面协议)位图缓存。是Windows为了加速RDP连接时的显示,减少数据量的传输,改善RDP连接体验的一种缓存机制。

具体就是恢复图片吧

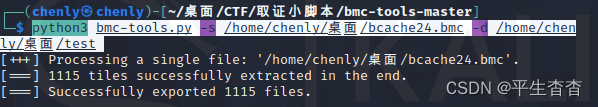

7.我们是使用这个工具来恢复

https://github.com/ANSSI-FR/bmc-tools

使用如下命令开始恢复

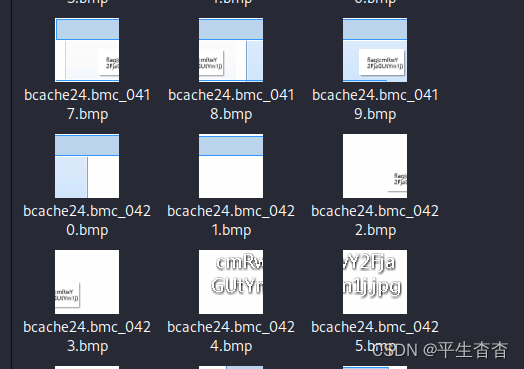

得到图片然后一一查看图片,发现需要拼图,但是后来找到一张小的图片上面有FLAG

就这么一堆东西吧,后来发现后面的可以看见的就是{}里面的信息

也即是flag{cmRwY2FjaGUtYm1j}

然后把里面的进行base64解密后得到

flag{rdpcache-bmc}

本文介绍了一种通过多种工具和技术手段破解加密磁盘的过程,并详细解释了如何使用VeraCrypt、FTK等工具挂载加密磁盘,以及如何通过暴力破解、hash解密等方式获取密钥。同时,还探讨了数据恢复的方法,包括使用diskgenius恢复已删除的数据。

本文介绍了一种通过多种工具和技术手段破解加密磁盘的过程,并详细解释了如何使用VeraCrypt、FTK等工具挂载加密磁盘,以及如何通过暴力破解、hash解密等方式获取密钥。同时,还探讨了数据恢复的方法,包括使用diskgenius恢复已删除的数据。

1406

1406

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?