前言

apache shiro是一个java安全框架,作用是提供身份验证,Apache Shiro框架提供了一个Rememberme的功能,存储在cookie里面的Key里面,攻击者可以使用Shiro的默认密钥构造恶意序列化对象进行编码来伪造用户的 Cookie,服务端反序列化时触发漏洞,从而执行命令。

影响版本如下:

Apache shiro <= 1.2.4

下面我们展开来讲讲该漏洞是如何利用的。

利用

在服务器接受带有shiro框架的服务请求时,cookie会经过以下几个步骤:

1.服务器会先检索RememberMe cookie的值

2.之后进行base64解码

3.接着使用aes解码

4.最后进行反序列化操作

其中AES加密cookie的值时利用的是加密密钥硬编码,也就是说有一定几率的可以进行破解,因此可能存在伪造cookie来进行恶意反序列化的攻击。

下面我们具体分析一下,先看org/apache/shiro/mgt/DefaultSecurityManager.java:

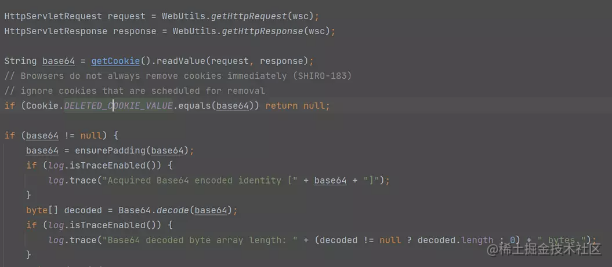

里面有一个方法叫getRememberedSerializedIdentity ,简单看一下就是:

可以看到里面获取了请求的cookie值再进行了base64编码,于是我们接着看谁调用了它,于是找到了getRememberedPrincipal

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

3039

3039

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?