上一讲梳理了编译器优化带来的副作用,强调了未定义行为放大、调试困难、表达式副作用顺序改变、volatile使用等关键风险和应对措施。

今天进入Day 63:静态分析工具的使用与局限。

静态分析是提升C代码质量、发现潜在Bug和安全隐患的重要手段,但其作用、原理和局限性往往被误解。掌握静态分析的正确用法,是现代C开发者必备的能力。

1. 主题原理与细节逐步讲解

1.1 静态分析工具是什么?

- 静态分析(Static Analysis)指的是在不运行程序的前提下,通过检查源代码或中间代码,自动发现潜在的错误、漏洞、代码风格问题或性能隐患。

- 常见C语言静态分析工具有:

- 编译器自带警告(

gcc -Wall -Wextra等) - Lint工具(如splint、PC-lint)

- Clang Static Analyzer/scan-build

- Coverity、Cppcheck、Infer等第三方或商业工具

- 编译器自带警告(

1.2 静态分析主要能力

- 检查未初始化变量、可能的空指针解引用

- 检测内存泄漏、数组越界、资源未释放

- 分析死代码、不可达分支、逻辑分支遗漏

- 检查类型转换、格式化字符串、线程安全隐患等

- 代码风格检查、复杂度分析

2. 典型陷阱/缺陷说明及成因剖析

2.1 误以为“静态分析通过=代码无Bug”

- 静态分析是自动化检测,但不能证明“完全正确”或“完全安全”;一些语义错误、业务逻辑漏洞、运行时依赖无法捕获。

2.2 忽视误报和漏报

- 静态分析工具会因分析能力有限,部分复杂路径或数据流分析不准确,导致误报(false positive)或漏报(false negative)。

2.3 只依赖默认规则,未定制适合项目的配置

- 不同项目编码风格、风险点不同,未定制规则可能漏检关键问题或产生大量无关警告,影响工程效率。

2.4 忽略分析结果,未纳入开发流程

- 静态分析报告未被开发团队重视、未设为持续集成门槛,警告被长期忽略,失去实际防护作用。

3. 规避方法与最佳设计实践

3.1 开启编译器全部警告并“零容忍”

gcc -Wall -Wextra -Werror

- 让所有警告都视为错误,强制修正潜在问题。

3.2 结合多种工具交叉分析

- 例如同时用gcc/clang警告、Cppcheck、Clang Static Analyzer,互补覆盖更多问题。

3.3 配置规则集,聚焦项目高风险点

- 根据项目实际定制规则(如线程安全、API使用约束、资源释放),并标记“允许忽略”的误报。

3.4 分阶段集成到CI/CD流程

- 新代码必须通过静态分析“零警告”,老代码可分阶段消除历史遗留。

3.5 结合人工Code Review和单元测试

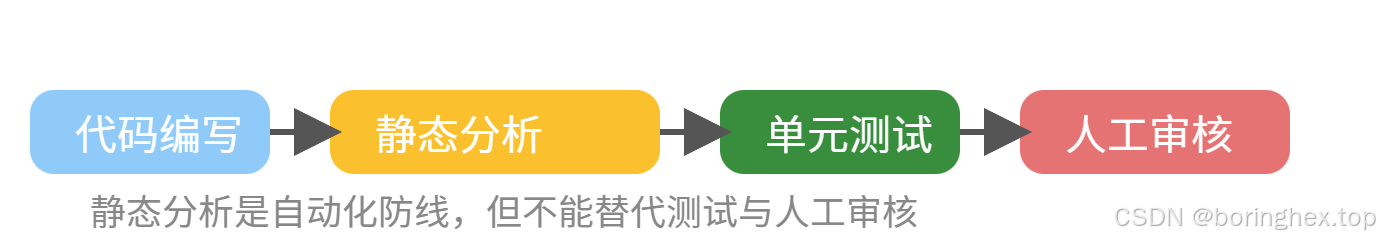

- 静态分析是辅助,不能替代人工逻辑审核和运行时测试。

4. 典型错误代码与优化后正确代码对比

错误示例1:未初始化变量,静态分析能发现

int foo() {

int x;

if (rand() % 2) x = 1;

return x; // 警告:'x'可能未初始化使用

}

优化后:

int foo() {

int x = 0; // 保证初始化

if (rand() % 2) x = 1;

return x;

}

错误示例2:内存泄漏,静态分析工具提示

void bar() {

char *p = malloc(100);

if (some_condition) return; // 警告:内存泄漏

free(p);

}

优化后:

void bar() {

char *p = malloc(100);

if (some_condition) {

free(p); // 修正:确保所有分支都释放

return;

}

free(p);

}

错误示例3:误报/漏报现象

void foo(char *p) {

if (p) {

// do something

}

}

// 某些静态分析工具可能误判p有空指针风险,或在复杂数据流下未能发现真正的空指针解引用

5. 必要底层原理补充

- 静态分析基于抽象语法树(AST)和数据流分析,对变量的生命周期、路径流转进行推理。

- 由于C语言灵活性高、宏和指针复杂,分析工具往往采用保守策略,导致部分误报或漏报。

- 部分工具可与IDE集成,实时显示警告,也可通过命令行批量扫描整个项目。

6. 图示:静态分析与开发流程关系

7. 总结与实际建议

- 静态分析工具能自动发现大量C语言常见Bug和安全隐患,是现代开发不可或缺的利器。

- 但静态分析并非万能,存在误报和漏报,不能替代单元测试和人工审核。

- 应将静态分析集成到CI流程,启用全部警告,定制规则并让团队重视分析结果。

- 多工具、多阶段、交叉验证,才能最大化提升项目代码质量和安全性。

结论:静态分析是C开发的“安全网”,不是“金钟罩”。只有将其作为自动化防线,结合测试和人工审核,才能构建真正健壮、可靠、易维护的C项目。

公众号 | FunIO

微信搜一搜 “funio”,发现更多精彩内容。

个人博客 | blog.boringhex.top

静态分析工具的正确使用之道

静态分析工具的正确使用之道

835

835

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?