文件权限

1.文件权限存在的意义

系统最底层安全设定方法之一保证文件可以被可用的用户做相应操作

2.文件权限的查看

ls -l file ##查看文件属性

ls -a ##查看详细属性

ls -ld dir

ll file

ll -d dir

3.文件权限的读取

-普通文件,d 目录,c字符设备,b 块设备存储设备,s套接字,程序对外开放接口,没有就交互不了,l软连接,快捷方式

例如:

mkdir text 6

touch text/1 6+8=14

-|rw-rw-r--| 1 |kiosk | kiosk | 0 | Jul 21 09:18 | file

"-":文件类型

"rw-|rw-|r--" :文件读写权限

1 2 3

1.[u] 文件拥有者对文件能做什么操作

2.[g] 文件所有组对文件能做什么操作

3.[o] 其他人对文件能做什么操作

"1": 对文件:文件内容被系统记录的次数

对目录:目录中文件属性的字节数

"kiosk ":文件的所有人

"kiosk ":文件的所有组

"0": 对文件:文件大小

对目录:目录中子文件元数据(matedate可以理解为文件的属性)大小

"Jul 21 09:18":文件最后一次被修改的时间

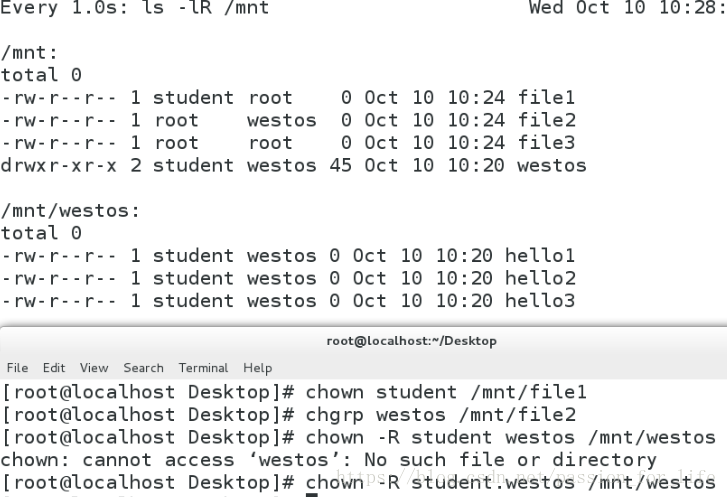

"file":文件的名称 ls -lR /mnt递归看

4.如何改变文件的所有人和所有组

chown|chgrp

chown username file|dir ##更改文件的所有人

chown user.group file|dir ##更改所有人所有组

chown -R user dir ##更改目录本身及里面所有内容的所有人

chgrp group file|dir ##更改文件的所有组

chgrp -R group dir ##更改目录本身及里面所有内容的所有组

chown -R user.group dir ##更改目录本身及里面所有内容的所有组所有人

监控命令 watch -n 1 ls -lR /mnt

5.如何改变文件的权限

对权限的理解

r: 对文件:是否可以查看文件中的内容 --->cat file

对目录:是否可以查看目录中有什么子文件或者子目录 ---> ls dir

w:对文件:是否可以改变文件里面记录的字符

对目录:是否可以对目录中子目录或子文件的元数据进行更改

x:对文件:是否可以通过文件名称调用文件内记录的程序

注:对文件所在目录执行,非文件本身,不能进入,写的权限要建立在可执行之上,写只针对所有人u!

更改方式

chmod <u|g|o><+|-|=><r|w|x> file|dir

chmod u+x /mnt/file1 ##给/mnt/file1的u添加可执行权限

chmod g-r /mnt/file2 ##给g减可读权限

chmod ug-r /mnt/file3 ##给ug减读权限

chmod u-r,g+x /mnt/file4 ##给u减r权,g添加x权

chmod -r /mnt/file5

chmod o=r-x /mnt/file6 ##o权限为可读不可写可执行

chmod ug=rwx,o=--- /mnt/file1

chmod ugo=r和ugo+r 执行一致

数字方式修改该文件权限

rwx

210

r=4 w=2 x=1

如: r-x|r--|--x ==541

chmod u=r-x,g=r--,o=--x /mnt/file1

chmod 541 /mnt/file1 ##两命令效果一致

7=rwx | 6=rw- | 5=r-x | 4=r-- | 3=-wx | 2=-w- | 1=--x | 0=---

系统默认权限的设定

umask ##查看系统保留权限默认为022

umask 077 ##临时设定系统预留权限为077,只当前shell中生效

补:默认保留022 。不同文件系统自己还会再保留不同。777-022-不同系统保留=实际值

mask值

在权限列表中mask表示能生效的权力值

当用chmod减少开启acl的文件权限mask值会改变

chmod g-rwx /mnt/westos ##mask::---,改变了

要恢复mask值

setfacl -m m:rwx /mnt/westos

watch -n 1 "ls -l /mnt; getfacl /mnt/westos"监控命令

永久更改umask

/umask 位置在60行左右

vim /etc/profile ##系统配置文件

59 if [ $UID -gt 199 ] && [ "id -gn" = "id -un" ]; then

60 umask 002 ##普通用户的umask

61 else

62 umask 077 ##超级用户的umask

63 fi

注:-gt为g=u且大于199,超级用户0

vim /etc/bashrc ##shell配置文件

70 if [ $UID -gt 199 ] && [ "id -gn" = "id -un" ]; then

71 umask 002

72 else

73 umask 077

74 fi

以上两个文件umask设定值必须保持一致

重启生效

source /etc/profile

source /etc/bashrc

立即生效

特殊权限

1.sticky ##粘制位

作用: 只针对目录生效,当一个目录上有sticky权限时 在这个目录中的文件只能被文件的所有者删除

设定方式: chmod o+t dir

chmod 1xxx dir

只能被所有者删除,只是目录,不可删除其他用户建立的东西

chmod 3777 dir ##可加,sticky+sgid 3xxx,或者6xxx(sgid+suid)等情况

2.sgid ##强制位

作用 : 对文件: 只针对与二进制可执行文件 当文件上有sgid时任何人执行此文件产成的进程所有组都是文件的所有组

对目录: 当目录上有sgid权限时任何人在此目录中建立的文件都属于目录的所有组,和文件建立者所在的组无关

设定方式: chmod g+s file|dir

chmod 2xxx file|dir

3.suid ##冒险位

只针对与2进制可执行文件 当文件上有suid时任何人执行这个文件产生的进程都属于文件的所有人

设定方式:chmod u+s file

chmod 4xxx file

suid sgid 影响权限级身份上升或下降

chmod775 降级过程,为了防止操作误删的等,可以提前把rm 放到指定位置,必要的话通过指定位置的rm 删除文件

acl权限列表

作用:让特定用户对特定文件拥有特定权限

acl列表查看

-rw-rwxr--+ 1 root root 0 Jul 21 15:45 file

acl开启 ##当开启了,就看列表中的权限,和+前无关,即ls -l 能看到的权限是假的

getfacl file ##查看cal开启文件的权限

file:file ##文件名称

owner:root ##文件拥有者

group:root ##文件拥有组

user::rw- ##文件拥有者权限

user:kiosk:rwx ##指定用户权限!!

group::r-- ##文件拥有者权力

mask::rwx ##能赋予用户最大权力伐值

other::r-- ##其他人的权限

acl列表的管理

setfacl -x <u|g>:<username|groupname> 文件|目录

setfacl -m <u|g>:<username|groupname>:权限 文件|目录

setfacl -m g:group:rwx file ##设定user对file 的权限

setfacl -m g:group:rwx file ##设定group组成员对file 的权限

setfacl -x u:username file ##从列表删除用户

setfacl -x g:group file ##删除组

setfacl -b file ##关file的acl列表

x只是踢除 b把列表关闭 +表示列表开启

acl的默认权限

acl权限只针对设定完成之后新建立的文件或目录生效,而已经存在的文件是不会继承默认权限,对于目录本身也无效

setfacl -m d:u:student:rwx /mnt/westos

setfacl -k /mnt/westos ##退出默认权限

强制退出保存,原来不可读的文件就被删了,只是名字一样而言,虽然对文件不可写,但对文件所在容器可读写,查看文件节点号

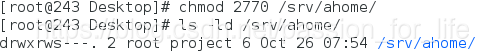

练习题:假设系统有两个帐号,alex和arod,这两个人除自己用户组外还共同支持project用户组。假设这两个用户需要共同拥有/srv/ahome/目录的使用权,且该目录不许其他人进入查看。请设置权限

首先建立监控命令,方便实时查看设定变化

watch -n 1 "tail -n 3 /etc/passwd /etc/group"

建立project组,alex和arod用户

共同支持project组

将project设为/srv/ahome/目录的用户组

改变权限,将建立的文件自动归属到project组

测试:arod把alex创建的文件删除并新建文件

补充:新建用户admin,开启acl权限,赋予对/srv/ahome/目录rwx权限,可以看到其可以将arod建立的文件删除并建立新的文件file,使用命令setfacl -x u:admin /srv/ahome/ 关闭admin对目录的默认权限,再次登陆admin用户,发现新建文件被禁止!

本文详细介绍了文件权限的概念,包括查看、读取、改变文件权限的方法,以及特殊权限如sticky位、sgid和suid的工作原理。此外,还讨论了ACL(Access Control List)权限列表的使用和管理,如何通过ACL赋予特定用户特定文件的权限,并提供了相关实践案例。

本文详细介绍了文件权限的概念,包括查看、读取、改变文件权限的方法,以及特殊权限如sticky位、sgid和suid的工作原理。此外,还讨论了ACL(Access Control List)权限列表的使用和管理,如何通过ACL赋予特定用户特定文件的权限,并提供了相关实践案例。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?