802.1x的协议应用

802.1x协议起源于802.11协议。 IEEE802 LAN/WAN委员会为解决无线局域网网络安全问题,提出了802.1X协议。

后来,802.1X协议作为局域网端口的一个普通接入控制机制,在以太网中被广泛应用于解决以太网网内认证和安全方面的问题。

802.1X是由IEEE制定的关于用户接入网络的认证标准,全称是“基于端口的网络接入控制”。它于2001年正式颁布,最初是为有线网络设计,之后为了配合无线网络的接入进行修订改版,并于2004年完成。

802.1x协议是一种基于端口的网络接入控制协议,所以具体的802.1x认证功能必须在设备端口上进行配置,对端口上接入的用户设备通过认证来控制对网络资源的访问。802.1x认证系统采用网络应用系统典型的Client/Server(C/S)结构,包括三个部分:客户端(Client)、设备端(Device)和认证服务器(Server)

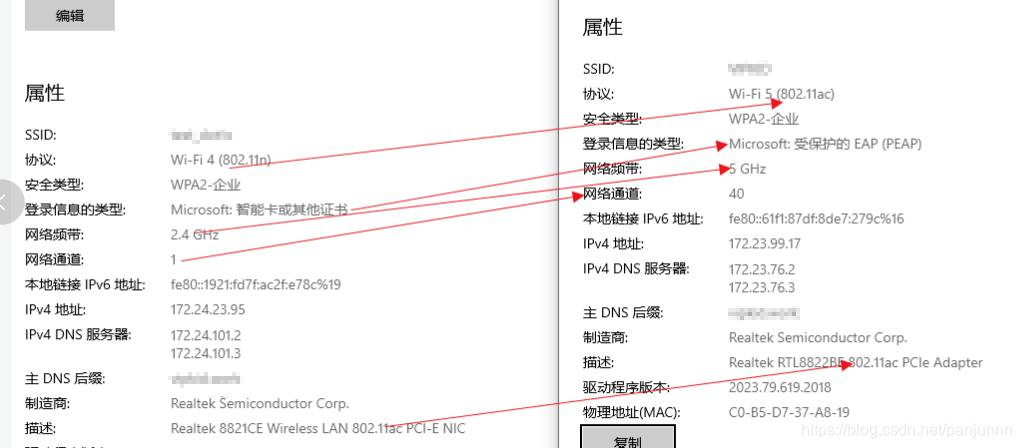

802.1x协议的初衷是为了解决无线局域网用户的接入认证问题。802.1X 身份验证有助于增强 802.11无线网络和有线以太网网络的安全性,方法是要求提供用于网络访问的证书或智能卡。 这种身份验证类型,通常用于工作场所的连接。

工作原理

802.1X协议是一种基于端口的网络接入认证协议,是一种对用户进行认证的方法和策略。基于端口的网络接入控制,是指在局域网接入设备的端口这一级,对所接入的用户设备进行认证和控制。连接在端口上的用户设备,如果能通过认证,就可以访问局域网中的资源;如果不能通过认证,则无法访问局域网中的资源——相当于连接被物理断开。

端口可以是一个物理端口(比如说机器上的有线网卡端口或者是无线端口),也可以是一个逻辑端口(如VLAN)。对于无线局域网来说,一个端口就是一个信道。802.1x认证的最终目的就是确定一个端口是否可用。对于一个端口,如果认证成功那么就“打开”这个端口,允许所有的报文通过;如果认证不成功就使这个端口保持“关闭”,即只允许802.1x认证的协议报文通过。

在windows网络的属性中,可以设置是否启用该认证协议。身份验证中勾选“启用IEEE 802.1x”即可。

802.1x的体系结构

使用 802.1x 的系统为典型的 Client/Server 体系结构,包括三个实体:Supplicant System(客户端)、Authenticator System(设备端)以及 Authentication Server System(认证服务器)

Supplicant(客户端)——Authenticator(设备端)—— Authentication Server(认证服务器)。

1.客户端是位于局域网段一端的一个实体,由连接到该链接另一端的设备端对其进行认证。客户端一般为一个用户终端设备,用户通过启动客户端软件发起802.1x认证。客户端软件必须支持EAPOL (EAP over LANs,局域网上的EAP)协议。

2.设备端是位于局域网段一端的一个实体,用于对连接到该链接另一端的实体进行认证。设备端通常为支持802.1x协议的网络设备它为客户端提供接入局域网的端口,该端口可以是物理端口,也可以是逻辑端口。

3.认证服务器是为设备端提供认证服务的实体。认证服务器用于实现用户的认证、授权和计费,通常为 RADIUS 服务器。该服务器可以存储用户的相关信息,例如用户的账号、密码以及用户所属的 VLAN、优先级、用户的访问控制列表等。

802.1x的工作机制

IEEE 802.1x认证系统利用 EAP(Extensible Authentication Protocol,可扩展认证协议)协议,作为在客户端和认证服务器之间交换认证信息的手段。

1. 在客户端 PAE与设备端 PAE之间,EAP协议报文使用 EAPOL封装格式,直接承载于 LAN环境中。

2. 在设备端 PAE与 RADIUS服务器之间,EAP协议报文可以使用 EAPOR封装格式(EAP over RADIUS),承载于 RADIUS协议中;也可以由设备端 PAE进行终结,而在设备端 PAE 与 RADIUS 服务器之间传送 PAP 协议报文或CHAP协议报文。

3. 当用户通过认证后,认证服务器会把用户的相关信息传递给设备端,设备端PAE 根据 RADIUS 服务器的指示(Accept 或 Reject)决定受控端口的授权/非授权状态。

在配置过程中涉及到的命令

802.1X支持EAD快速部署配置

1. 概述

EAD(Endpoint Admission Defense,端点准入防御)作为一个网络端点接入控制方案,它通过安全客户端、安全策略服务器、接入设备以及第三方服务器的联动,加强了对用户的集中管理,提升了网络的整体防御能力。但是在实际的应用过程中EAD客户端的部署工作量很大,例如,需要网络管理员手动为每一个EAD客户端下载、升级客户端软件,这在EAD客户端数目较多的情况下给管理员带来了操作上的不便。

802.1X认证支持的EAD快速部署就可以解决以上问题,可为所有接入网络的终端用户提供自动下载并安装EAD客户端的方便途径。

2. 实现机制

802.1X支持的EAD快速部署是通过以下两个功能的配合工作实现的:

(1)用户受限访问

802.1X认证成功之前(包括认证失败),终端用户只能访问一个特定的IP地址段。该IP地址段中可以配置一个或多个特定服务器,用于提供EAD客户端的下载升级或者动态地址分配等服务。

(2)用户HTTP访问URL重定向

终端用户在802.1X认证成功之前(包括认证失败),如果使用浏览器访问网络,设备会将用户访问的URL重定向到已配置的URL(例如,重定向到EAD客户端下载界面),这样只要用户打开浏览器,就必须进入管理员预设的界面。提供重定向URL的服务器必须位于用户受限访问的特定网段内。

windows上的开关

Wired AutoConfig 服务 开启有线以太网的802.1x认证。

WLAN AutoConfig 服务 开启无线网的802.1x认证。

开启服务后 ,网络连接里有线网卡设置里才有身份验证的页签。

“网络连接” 的 有线连接 “以太网” 右键点击属性,身份验证 将“启用IEEE 802.1X 身份验证”不勾选。是为了关闭802.1x身份验证的功能。交换机里设置了,不进行802.1x校验就不能接入公司网络,先不要接入网络。V管家检查机器是不是合规,安装了必要的软件等,再把802.1x验证打开,然后还要重启网卡,才能使得起作用,就会接入公司网络了。

插入网卡的动作,如何快速的关闭802.1x验证。

win7默认关闭802.1X身份验证选项, 随着win7普及,企业部署win7后势必要进行802.1X认证, 简述win7开启802.1x身份验证方法以及打开MD5质询功能,开启802.1X简单,关键是MD5质询。

开启802.1X方法: 打开系统服务 services.msc,开启Wired AutoConfig 和WLAN AutoConfig,这样右击网卡属性就可以看到身份验证。

用802.1x作为网络准入的验证。

简单的脚本自动配置有线和无线的802.1x

sc config dot3svc start= auto

sc config wlansvc start= auto

net start dot3svc

net start wlanSvc

802.1x协议主要用于有线和无线网络的接入控制,通过端口级别的认证确保只有经过授权的设备可以访问网络资源。它基于端口的网络接入控制,涉及客户端、设备端和认证服务器三部分,采用EAP协议进行身份验证。在Windows系统中,可以通过启用Wired AutoConfig和WLAN AutoConfig服务来设置802.1x身份验证,以提升网络安全性。

802.1x协议主要用于有线和无线网络的接入控制,通过端口级别的认证确保只有经过授权的设备可以访问网络资源。它基于端口的网络接入控制,涉及客户端、设备端和认证服务器三部分,采用EAP协议进行身份验证。在Windows系统中,可以通过启用Wired AutoConfig和WLAN AutoConfig服务来设置802.1x身份验证,以提升网络安全性。

2937

2937

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?