靶场信息:

地址:https://www.vulnhub.com/entry/y0usef-1,624/

难度:简单

目标:user.txt和root.txt

运行:VirtualBox(网络桥接)

信息收集

Web 服务器: Apache 2.4.10

编程语言: PHP 5.5.9

操作系统: Ubuntu

nmap扫描一下

nmap 192.168.1.0/24

Nmap scan report for 192.168.1.50

Host is up (0.0017s latency).

Not shown: 996 filtered ports

PORT STATE SERVICE

22/tcp open ssh

25/tcp open smtp

80/tcp open http

110/tcp open pop3

可以看到开放22、25、80、110访问一下80端口,22和25去弱口令爆破一下(未成功)

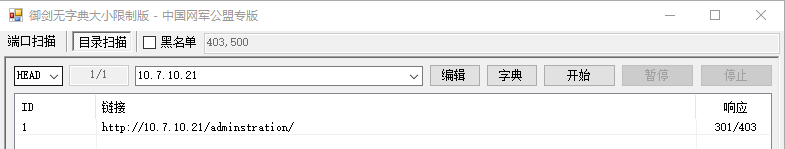

扫描目录(一开始扫不到直接自己添加的)

403 :服务器理解客户的请求,但拒绝处理它,通常由于服务器上文件或目录的权限设置导致的WEB访问错误。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1151

1151

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?