《2018年7月7日》【连续269天】

标题:http原理补充:请求,响应;

内容:

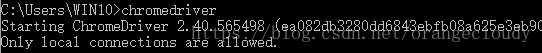

1.之前是ChromeDriver的路径没设好,导致了没法用selenium库启动chrome浏览器,

将它放在python的scripts文件夹里就ok了,

这样显示就意味着已经设置完成;

2.今天看来新到的《python3网络爬虫实战》,讲的还是挺好的,想学爬虫的可以看看;

3.URI和URL:

URL是URI的子集。URI还包括URN。

4.http和https的区别:

https的全称是Hyper Text Transfer Protocol over Secure Socket Layer, over及后面就是比http多出来的内容,意为一安全为目标,就是说https是http的安全版,它多了一个SSL层,传输的内容经过了SSL加密;

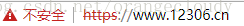

顺带一提:

在chrome打开12306的官网:

因为12306的CA证书是中国铁道部自行签发的,不被CA机构信任;

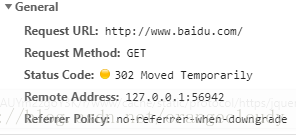

5.http请求过程:

依次为:

请求的URL

请求的方法

响应状态码

远程服务器的地址和端口

Referrer判别策略

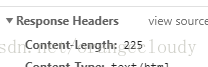

响应头;

请求头;

本文介绍了HTTP的基本原理,包括请求与响应的过程,并对比了HTTP与HTTPS的区别。此外,还分享了解决ChromeDriver配置问题的经验,推荐了一本Python网络爬虫书籍。

本文介绍了HTTP的基本原理,包括请求与响应的过程,并对比了HTTP与HTTPS的区别。此外,还分享了解决ChromeDriver配置问题的经验,推荐了一本Python网络爬虫书籍。

1921

1921

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?