1. 引言:量子计算时代的密码学挑战

随着量子计算技术的快速发展,我们正面临着一场密码学革命。量子计算机凭借其独特的计算模式,能够高效解决传统计算机难以处理的数学问题,这对当前广泛使用的公钥密码体系构成了根本性威胁。特别是 Shor 算法的提出,证明了量子计算机可以在多项式时间内解决大整数分解和离散对数问题,而这些问题正是 RSA、ECC 等主流加密算法的安全基础。

为应对这一挑战,后量子密码学(Post-Quantum Cryptography, PQC)应运而生,旨在开发能够抵抗量子计算攻击的新型密码算法。在众多后量子密码方案中,基于格的密码算法因其优异的安全性和相对高效的实现而备受关注。FrodoKEM 作为其中的重要代表,基于 Learning With Errors(LWE)问题构建,提供了一种安全可靠的密钥封装机制,成为后量子密码标准化进程中的关键候选算法。

本文将全面介绍 FrodoKEM 算法,包括其发展背景、核心原理、实现优化以及应用场景,为理解和部署这一重要的后量子密码方案提供技术参考。

2. 后量子密码学背景

2.1 量子计算对传统密码体系的威胁

现代信息安全基础设施严重依赖公钥密码技术,用于实现加密、签名和密钥交换等关键功能。目前广泛使用的 RSA、DSA、ECC 等算法的安全性基于以下数学难题:

- 大整数分解问题(RSA)

- 椭圆曲线离散对数问题(ECC)

然而,1994 年 Shor 算法的提出彻底改变了密码学的安全格局。该算法利用量子傅里叶变换的特性,能够在 O ((log N)^3) 时间内分解大整数 N,这意味着一旦大规模量子计算机成为现实,现有绝大多数公钥密码系统将不再安全。

更严峻的是,"先存储后解密"(Store-Now-Decrypt-Later, SNDL)攻击策略已成为现实威胁。攻击者可以现在截获并存储加密通信数据,待量子计算机可用后再进行解密。这要求我们必须提前部署后量子密码方案,以保护当前和未来的敏感信息。

2.2 NIST 后量子密码标准化进程

为推动后量子密码算法的标准化,美国国家标准与技术研究院(NIST)于 2017 年底启动了后量子密码标准化竞赛,这是密码学领域的一项里程碑式举措。该竞赛吸引了全球学术界和工业界的广泛参与,共收到约 70 个算法提案,涵盖基于格、编码、哈希和多变量等多种数学基础。

经过多轮严格评审,NIST 在 2022 年选定 CRYSTALS-Kyber 作为第一个标准化的密钥封装机制(KEM)。2025 年 3 月,NIST 进一步选定基于编码理论的 HQC(Hamming Quasi-Cyclic)算法作为补充 KEM 标准,以完善抗量子密码标准体系。这一进程反映了 NIST 采用多元化策略构建后量子密码生态的思路。

2.3 FrodoKEM 的定位与发展现状

FrodoKEM 是基于格的密钥封装机制,在 NIST 后量子密码标准化进程中进入了半决选阶段。虽然未被选为主要标准,但 FrodoKEM 因其独特的安全性优势获得了广泛关注和支持:

- 被德国联邦信息安全办公室(BSI)和法国网络安全局(ANSSI)推荐用于后量子密码迁移

- 被欧盟网络安全局(ENISA)纳入推荐密码列表,用于实现更高安全级别的防护

- 正在接受国际标准化组织(ISO)的标准化评估

FrodoKEM 的核心优势在于其基于非结构化格的 LWE 问题,这一数学基础被认为比结构化格(如 Ring-LWE)具有更坚实的安全共识,为安全性要求极高的场景提供了可靠选择。

3. FrodoKEM 算法原理

3.1 格密码学基础

格密码学是后量子密码学中最具前景的研究方向之一,其安全性基于格中某些计算问题的内在困难性。格是 n 维空间中由整数线性组合生成的离散点集,可以用一组基向量来表示:

\(L(B) = \{ Bx \mid x \in \mathbb{Z}^n \}\)

其中 B 是一个 n×n 的基矩阵,x 是整数向量。

格密码学的安全性主要依赖于以下计算难题:

- 最短向量问题(SVP):找到格中长度最短的非零向量

- 最近向量问题(CVP):找到格中与给定目标向量最近的向量

这些问题在一般格上被证明是 NP 难的,即使对于量子计算机也没有已知的多项式时间算法能够有效解决,这为格密码算法提供了坚实的安全基础。

可以将格形象地理解为 "多维蜂巢结构",其中每个格点代表一个可能的向量。SVP 问题就像是在这个蜂巢中找到从原点出发的最短路径,而 CVP 则是找到离给定任意点最近的蜂巢节点。

3.2 Learning With Errors(LWE)问题

FrodoKEM 的安全性基于 Learning With Errors(LWE)问题,这是一种带噪声的线性方程组学习问题。LWE 问题可以形式化定义为:

给定访问一个谕言机的能力,该谕言机要么输出\((a, \langle a, s \rangle + e) \in \mathbb{Z}_q^n \times \mathbb{Z}_q\),其中\(s \in \mathbb{Z}_q^n\)是秘密向量,\(e \in \mathbb{Z}_q\)是从某个噪声分布中采样的错误项;要么输出均匀随机的\((a, b) \in \mathbb{Z}_q^n \times \mathbb{Z}_q\)。判断谕言机属于哪种类型的问题在计算上是困难的。

LWE 问题的困难性可以归约到格上的 SVP 和 CVP 问题,这意味着如果这些格问题是量子计算难的,那么 LWE 问题也是量子计算难的。与基于 Ring-LWE 的算法(如 Kyber)相比,FrodoKEM 使用的是未结构化的 LWE 问题,不依赖多项式环结构,因此具有更高的安全冗余,但代价是计算效率较低。

3.3 FrodoKEM 核心流程

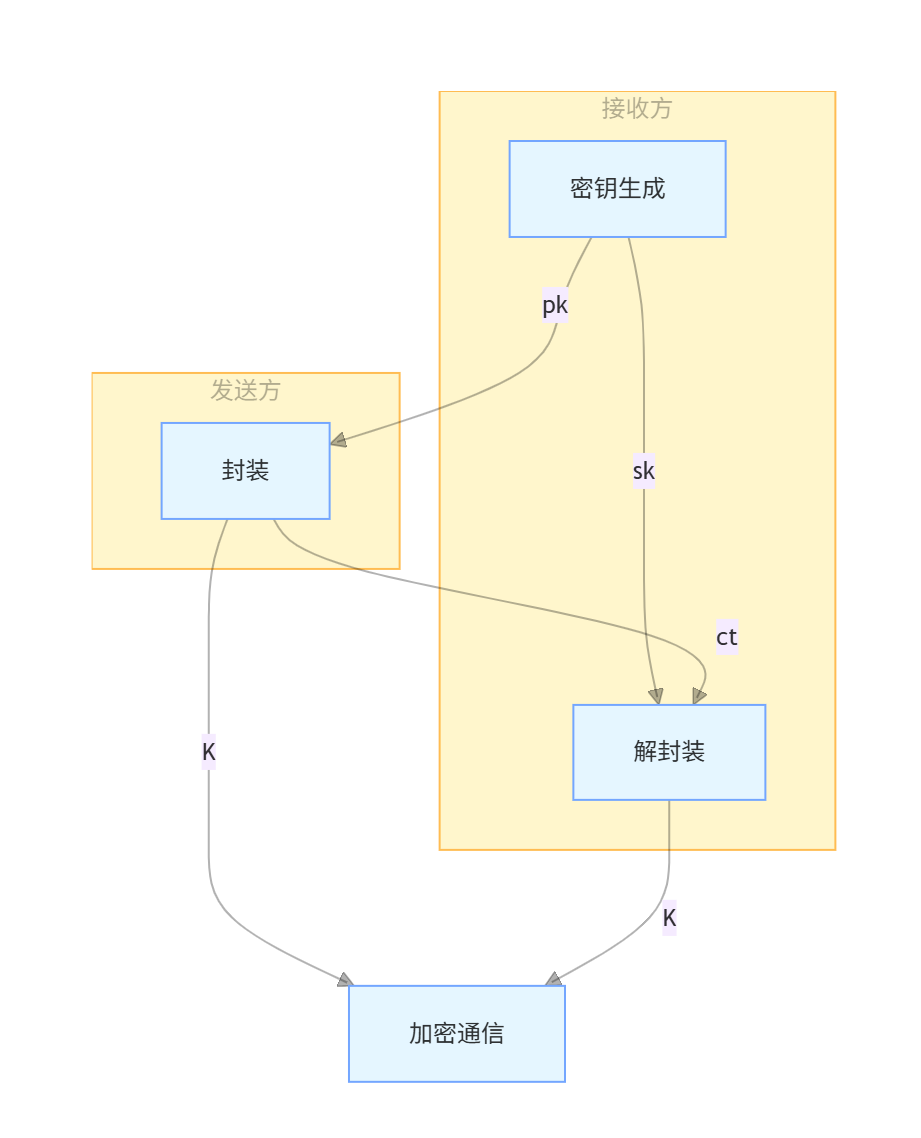

FrodoKEM 是基于 FrodoPKE 公钥加密方案构建的密钥封装机制(KEM),其核心流程包括密钥生成、封装和解封装三个阶段。

3.3.1 密钥生成(KeyGen)

- 生成一个随机矩阵\(A \in \mathbb{Z}_q^{n \times m}\)

- 从离散高斯分布采样秘密矩阵\(s \in \mathbb{Z}_q^m\)和错误矩阵\(e \in \mathbb{Z}_q^n\)

- 计算公钥矩阵\(b = As + e \in \mathbb{Z}_q^n\)

- 输出公钥 pk = (A, b) 和私钥 sk = s

其中模数 q 通常选择为 2 的幂次,以简化实现。

3.3.2 封装(Encaps)

- 从离散高斯分布采样随机矩阵\(r \in \mathbb{Z}_q^m\)和错误矩阵\(e_1 \in \mathbb{Z}_q^n\)、\(e_2 \in \mathbb{Z}_q\)

- 计算\(u = Ar + e_1 \in \mathbb{Z}_q^n\)

- 计算\(v = b^T r + e_2 \in \mathbb{Z}_q\)

- 生成共享密钥\(K = H(v, u)\),其中 H 是哈希函数

- 输出密文 ct = (u, v) 和共享密钥 K

3.3.3 解封装(Decaps)

- 使用私钥 s 计算\(v' = u^T s \in \mathbb{Z}_q\)

- 计算误差\(e' = v - v'\)

- 如果\(|e'|\)小于某个阈值,则接受密文,否则拒绝

- 生成共享密钥\(K = H(v', u)\)

- 输出共享密钥 K

解密的正确性依赖于噪声项的幅值控制。如果所有错误项的幅值足够小,满足\(|e'| < q/2\),则可以正确恢复原始信息。

图 1 展示了 FrodoKEM 的基本工作流程:

3.4 安全性分析

FrodoKEM 的安全性基于判定性 LWE 问题的计算困难性。在标准模型下,可以证明 FrodoKEM 达到了 IND-CCA2(自适应选择密文攻击下的不可区分性)安全级别,这是公钥加密方案的最高安全标准之一。

FrodoKEM 的主要安全优势在于:

- 基于非结构化格问题,避免了结构化格可能存在的潜在漏洞

- 安全归约更直接,减少了额外的安全假设

- 对格基还原攻击具有更强的抵抗能力

然而,FrodoKEM 的实现面临侧信道攻击的挑战。研究表明,FrodoKEM 中的高斯采样过程容易受到单能量迹攻击,攻击者可以通过分析计算过程中的能量消耗泄露密钥信息。此外,错误校正过程也可能成为攻击点,攻击者可以通过精心构造的输入来获取敏感信息。

为达到 256 位的量子安全强度,FrodoKEM 需要生成约 512 位的会话密钥,这与 TLS 1.3 标准的要求相匹配,确保了协议兼容性。

4. 实现与性能优化

4.1 硬件实现挑战与解决方案

FrodoKEM 由于其非结构化格的特性,计算复杂度较高,特别是矩阵乘法操作成为性能瓶颈。传统软件实现的 FrodoKEM 在吞吐量上明显低于基于 Ring-LWE 的方案,如 CRYSTALS-Kyber。

为解决这一问题,研究人员提出了多种硬件优化方案:

- 并行化设计:通过并行化矩阵乘法操作,FrodoKEM 的封装吞吐量实现了 16 倍提升,达到 825 次 / 秒;解封装吞吐量提升 14 倍,达到 763 次 / 秒。

- 高效随机数生成:使用 Trivium 流密码替代 SHAKE 作为随机数源,减少了面积消耗并提高了吞吐量。

- 高级综合(HLS)实现:基于 HLS 的设计方法相比传统软件实现,密钥生成模块的速度提升了 34%。

在 Artix-7 FPGA 上的实现结果显示,FrodoKEM 的硬件资源分布如下:

- 密钥生成:26%

- 封装:39%

- 解封装:32%

总资源占用控制在 2000 slices 以内,表明 FrodoKEM 可以在资源受限的硬件平台上实现。

4.2 侧信道攻击防御

针对 FrodoKEM 易受侧信道攻击的特点,研究人员开发了多种防御策略:

- 掩码技术:在解封装模块中添加一阶掩码,有效抵御差分功率分析攻击。

- 恒定时间实现:通过确保算法运行时间不依赖于敏感数据(如密钥),防止时间攻击。这在高斯采样和错误校正等关键步骤中尤为重要。

- 故障检测机制:在签名生成和验证过程中增加故障监测,通过重新计算和一致性检验发现异常操作。

- 随机化技术:对输入数据和中间结果进行随机化处理,打破密钥与侧信道信息之间的关联性。

这些防御措施虽然会引入一定的性能开销,但对于高安全性要求的应用是必不可少的。

4.3 性能对比分析

与其他后量子 KEM 方案相比,FrodoKEM 在安全性和性能之间呈现出不同的权衡。表 1 展示了 FrodoKEM 与 CRYSTALS-Kyber 的关键性能指标对比:

|

算法 |

平台 |

每秒密钥交换次数 |

安全基础 |

密钥大小 |

|

CRYSTALS-Kyber |

x86 Linux |

30,000 |

Ring-LWE |

较小 |

|

CRYSTALS-Kyber |

ARM Linux |

25,000 |

Ring-LWE |

较小 |

|

FrodoKEM(优化前) |

FPGA |

~50 |

LWE |

较大 |

|

FrodoKEM(优化后) |

FPGA |

763-825 |

LWE |

较大 |

表 1: FrodoKEM 与 CRYSTALS-Kyber 性能对比

从表中可以看出,即使经过优化,FrodoKEM 的吞吐量仍明显低于 Kyber,这反映了非结构化 LWE 问题带来的计算负担。然而,FrodoKEM 基于更保守的安全假设,提供了更高的安全冗余,这使其在对安全性要求极高的场景中具有不可替代的价值。

在通信带宽方面,FrodoKEM 由于需要传输更大的矩阵数据,公钥和密文尺寸也大于 Kyber,但通过优化设计可以将总通信带宽控制在可接受范围内。

5. 应用场景

5.1 高安全性要求领域

FrodoKEM 的主要优势在于其坚实的安全基础,这使它特别适合以下高安全性要求的应用场景:

- 长期数据保护:对于需要保护数十年的敏感数据(如医疗记录、财务数据、国家档案),FrodoKEM 提供的安全冗余可以应对量子计算技术的不确定性发展。

- 军事与国防通信:在国防领域,通信安全直接关系到国家安全,FrodoKEM 的高安全性设计能够满足军事通信的严苛要求。

- 金融核心系统:银行和金融机构需要保护交易数据和客户隐私,FrodoKEM 可以为支付系统和资金转移提供长期安全保障。

- 知识产权保护:对于需要长期保护的商业秘密和知识产权,FrodoKEM 能够防止 "先存储后解密" 攻击带来的风险。

5.2 政府与关键基础设施

FrodoKEM 得到了多个国家政府和标准机构的认可,使其成为关键基础设施保护的重要选择:

- 德国联邦信息安全办公室(BSI)在其迁移战略中推荐 FrodoKEM 用于高安全级别场景

- 欧盟网络安全局(ENISA)将 FrodoKEM 纳入 EUCC 推荐密码列表,支持安全级别 3 和 5 的应用

- 法国网络安全局(ANSSI)推荐 FrodoKEM 作为后量子密码迁移方案之一

这些认可使 FrodoKEM 成为政府机构、能源、交通、医疗等关键基础设施保护的理想选择。特别是在电力网格、供水系统、交通管理等国家命脉领域,FrodoKEM 能够提供抵御量子威胁的长期安全保障。

5.3 迁移策略与部署建议

考虑到 FrodoKEM 的性能特点,建议采用以下迁移策略:

- 混合密码方案:在过渡期间,同时部署传统密码算法和 FrodoKEM,既保证当前兼容性,又为未来量子安全做准备。

- 分层部署:根据安全需求等级分层部署,核心系统采用 FrodoKEM,非敏感系统可使用更高效的后量子算法。

- 渐进式迁移:从关键数据和通信链路开始,逐步扩大 FrodoKEM 的部署范围,降低一次性迁移风险。

- 密码敏捷性设计:在系统架构中引入密码敏捷性,使算法替换能够快速实现,适应标准和技术的发展变化。

部署 FrodoKEM 时应特别注意硬件优化,通过 FPGA 或专用 ASIC 实现来弥补性能差距。同时,必须实施完善的侧信道防护措施,确保实际部署的安全性。

6. 未来展望

尽管 FrodoKEM 在性能上存在挑战,但它在安全性方面的优势确保了其在未来密码体系中的重要地位。未来的研究和发展方向包括:

- 性能优化:通过算法改进和硬件加速技术进一步提高 FrodoKEM 的吞吐量,缩小与结构化格算法的性能差距。

- 标准化进程:随着 ISO 标准化工作的推进,FrodoKEM 的实现和互操作性将得到进一步规范,促进其广泛应用。

- 量子 - resistant 协议设计:基于 FrodoKEM 开发更多高层协议(如 TLS、IPsec 扩展),使其能够无缝集成到现有网络基础设施中。

- 抗量子攻击评估:随着量子计算技术的发展,持续评估 FrodoKEM 对新型量子攻击的抵抗能力,确保其长期安全性。

- 专用硬件加速:开发针对 FrodoKEM 的专用加速器芯片,满足高性能场景的需求。

FrodoKEM 代表了后量子密码学中的 "安全优先" 路线,与 "性能优先" 的 Kyber 等算法形成互补,共同构建多元化的后量子密码生态系统。

7. 结论

FrodoKEM 作为基于 LWE 问题的后量子密钥封装机制,为应对量子计算威胁提供了一种安全可靠的解决方案。其基于非结构化格的设计虽然带来了性能挑战,但也提供了更坚实的安全基础和更高的安全冗余,使其在高安全性要求的场景中具有不可替代的价值。

通过硬件优化和侧信道防护技术,FrodoKEM 的性能和安全性得到了显著提升,使其能够满足实际部署需求。多个国家政府和标准机构的推荐进一步验证了其在关键基础设施保护中的重要作用。

在量子计算技术快速发展的背景下,FrodoKEM 为安全敏感领域提供了长期的量子抗性保障。作为后量子密码标准化进程中的重要候选算法,FrodoKEM 将与其他后量子算法共同构建未来的密码安全生态,为数字社会的安全稳定发展做出重要贡献。

8. 参考文献

- NIST, "Status Report on the Fourth Round of the NIST Post-Quantum Cryptography Standardization Process," NIST IR 8545, 2025.

- BSI, "Quantum-Safe Cryptography Guidelines," Technical Report TR-2102-1, 2023.

- IEEE, "FrodoKEM Hardware Implementation for Post-Quantum Cryptography," IEEE Xplore, 2025.

- SpringerLink, "Exploring Parallelism to Improve the Performance of FrodoKEM in Hardware," 2021.

- ENISA, "EU Common Criteria for Information Technology Security Evaluation," 2024.

4810

4810

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?