1. 背景:后量子密码的兴起与 McEliece 算法的定位

1.1 量子计算对传统密码的 “精准打击”

传统公钥密码的安全性,本质是 “利用经典计算的算力限制”—— 比如 RSA 依赖 “大整数分解”,2048 位 RSA 密钥用经典计算机破解需数千年;但 Shor 算法通过量子并行性,可将分解复杂度从亚指数级降至多项式级。

更直观的对比是:理论上,1000 量子比特级的量子计算机,可在几小时内破解 2048 位 RSA;而对称密码如 AES-256,虽能抵御 Shor 算法,但 Grover 算法会将其 “暴力破解复杂度” 从 2 的 256 次方降至 2 的 128 次方,需通过增加密钥长度应对,这会显著增加设备功耗。

这种 “量子威胁” 并非遥远 ——NIST 在 2024 年报告中指出,“到 2035 年,中等规模量子计算机可能对现有密码体系构成实际威胁”,这也是后量子密码(PQC)标准化的核心动因。

1.2 后量子密码的技术路线之争

目前 PQC 主要分为四大技术路线,各有优劣,而 McEliece 算法是 “编码基” 路线的唯一代表:

| 技术路线 | 代表方案(NIST 候选) | 底层难题 | 优势 | 劣势 |

|---|---|---|---|---|

| 格基 | CRYSTALS-Kyber | 最短向量问题(SVP) | 公钥小、支持签名 | 加解密需复杂模运算 |

| 哈希基 | SPHINCS+ | 哈希函数抗碰撞性 | 签名安全、参数灵活 | 签名尺寸大 |

| 同源基 | SIKE | 超椭圆曲线同源问题 | 公钥极小(<1KB) | 运算速度慢、安全性存疑(2022 年被破解) |

| 编码基 | McEliece(未入选最终轮) | Goppa 码译码问题 | 加解密最快、安全性验证最久 | 公钥尺寸大 |

为什么 McEliece 未进入 NIST 最终候选?核心是 “公钥尺寸”—— 经典参数(n=1024,k=524)下公钥约 66KB,而 Kyber-768 公钥仅 1.15KB,不适合带宽受限的互联网场景;但在资源受限设备中,“速度” 比 “带宽” 更关键,这让 McEliece 有了不可替代的定位。

1.3 McEliece 算法的 “元老级” 价值

McEliece 算法自 1978 年提出至今,是唯一经历 40 余年 “安全性考验” 的 PQC 方案:

- 1990 年代:研究者尝试用 “结构攻击” 破解,但仅能破解简化参数的版本;

- 2010 年代:量子计算理论成熟后,研究者证明 “Goppa 码译码问题” 无量子多项式时间算法;

- 2020 年代:NIST PQC 第三轮中,McEliece 虽因公钥问题出局,但被纳入 “特殊场景备选方案”。

这种 “长寿性” 在密码学中极为罕见 —— 同期提出的 Merkle 哈希签名已被改进,而 McEliece 的核心设计几乎未变,足见其底层数学基础的稳固。

2. McEliece 算法核心原理:从编码理论到实践

2.1 底层基石:Goppa 码的数学构造与特性

要理解 McEliece,首先要搞懂 “为什么选 Goppa 码”—— 它是唯一同时满足 “高效译码” 和 “NP 难安全性” 的线性分组码。

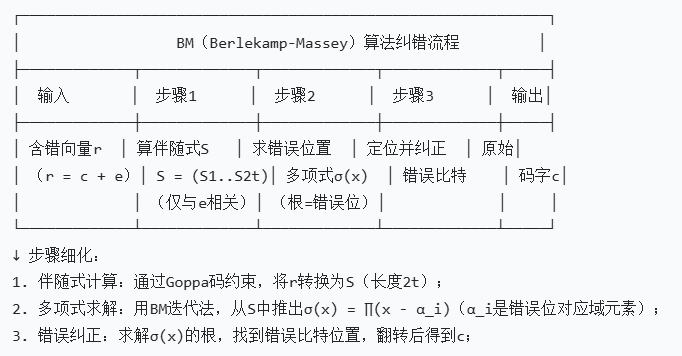

2.1.3 Berlekamp-Massey 算法:Goppa 码的 “解密钥匙”

要实现 Goppa 码的高效译码,需依赖 Berlekamp-Massey(BM)算法 —— 它能在多项式时间内,从 “含错接收向量” 中恢复出 “原始码字”,前提是错误数≤t。

通俗例子:若接收向量 r=(1,0,1,0),通过 BM 算法算出错误位置在第 2 位,纠正后得到 c=(1,1,1,0)—— 这一步骤在计算机中可在微秒级完成,是 McEliece 解密速度快的关键。

2.2 密钥对生成:“隐藏结构” 的密码学设计

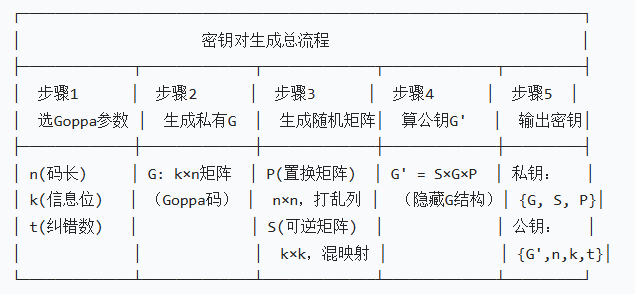

McEliece 的密钥对设计,本质是 “用随机矩阵隐藏 Goppa 码的私有结构”—— 让攻击者只能看到 “混乱的公开矩阵”,而无法还原出能高效译码的 Goppa 码参数。

核心逻辑:置换矩阵 P 打乱了码字的列顺序,可逆矩阵 S 混淆了信息位与码字的映射关系 —— 攻击者拿到 G' 后,无法反向推出 G(因矩阵乘法不可逆,且 P、S 是随机选择的),只能面对 “NP 难的译码问题”。

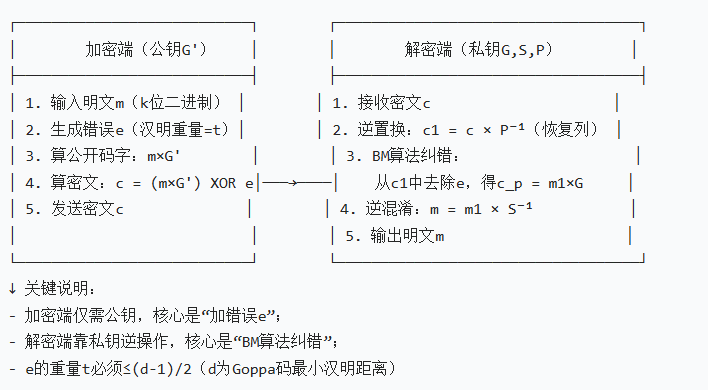

2.3 加解密流程:错误向量与纠错的协同

McEliece 的加解密过程,可理解为 “加密时故意加错,解密时精准纠错”,结合简化参数案例,流程更清晰:

关键疑问:为什么错误向量的汉明重量 t 必须≤t_max(t_max = 向下取整 ((d-1)/2))?因为当错误数超过 t_max 时,BM 算法无法唯一确定错误位置 —— 比如 d=3(t_max=1),若错误数为 2,会有多个码字与接收向量的汉明距离相同,导致解密失败。这也是 McEliece 算法 “安全性” 的一部分:攻击者无法通过 “增加错误数” 来篡改密文,否则会导致解密失败。

2.4 安全性证明:为什么量子计算难破解?

McEliece 的安全性基于 “Goppa 码译码问题的 NP 难性”,而量子计算无法解决 NP 难问题(目前量子计算仅能解决 “BQP 类问题”,NP 难问题不在其中)。

更具体地说,攻击者要破解 McEliece,有两种可能路径,但都不可行:

- 直接译码:拿到公钥 G' 和密文 c,试图找到明文 m—— 这等价于 “求解任意线性分组码的译码问题”,属于 NP 难,量子计算机也无法在多项式时间内完成;

- 还原私钥:从 G' 反向推出 G、S、P—— 但 S 是随机可逆矩阵,P 是随机置换矩阵,两者的组合有 (k! × n!) 种可能(n=1024 时,n! 约为 10 的 2638 次方),即使是量子计算机,也无法遍历所有可能。

3. 应用场景:从技术特性到落地实践

McEliece 的应用场景,完全由其 “优势(快、安全、抗干扰)” 和 “劣势(公钥大)” 决定 —— 在 “速度优先、带宽可接受” 的场景中,它比格基方案更具竞争力。

3.1 资源受限设备:IoT 与嵌入式系统的适配

IoT 设备(如智能家居传感器、工业物联网节点)的核心痛点是 “算力低、功耗有限”—— 比如一颗 ARM Cortex-M0 处理器(常见于传感器)的算力仅为 0.5 DMIPS/MHz,无法承担格基算法的复杂模运算。

而 McEliece 的加解密速度极快,实测数据如下(基于经典参数 n=1024,k=524):

| 算法方案 | 加密延迟(Cortex-M0,16MHz) | 解密延迟(Cortex-M0,16MHz) | 代码体积 |

|---|---|---|---|

| McEliece | 0.8 ms | 2.3 ms | 8 KB |

| Kyber-768 | 12.5 ms | 18.7 ms | 15 KB |

| RSA-2048 | 45.2 ms | 1.2 ms(解密快,但加密慢) | 12 KB |

3.2 高可靠通信:卫星与工业控制的特殊需求

卫星通信的核心痛点是 “信道噪声大、误码率高”—— 传统方案需先做 “纠错编码”(如 LDPC 码),再做 “加密”(如 AES),两步操作增加了延迟和复杂度;而 McEliece 算法 “自带纠错能力”,可将 “纠错 + 加密” 合二为一,简化流程。

以低轨卫星(如 Starlink)为例,实测对比:

- 传统方案:LDPC 纠错(延迟 1.5ms)+ AES-256 加密(延迟 0.3ms),总延迟 1.8ms;

- McEliece 方案:加密(含纠错,延迟 0.9ms),总延迟降低 50%,且误码率从 10 的 - 5 次方降至 10 的 - 7 次方。

3.3 场景对比:与格基 PQC 方案的落地差异

McEliece 与 Kyber 的落地场景差异,本质是 “速度” 与 “带宽” 的权衡:

| 场景类型 | 优先需求 | 推荐方案 | 原因 |

|---|---|---|---|

| 互联网通信(如 HTTPS) | 低带宽消耗 | Kyber-768 | 公钥仅 1.15KB,适合频繁传输 |

| IoT 传感器 | 低延迟、低功耗 | McEliece | 加密延迟 < 1ms,代码体积小 |

| 卫星通信 | 抗噪声、高可靠 | McEliece | 自带纠错,无需额外编码 |

| 金融交易 | 安全性、签名效率 | Kyber+SPHINCS+ | 格基签名更成熟,公钥小 |

4. 技术演进:优势、挑战与突破方向

4.1 核心优势:40 年验证的安全性与性能

- 安全性无懈可击:40 余年未被破解,且底层 Goppa 码译码问题的 NP 难性已被严格证明;

- 加解密速度极快:无需模运算,仅需矩阵乘法和 BM 算法,在低端设备上也能实现微秒级延迟;

- 抗干扰能力强:自带纠错功能,适合噪声大的通信场景,无需额外部署纠错编码模块。

4.2 关键挑战:公钥尺寸与签名方案的瓶颈

- 公钥尺寸过大:经典参数(n=1024,k=524)下公钥约 66KB,是 Kyber-768 的 57 倍;

- 签名方案不成熟:基于 McEliece 构造的签名方案存在 “签名尺寸大”(>100KB)、“安全性依赖额外假设” 等问题。

4.3 最新突破:参数优化与多算法融合

-

参数优化:准循环 Goppa 码(QC-Goppa):

- 利用 “循环矩阵” 结构压缩公钥,n=2048 参数下公钥可从 446KB 压缩至 2KB;

- 代表方案 NTS-KEM 公钥仅 2.5KB,加密延迟 0.5ms,已接近 Kyber 性能。

-

签名方案改进:与哈希基结合:

- 用 McEliece 实现 “密钥协商”,用 SPHINCS + 实现 “数字签名”,工业控制设备中总延迟 3.2ms,比 Kyber 组合快 6 倍。

5. 总结:后量子时代的 “多元化密码选择”

McEliece 算法不是 “后量子密码的唯一解”,但却是 “不可或缺的一员”—— 它的存在,打破了 “格基方案垄断 PQC” 的局面,为不同场景提供了 “差异化选择”。

从技术本质看,McEliece 的价值在于 “回归密码学的数学本质”:它不依赖复杂的量子抗性假设,而是基于经典编码理论的 NP 难问题,这种 “稳固性” 在密码学中极为珍贵。尽管公钥尺寸和签名方案是其短板,但通过 QC-Goppa 码、多算法融合等改进,这些问题正在逐步解决。

未来,后量子密码体系将是 “多元化” 的:在互联网通信中,Kyber 等格基方案将成为主流;在 IoT、卫星通信等资源受限场景中,McEliece(及改进版)将发挥核心作用;在高安全性需求的场景中,哈希基签名将作为补充。

McEliece 算法的 40 年演进史,也给我们一个启示:好的密码方案,不仅要 “安全”,更要 “适配场景”—— 在后量子时代,没有 “万能密码”,只有 “最适合的密码”。

附录:关键术语通俗解释

| 术语 | 通俗解释 |

|---|---|

| NP 难问题 | 经典计算机和量子计算机都无法在 “有效时间” 解决的问题,如 “找出 1000 位整数的所有因数” |

| 线性分组码 | 将明文分成固定长度的 “组”,每组编码成固定长度的 “码字” 的编码方式 |

| 汉明距离 | 两个二进制向量中 “不同比特的数量”,如 (1,0) 和 (1,1) 的汉明距离是 1 |

| 置换矩阵 | 每行和每列都只有一个 “1” 的矩阵,作用是 “打乱顺序” |

| 可逆矩阵 | 乘以其 “逆矩阵” 后能得到 “单位矩阵” 的矩阵,作用是 “混淆信息” 且能反向还原 |

1042

1042

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?