话不多说,先上题目和链接,百度网盘自取

链接:https://pan.baidu.com/s/1ZZx0OVrT6opzCBx-d4F4RA?pwd=ybww

提取码:ybww

--来自百度网盘超级会员V3的分享

接下来我来上题目

任务1 服务器分析报告

2021年7月12日,上午8点左右,警方接到被害人张某(张有财)报案,声称自己被敲诈数万元;经询问,张某被嫌疑人诱导裸聊,下载了某“裸聊”软件,导致自己的通讯录和裸聊视频被嫌疑人获取,对其进行敲诈,最终张某不堪重负,选择了报警;警方从张某提供的本人手机中(手机号为18805533089),定向采集到了该“裸聊”软件,通个裸聊APK软件的分析,警方找到了后台服务器地址,并调取了服务器镜像(web.E01),请各位取证工作者回答下列问题:

1:检材web.E01的操作系统版本是

这个 送分了

2:检材web.E01中,操作系统的内核版本是

- 使用命令 查看内核版本 uname -a

- 这个我觉得软件也可以看出来,所以差不多

都差不多

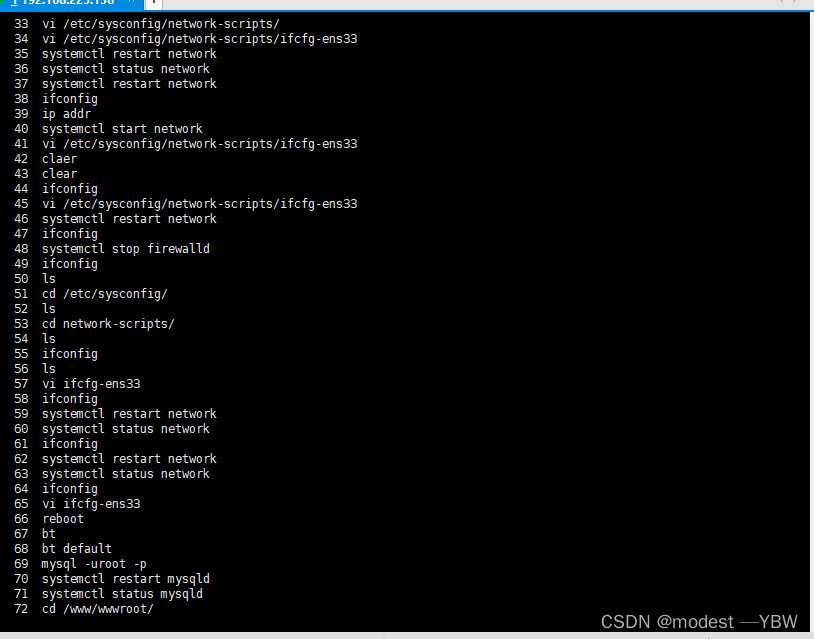

3:检材web.E01服务器中,最后一条操作命令为:

使用命令 history

但是我第二次做的时候发现,最后一条命令是:shutdown now,总共就207条历史命令,我这个是连接玩xshell看的,我发现是和仿真里面的不一样的,就是仿真会因为我前面配置网络把历史命令记住,但是xshell不会,就是这个小心眼。

然后既然涉及到history,那就手搓看一个嫌疑人干了什么事情

先看前30条命令干了什么

测试网站,然后修改网卡信息

下载了宝塔,bt,所以知道这个题目是考宝塔的。

bt default查看面板登录信息

包括,网址,用户名,密码

然后ip addr和ifconfig差不多,前者是新版的

然后

sed -i "s|if (bind_user == 'True') {|if (bind_user == 'REMOVED') {|g" /www/server/panel/BTPanel/static/js/index.js

sed -i是文本操作命令

这个命令的意思是绕过宝塔的强制登录验证,也就是不用输入官方账号密码了

然后下面的echo也是

主要就是这些,然后之后都是对网卡进行操作,应该是配置ip,网卡,网关

继续分析到70条

前面还是在配置网卡,后面开始看数据库,所以我们从69条开始继续

看69到100

先查看了,先登录数据库,然后重启数据库,然后为了确认是否重启成功查看了数据库

然后去查看了网站,删除了压缩包

针对www.loba.vip,嫌疑人操作了很多,后期可能出题

然后之后说curl

显然在这里,指定的www.honglain7001.com

然后之后又测试了网站

然后mv移动了目录,之后用rm -f删掉了

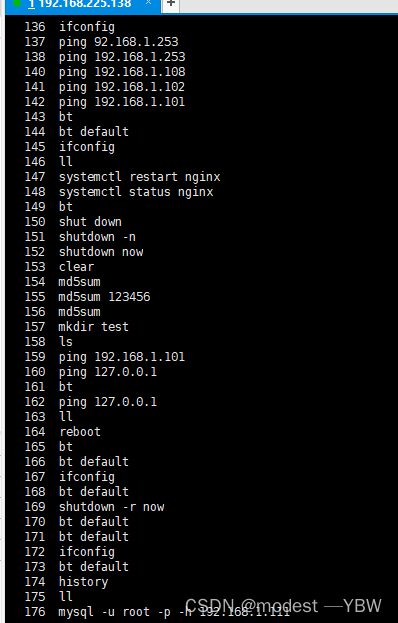

然后之后是100到140

前面去cd conf应该是修改配置文件

然后开始配置nginx的网站环境

之后编辑了数据库的php,所以很可能数据库用户名密码就在里面

重启后一直在测试

140到180

md5sum

是校验MD5

mkdir test 建立一个目录名为test的目录

mysql -u root -p -h 192.168.1.111

-h:指定所连接的数据服务器位置,可以是ip地址,也可以使服务器域名。

-u:指定连接数据库服务器使用的用户名,例如root

-p:连接数据库服务器使用的密码

mysql -h 192.*** -u root -p //指定服务器的主机名和用户名,回车后输入密码

Enterpassword:**** //以密文的形式输入密码

最后一部分

数据库配置完毕之后

vi ib_logfile至于这个文件,我也不知道说什么,就编辑了一下啊

然后操作基本是结束

history分析完毕,总体看就是配置宝塔,搭建honglain7001网站,配置数据库,总体题目还是很朴实的。

4:检材web.E01服务器中,远程连接服务所使用的端口号为:

- 命令 常用的netstat -antp 发现是7001 ssh,按理说是22 这里应该是修改了配置文件

我这个是连接ssh的,操作方便很多,在虚拟机里面搞事情过于麻烦,不知道怎么连接,可以看我的另一博文,清楚讲述了怎么连接。当然这个链接鬼问题也很多,我个人建议多尝试一下,大不了重开,就会找到好办法的,多试试代码就全部背下来的。

这个是我个人总结的xshell连接办法,90%的连接难题可以解决,可能写的不好,但是还是蛮全的

xshell连接linux虚拟机办法,全面解答问题。_xshell怎么连接linux虚拟机_modest —YBW的博客-优快云博客

5:该后台服务器中,在案发前,管理员最后一次登陆服务器的IP地址为(答案格式111.111.111.111)

最后一次登录,显然last命令

时间顺序,所以拉到最底下,照理说ip就是远程链接的这个,然后只有主机名,没有ip

然后验证一下lastlog命令,发现最后登录时间不对,哈哈哈,发现原来是我登录的时间,是我破坏了,所以这个不行。

去火眼里面看,发现火眼ip是192.168.72.1 时间2021-07-29 17:16:46

奇安信是这个结果2021-07-29 09:16:46 +08(这个时间和火眼一样,所以可以确定火眼是对的)

答案是出来了

那么问题来了,为什么仿真看不了,emmm,有待进一步手搓。

6:检材web.E01中,嫌疑人架设网站使用了何种工具架设了网站

- 可以看到,用了宝塔面板,所以答案就是宝塔。

从架构来说,这是一个apach+nginx+mysql的架构

7:接上一题,请问架设网站的工具的登陆用户名为:

- 一手宝塔面板,14直接看到所有基础信息。

8:该后台网站对外提供服务所使用的端口号为:

上面显然看到了8888

9:该后台网站所使用的域名为(答案格式:www.abc.com):

bt的时候,需要重启一下,才可以登录,建议修改密码

10:请分析该网站的后台登陆地址的url为:

我个人觉得,这题是一个理解题,url就是网址,后台登录就是bt面板

所以那个答案就是内网面板地址,我个人觉得,因为后台url就是。

11:该网站后台所使用的数据库类型为:

显然mysql,然后前面我们分析history的时候也看到

12:该网站所使用的数据库的库名(database名)为

www_honglain7001

仿真去看,mysql databases()也可以的

13:该网站所使用的数据库的root密码为

这个理论上就是问的数据库密码,之前的我是通过宝塔面板看,水平较差,答案好像是对的

经过实验可以连上,那么密码可以确定就是这个15dbefa4aae110a5

面板上显示了,但是我用这个密码登录不进去,一直报错,我感觉是哪里出问题

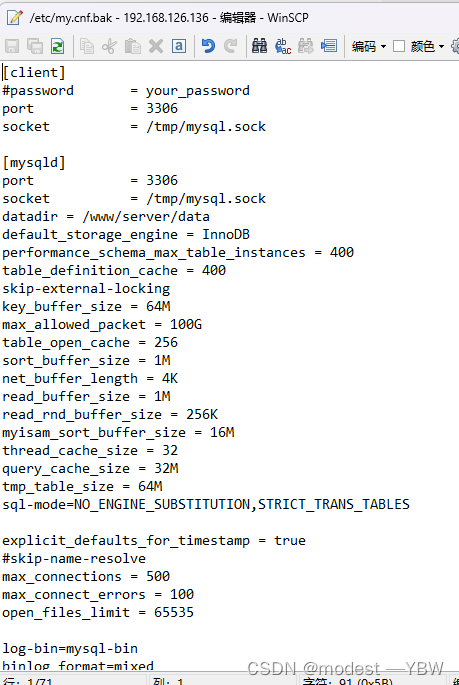

所以最保险的办法,就是去看配置文件,所以winscp手搓配置文件

mysql数据库配置文件一般叫my.cnf

所以/etc/my.cnf

然后我很悲伤的发现没有

所以又去看了备份文件.bak,意外发现有了,就是

出题人坏得很故意删掉的,然后留一个备份文件给我们找,这里用bt会很快,但是手搓就很难

然后就看到了密码,也可以成功登录

14:请计算/www/wwwroot/www.honglian7001.com/app目录下的文件"database.php"的SHA256值

找到文件,然后提取出来

59ae8de6a241a029ac8a912fea003a5dc179e57c4cfd6ee182e6b43c71f3e9e8

然后看一看文件吗,发现真是woc,上一题考的数据库密码就在这里面

15:已知,该网站后台对于账号的密码采用加盐加密,该salt值为:

肯定是查看网站配置文件

前面分析历史命令的时候就特别关注过这个文件夹

然后去这个文件夹,也就是前门提示database.php的文件夹

随便翻翻找不到就去admin文件夹

看到common.php,点进去发现就是网站配置文件

明显加密方式就出来了

function password($password, $password_code='lshi4AsSUrUOwWV')

{

return md5(md5($password) . md5($password_code));

}

盐也很显然

16:在对后台账号的密码加密处理过程中,后台一共计算几次MD5值

三次,密码计算一次,盐计算一次,最后合起来计算一次

17:请问,网站后台的创建时间最早的管理员账号为:

宝塔里面看登录用户,应该是yun9tinp那个是最早的。

这个也没啥好说的,用宝塔看一下会方便很多。

18:请综合分析并重构网站,本案中受害者张某的最后登陆IP是多少(答案格式111.111.111.111)

首先数据库启动,没什么问题,直接就启动了

但是仔细看数据库是存在问题的,有部分没有启动,,其实无所谓

好吧,我的实力还是不足以网站重构,那就手搓数据库吧

- 请综合分析并重构网站,本案中嫌疑人所掌握的后台共获取了多少设备记录

直接数据库连上手搓,这里数据库直接连不上,要绕过密码

vi /etc/my.cnf

添加:skip-grant-tables

就绕过密码,然后重启systemctl

数一下刚好1000条设备 ,手搓id(其实是错的)

由于navicat显示问题,只能显示1000 ,必须用查询才能显示所有数据,为了之后不出现这个问题,我直接改成10000

- 请综合分析并重构网站,本案中受害者张某的手机型号在后台记录中显示为

- 警方从张某提供的本人手机中(手机号为18805533089)

- 所以照理说我们可以去这个里面爆搜但是不知道为什么找不到

- 原因是:

nevicat在显示表单的时候,只能显示1000行,所以无论我这么翻看都是找不到的,所以必须要用命令行才能找到,其实数据最后有6003条

最终被我找到,然后我发现了一个问题,手机是:HONOR-NTH-AN00

前面操作是为了野蛮人开放,文明人不会遇到这种问题

- 请综合分析并重构网站,本案中受害者张某的手机通讯录中,名为“许总”的电话号码为(不需要填写空格,答案格式:18811112222)

手搓数据库遇到问题,有很多许总,然后我们对应一下id

id是8059

顺利得到许总电话号码139 1796 5858

- 请综合分析并重构网站,分析该网站第一次用于诈骗活动的时间(填写到日,格式为:2000-01-01)

- 对于这个问题,手搓只有猜猜了

- 从发消息看2020-05-27 18:34:00这个是最早的

然后我们分析受害人注册时间,降序排列,数值最小的最早

时间是2020年12月25日

综合来看,第一次诈骗应该是发消息的时候,所以时间确定为

发消息看2020-05-27 18:34:00这个是最早的

- 请综合分析并重构网站,分析该网站设定的邀请码为

- 发现很多需要邀请码的信息

邀请码实在找不到,我觉得这个题目应该是必须要重构才能做出来的了

- 请综合分析并重构网站,分析该网站共记录的通信录数量为

从moblie看1145085,这个是通信录数量,不包括受害人信息

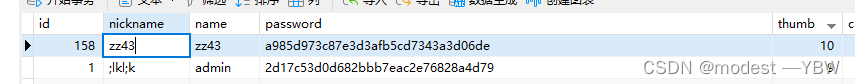

- 请综合分析并重构网站,分析最常登录后台的角色昵称为

- 在admin里面

- 降序,次数最多的是10次,如果没有猜错,nickname就是昵称

本文通过一个具体的案例,详细介绍了如何对使用宝塔面板的服务器进行取证分析,包括服务器的操作系统版本、内核版本、历史命令、远程连接端口、管理员登录IP、网站配置等关键信息的提取和解析,涉及数据库操作、网络配置和安全检查等多个方面。

本文通过一个具体的案例,详细介绍了如何对使用宝塔面板的服务器进行取证分析,包括服务器的操作系统版本、内核版本、历史命令、远程连接端口、管理员登录IP、网站配置等关键信息的提取和解析,涉及数据库操作、网络配置和安全检查等多个方面。

3387

3387

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?