导语

接下来我们介绍一下Vulnhub Jangow-01-1.0.1靶机的渗透测试流程。

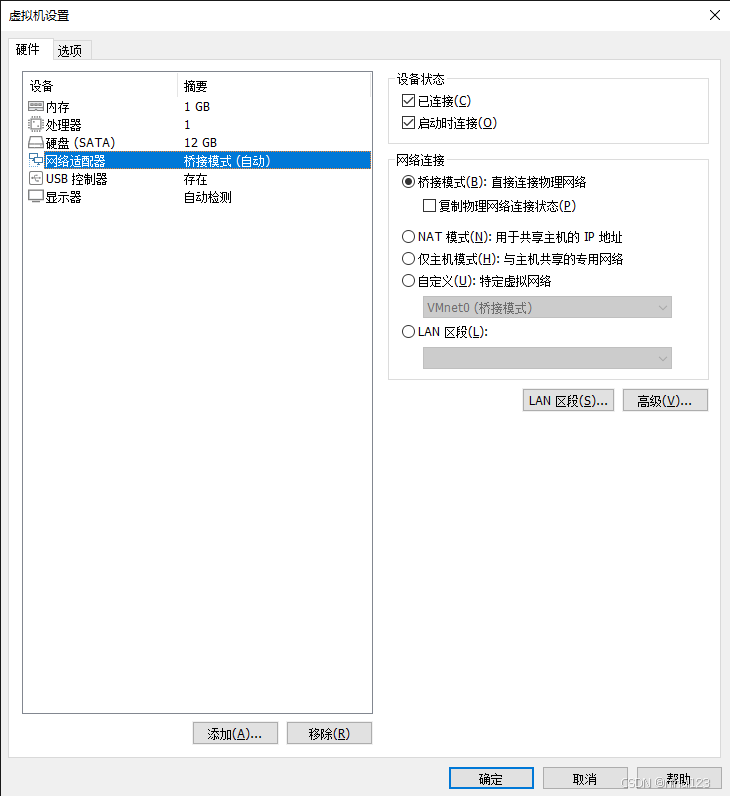

网络配置

下载导入靶机之后,通过Kali扫描局域网,但是没有发现靶机信息。这里就需要我们调整一下靶机的网络模式

发现调整完靶机网络模式之后还是无法扫描到靶机的IP,这里需要我们调整一下靶机的网卡信息,如下所示。

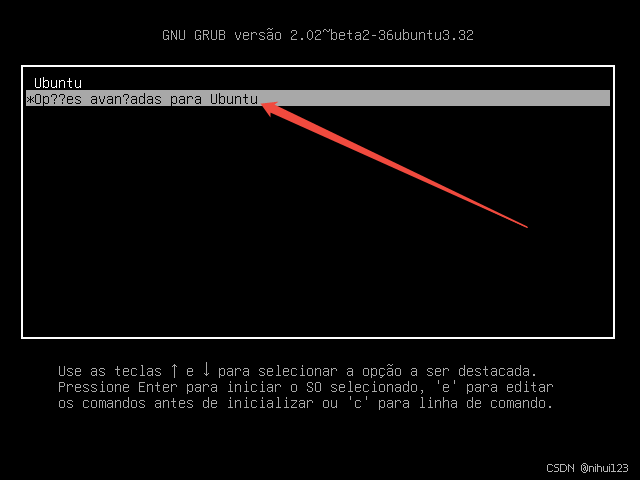

调整靶机网卡信息

重新启动靶机,进入到如下的页面选择第二个选项。

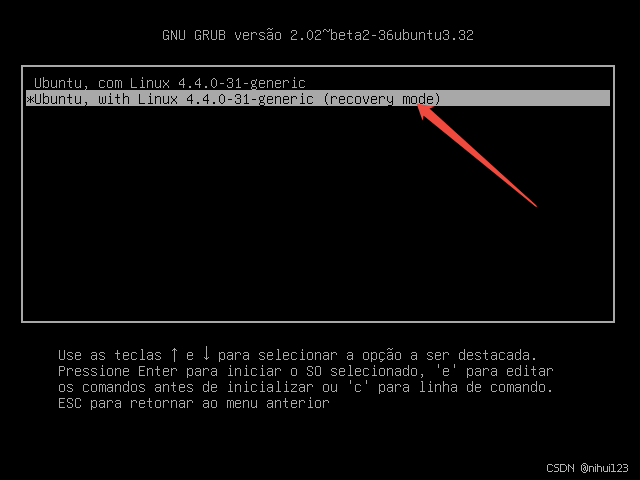

进入之后继续选择第二个选项

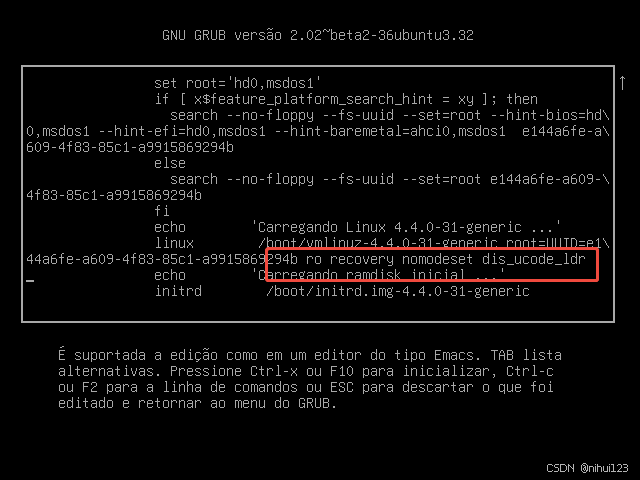

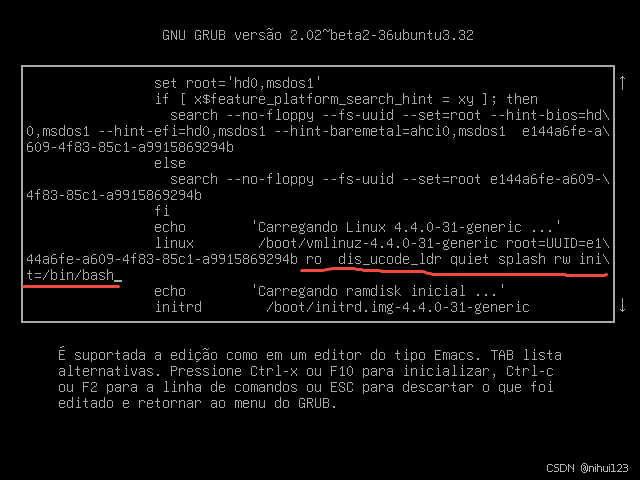

根据提示,按e之后,会进入到如下的一个编辑页面中。接下来, 删除"recovery nomodeset"并在末尾添加"quiet splash rw init=/bin/bash"

如下所示,修改完成之后根据提示按 Ctrl+X重新启动。

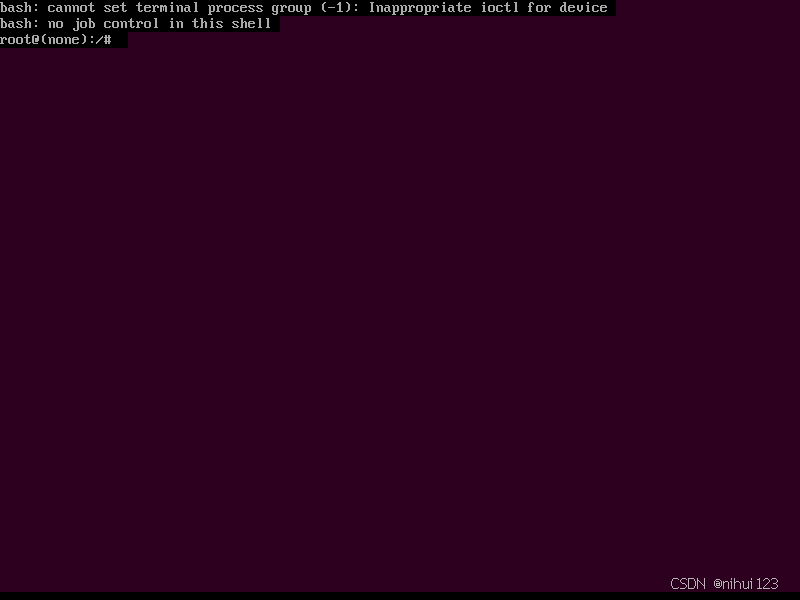

重新启动之后,会看到如下的界面

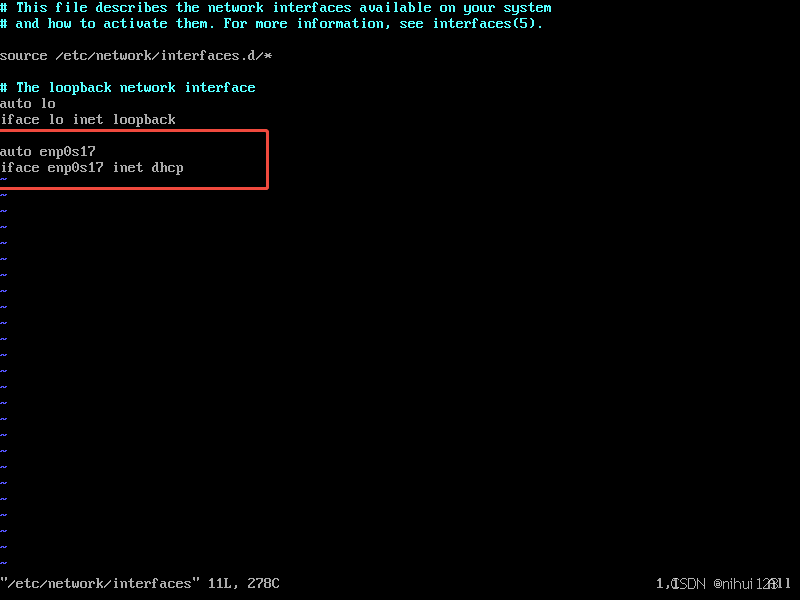

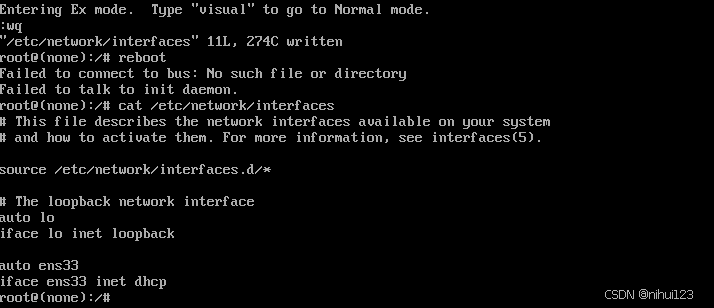

然后我们通过vim /etc/network/interfaces命令会看到这个网卡不是我们想要的网卡,我们需要将这个网卡改成ens33。

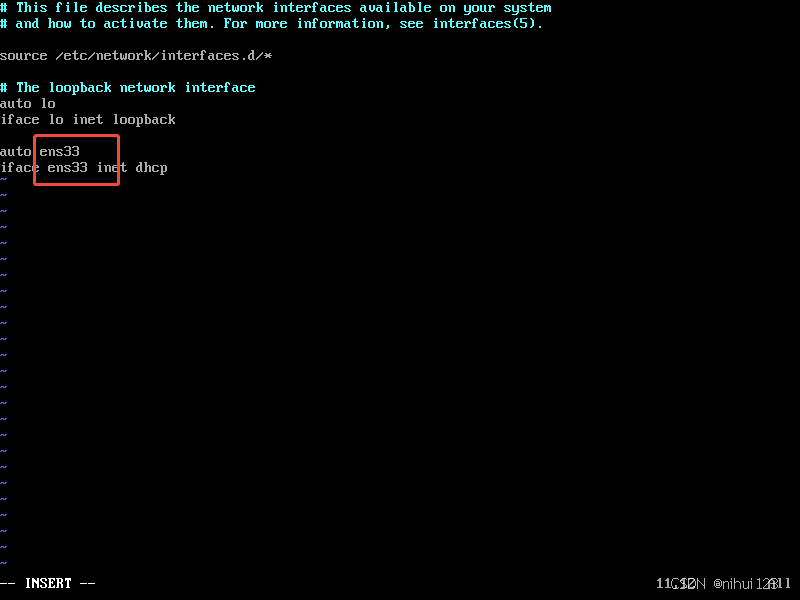

如下所示修改完成之后并保存。

确认修改完成如下所示,接下来重启靶机就可以了

信息采集

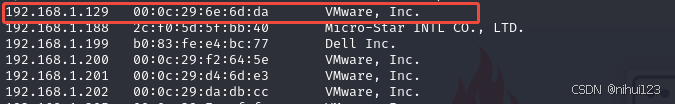

完成上面的操作之后,我们再次运行靶机,然后执行arp-scan -l 命令会看到靶机被正常扫描到了。

接下来就要看我们如何对该靶机进行信息采集了。

端口扫描

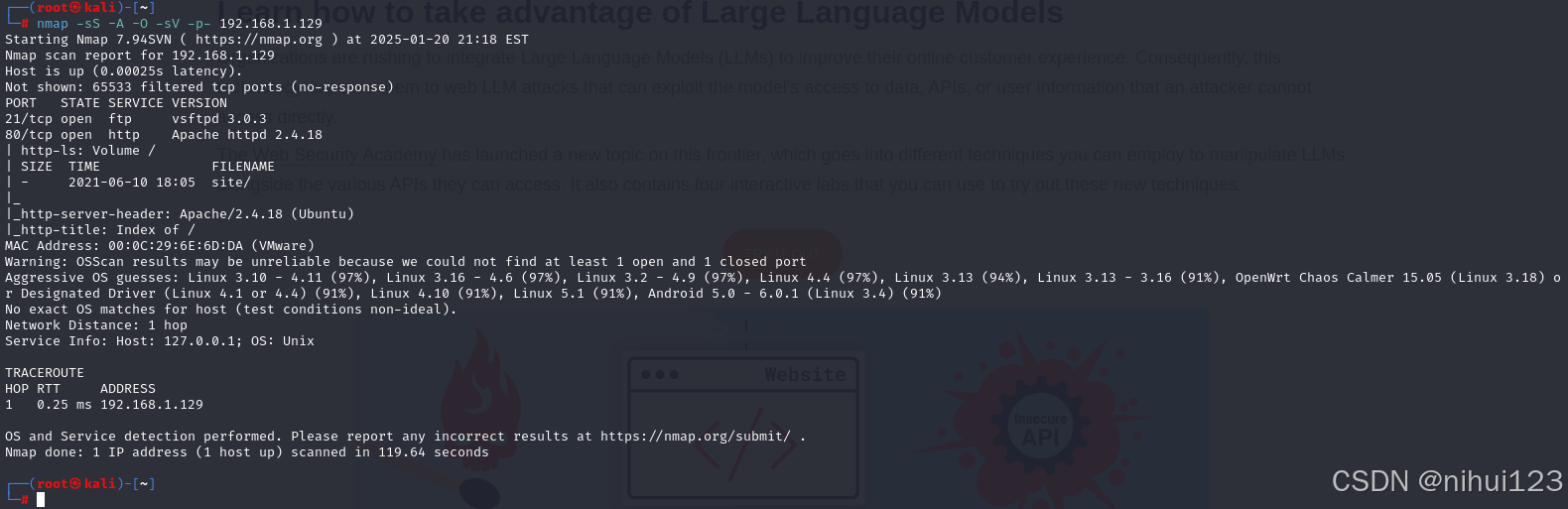

如下,我们通过nmap命令对靶机端口开放情况进行扫描,这里需要注意,我们添加的参数比较多,所以扫描的时候会比较慢。

nmap -sS -A -O -sV -p- 192.168.1.129

简单来个参数介绍,有兴趣的读者可以深入了解一下。

-sS: SYN扫描,使用最频繁,安全,快

-A: 强力扫描, 启用操作系统检测,版本检测,脚本扫描和跟踪路由

-O: 使用TCP/IP进行远程OS指纹识别 ,对主机的操作系统进行扫描

-sV: 对端口上的服务程序版本进行扫描

-p-: 扫描所有端口

扫描完成之后结果如下所示。

会看到开放了21、80端口,我们先来尝试访问一下80端口。

信息采集

访问80端口之后,会看到如下的一个界面,发现是一个目录穿透。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

606

606

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?