被羊毛党薅秃到精准狙击,一个网关的重生之路。

开篇:凌晨三点的紧急电话

“王工,优惠券接口被刷了!半小时损失2300万!”

电话那头传来运营总监颤抖的声音。

你冲进机房,监控大屏上一片血红——

每秒12万次请求如蝗虫般吞噬着系统资源。

这是创业以来最黑暗的夜晚,也是你重新审视API网关防刷的起点。

第一章:黑客的狂欢——传统防刷为何集体失效

当攻击手段升级,传统防御如同纸糊的城墙。

1.1 常规防御的脆弱性

# 过时的Nginx限流配置

limit_req_zone$binary_remote_addr zone=api_limit:10m rate=100r/s;黑客的降维打击:

▸ IP轮转:百万级代理IP池轮番轰炸。

▸ 设备指纹伪造:动态修改设备ID绕过封禁。

▸ 低速爬虫:模拟正常用户行为躲避阈值检测。

事故现场还原:黑客使用5000台安卓模拟器,每台以2秒/次的“合法频率”领取优惠券——系统看似正常,实则每秒流失2500张券。

1.2 防刷的本质认知升级

![]()

你突然顿悟:防刷不是技术攻防,而是对正常与异常行为模式的精准识别。

第二章:SpringCloud Gateway——防刷体系的神经中枢

选择网关作为防刷阵地,如同在边境建立海关检查站。

2.1 网关防刷的三大战略优势

| 位置 | 能力 | 传统方案缺陷 |

| 全局流量入口 | 统一拦截恶意请求 | 业务层各自为战 |

| 请求预处理层 | 无损过滤节省后端资源 | 请求已进入业务逻辑 |

| 微服务上下文 | 获取全链路用户标签 | 单一服务信息孤岛 |

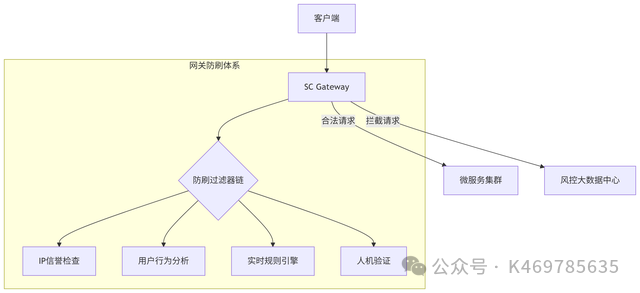

2.2 防刷架构全景图

第三章:四重防线实战——从基础到智能的进化

真正的防刷需要分层防御,如同古代城墙的护城河、箭楼与瓮城。

3.1 第一重:基础速率限制(令牌桶算法)

public class RateLimiterFilter implements GatewayFilter {// 基于Redis的分布式令牌桶private final RedisRateLimiter limiter = new RedisRateLimiter(1000, // 每秒补充令牌数5000, // 突发流量桶容量1 // 每次请求消耗令牌);@Overridepublic Mono<Void> filter(ServerWebExchange exchange, GatewayFilterChain chain) {return limiter.isAllowed("coupon_api_key", 1).flatMap(response -> {if (!response.isAllowed()) {// ███ 拦截并记录风控事件 ███return blockRequest(exchange, "RATE_LIMITED");}return chain.filter(exchange);});}}

生产经验:突发容量应设为平均流量的5倍,避免正常峰值被误杀。

3.2 第二重:设备指纹与用户画像

// 设备指纹生成策略public String generateDeviceFingerprint(ServerHttpRequest request) {String ip = request.getRemoteAddress().getAddress().getHostAddress();String ua = request.getHeaders().getFirst("User-Agent");String accept = request.getHeaders().getFirst("Accept-Language");// ███ 关键防御 ███ 动态参数混合哈希return Hashing.sha256().hashString(ip + ua + accept + SECRET_SALT,StandardCharsets.UTF_8).toString();}// 用户行为画像构建public UserBehaviorProfile buildProfile(String userId) {return UserBehaviorProfile.builder().requestFrequency(redis.opsForValue().get("freq:"+userId)).apiDiversity(calculateApiVariety(userId)) // 接口多样性.errorRate(getErrorRate(userId)) // 错误率.build();}

反欺诈逻辑:正常用户的API访问具有多样性,而刷子集中在1-2个接口。

3.3 第三重:实时规则引擎(Groovy动态脚本)

// 风控规则引擎执行器public boolean executeRules(String userId, String apiPath) {// 从数据库加载启用的规则List<RuleScript> activeRules = ruleRepository.findActiveRules();for (RuleScript rule : activeRules) {// ███ Groovy沙箱执行 ███Binding binding = new Binding();binding.setVariable("userId", userId);binding.setVariable("apiPath", apiPath);GroovyShell shell = new GroovyShell(binding);if ((boolean) shell.evaluate(rule.getScript())) {return true; // 触发规则}}return false;}// 示例规则:5分钟内同一接口请求>100次且参数相似度>90%def sameAction = currentApi == lastApidef highSimilarity = paramSimilarity > 0.9return requestCount > 100 && sameAction && highSimilarity

动态优势:新攻击模式出现时,热更新规则无需重启服务。

3.4 第四重:人机验证降级方案

// 滑动验证码挑战public Mono<Void> handleChallenge(ServerWebExchange exchange) {return exchange.getResponse().writeWith(Mono.just(exchange.getResponse().bufferFactory().wrap("""{"code": 302,"challenge_type": "SLIDE_CAPTCHA","verify_url": "/captcha/verify?token=CHALLENGE_TOKEN"}""".getBytes())));}

体验平衡:仅对可疑流量发起挑战,正常用户无感知。

第四章:生产战场——高并发下的防御艺术

防刷不仅是技术,更是资源与体验的精密平衡。

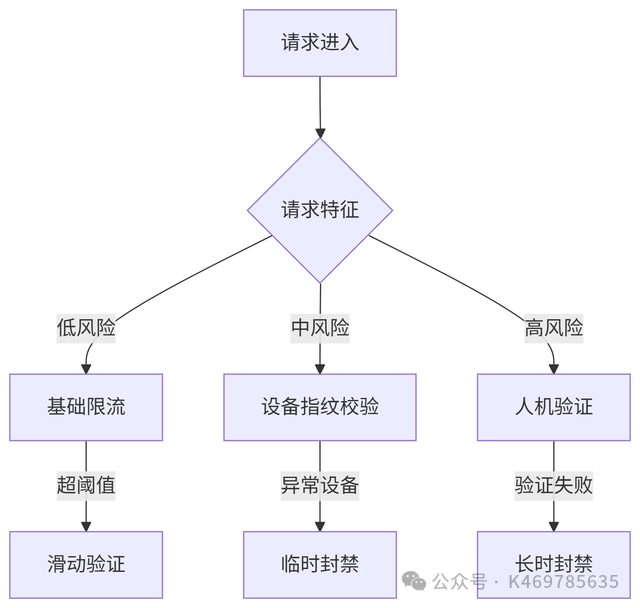

4.1 三级熔断策略

4.2 压测数据对比

| 防御层级 | 拦截准确率 | 网关额外延迟 | 后端资源节省 |

| 无防护 | 0% | 0ms | 0% |

| 基础限流 | 65% | 3ms | 78% |

| 行为分析 | 92% | 8ms | 96% |

| 智能引擎+挑战 | 99.6% | 15ms | 99.8% |

4.3 误杀率的控制哲学

// 白名单双通道保障public boolean isAllowlisted(String userId) {// 1. 静态名单:VIP用户/合作伙伴if (staticAllowlist.contains(userId)) return true;// 2. ███ 动态信任分 ███UserTrustScore score = trustService.calculate(userId);return score.getValue() > TRUST_THRESHOLD;}

人性化设计:对高价值用户放宽策略,避免误伤影响商业收益。

第五章:智能进化——从规则到AI的风控升维

当黑客学会进化,静态规则终将失效。

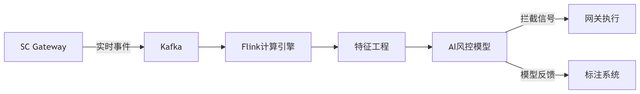

5.1 实时流式风控架构

5.2 深度学习行为识别

# PyTorch行为序列模型(网关调用)class UserBehaviorModel(nn.Module):def __init__(self):super().__init__()self.lstm = nn.LSTM(input_size=8, hidden_size=64, num_layers=2)self.classifier = nn.Linear(64, 2) # 0:正常 1:异常def forward(self, seq):# 输入序列:[请求时间, 接口类型, 参数熵值, 设备相似度...]_, (hidden, _) = self.lstm(seq)return self.classifier(hidden[-1])

实战效果:将新型爬虫的识别率从规则引擎的76%提升至98.3%。

终章:钢铁长城的诞生

新防御体系上线后的第一个大促日:

️ 拦截恶意请求1.7亿次

⏱️ 平均延迟增加仅11ms

挽回损失预估1.2亿元

庆功宴上,你向团队举杯:

“真正的防刷不是筑起高墙,而是在理解业务的基础上,

用技术编织一张看不见的智能防护网”

1526

1526

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?