ospf中网络掩码为32的问题

问题描述:在做OSPF综合实验时,遇到了ospf学习环回路由掩码为32问题。

例如:原来:172.16.1.64/27 ---->其他路由器学习后:172.16.1.64/32

说明:将掩码从32位改成24位方便于观察和配置,所以,我通过上网查资料得到,它显示是因为RFC 2328就是如此定义的。

解决办法:就是在lookback接口配置模式下使用命令 ip ospf network point-to-point命令来改变接口上的网络类型,就可以在通告时保持原先的子网掩码。

例如:

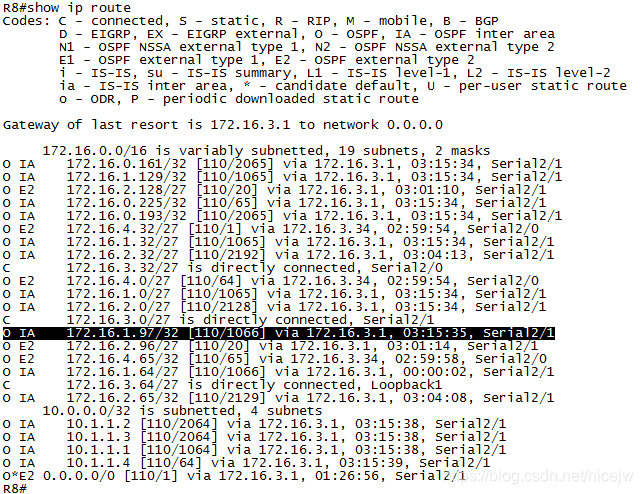

原来在R8上学习到的路由:

在R2上改正:

![]()

![]()

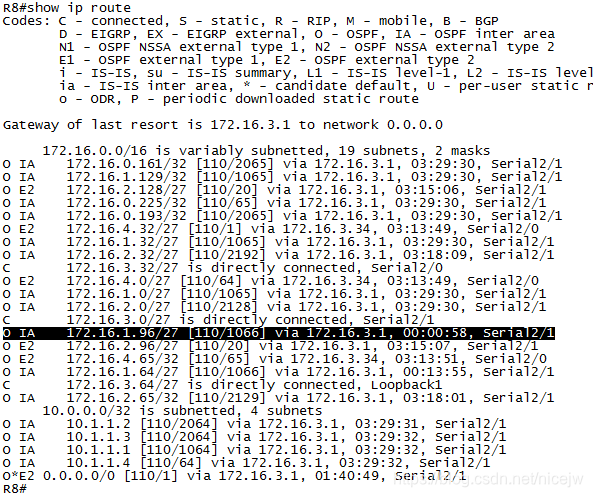

改正之后在R8上学习到的路由:

本文探讨了OSPF实验中遇到的网络掩码由27位变为32位的问题,揭示了RFC2328标准的影响,并提供了解决方案:通过配置lookback接口为点对点模式,维持原有的子网掩码。

本文探讨了OSPF实验中遇到的网络掩码由27位变为32位的问题,揭示了RFC2328标准的影响,并提供了解决方案:通过配置lookback接口为点对点模式,维持原有的子网掩码。

702

702

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?