1.RSA

知道 flag.enc 和 pub.key,典型的加密、解密

将pub,key 改为pub.txt

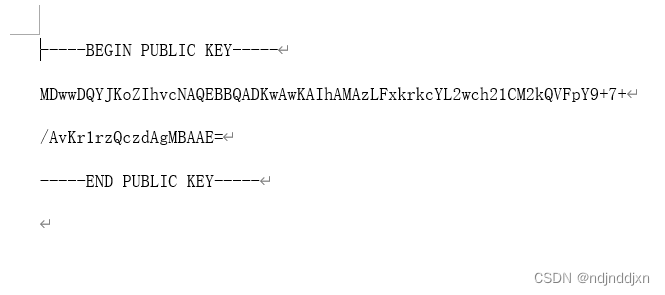

打开后发现公钥

在RSA公私钥分解 Exponent、Modulus,Rsa公私钥指数、系数(模数)分解--查错网 进行解密

得到e=65537

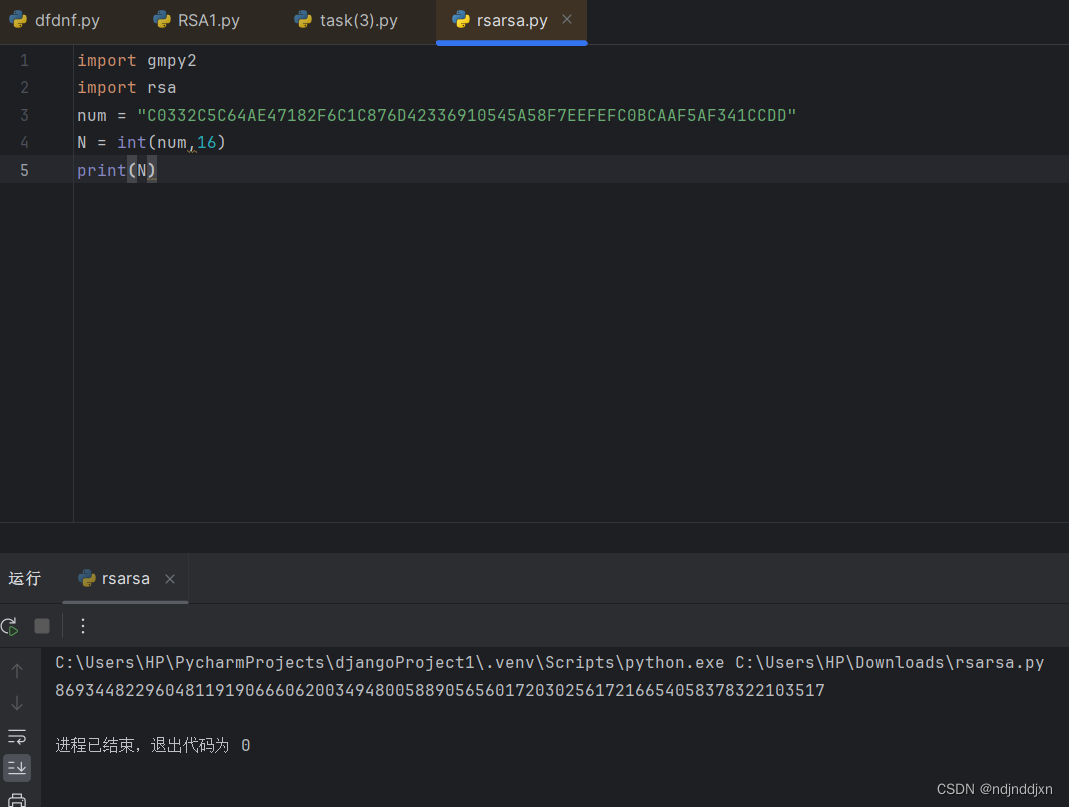

n=86934482296048119190666062003494800588905656017203025617216654058378322103517

在python中转化,模数是16进制的n

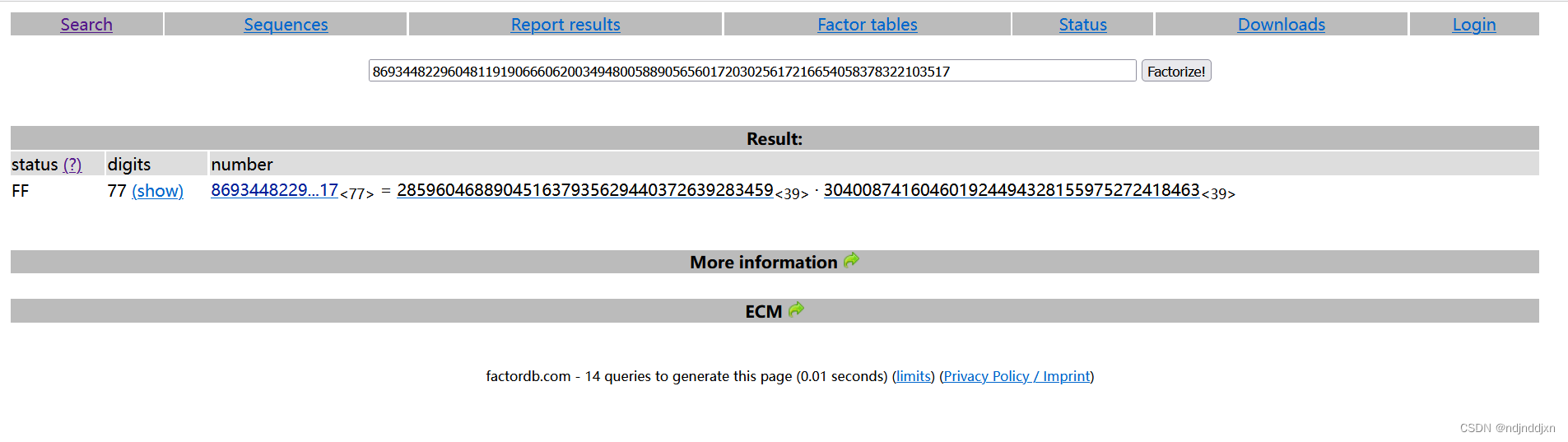

然后求p和q

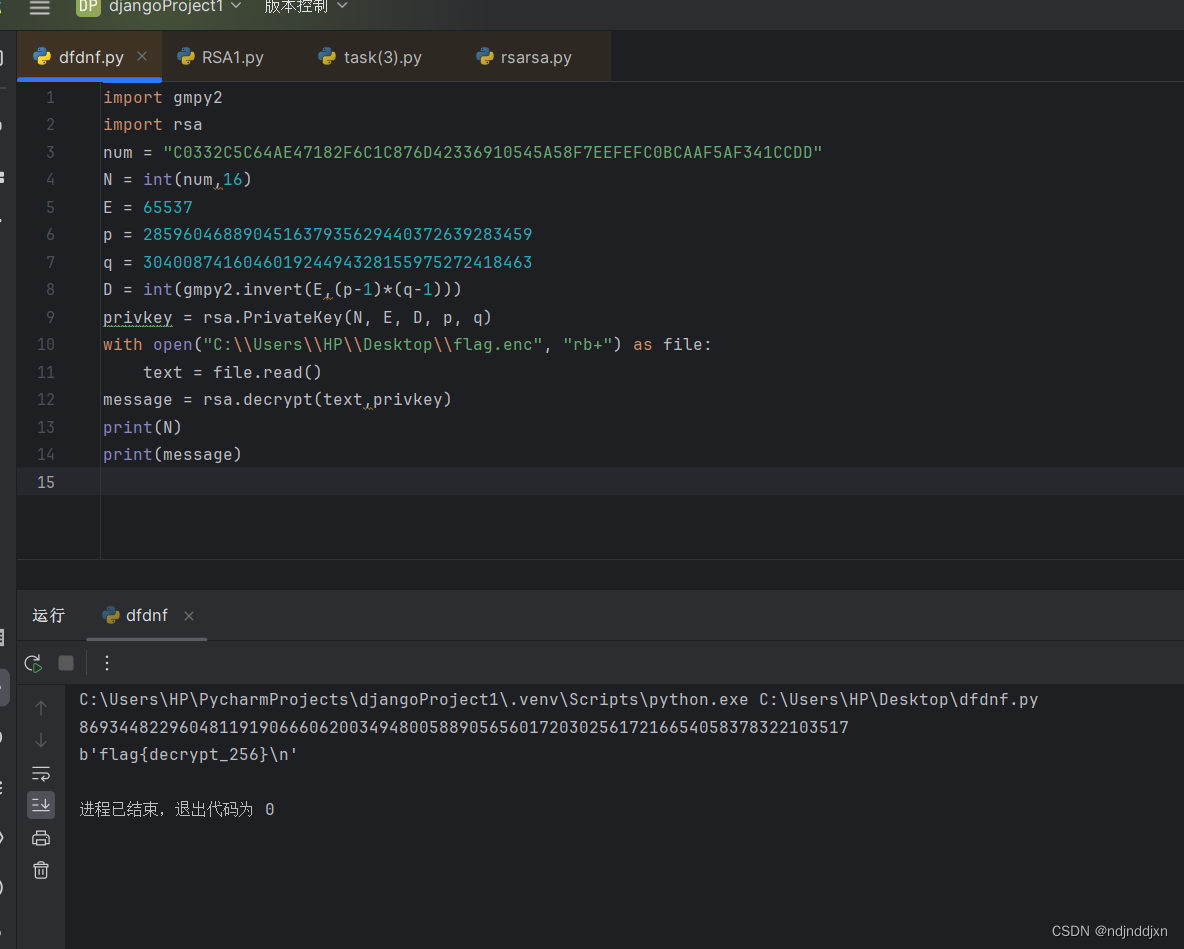

后面来编写脚本

import gmpy2

import rsa

num = "C0332C5C64AE47182F6C1C876D42336910545A58F7EEFEFC0BCAAF5AF341CCDD"

N = int(num,16)

E = 65537

p = 285960468890451637935629440372639283459

q = 304008741604601924494328155975272418463

D = int(gmpy2.invert(E,(p-1)*(q-1)))

privkey

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1147

1147

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?