题目 : 小宁写了一个登陆验证页面,随手就设了一个密码。

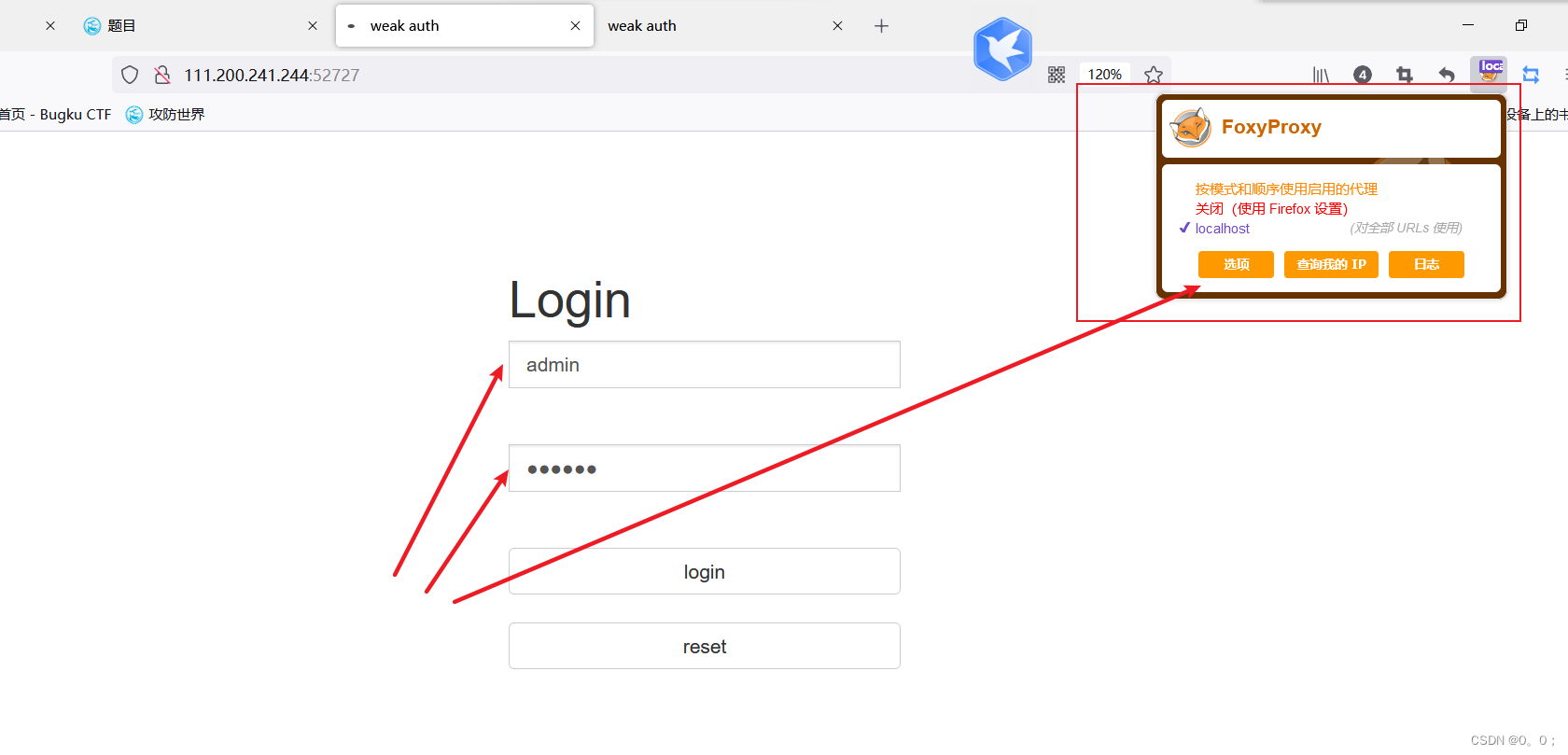

打开后看到是一个登录界面,那么就抓包吧,看看能发现什么。

这里如果随便输入一个用户名的话会提示用户名为“admin”,此处不在赘述。

这里记得设置代理。设置了代理才好抓包。至于抓包工具我是用的是burp,还是很方便的。

如上图,将抓到的包发给测试器,

先清除所有标记,然后选中密码处,点击添加。攻击类型直接选第一个就行,不用改。

负载数因为上面只选了一个密码,所以这里选择1。

载荷类型可以选择简单清单。

选择载入自己的字典。(他给的密码字典里没有“123456”)

然后单击右上角的开始攻击。

单击长度,将其按长度排序。

可以很明显的看到密码“123456”的长度为 437,与其他的不同。

单击词条“123456”,在下面选择响应部分,可以看到flag:cyberpeace{07846462764bccdd81a0aa45d1f581c7}

本文通过一个登录验证页面的案例,详细介绍了使用burp等工具进行密码抓包和暴力破解的过程,并最终找到了正确的密码。

本文通过一个登录验证页面的案例,详细介绍了使用burp等工具进行密码抓包和暴力破解的过程,并最终找到了正确的密码。

7733

7733

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?