WP Web XCIT第一周链接

1.签到题hello world

进到网页直接f12看到提示flag.txt,直接访问拿到falg

2 LFI 本地包含

进去后发现

进去后发现

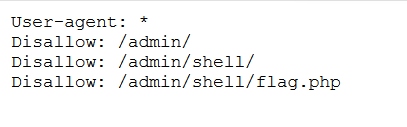

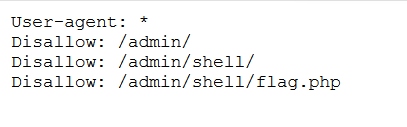

点了之后又回到开始的页面,于是查看页面源码,得到了一个robots.txt的提示,访问之后发现

什么是本地包含漏洞?当包含的文件或变量等用户可控时,用户可以通过上传参数,上传恶意文件,等途径来获得自己想要的东西

<?php

error_reporting进到网页直接f12看到提示flag.txt,直接访问拿到falg

进去后发现

进去后发现

点了之后又回到开始的页面,于是查看页面源码,得到了一个robots.txt的提示,访问之后发现

什么是本地包含漏洞?当包含的文件或变量等用户可控时,用户可以通过上传参数,上传恶意文件,等途径来获得自己想要的东西

<?php

error_reporting 1250

1250

475

475

830

830

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?