目录

二、多环境策略(Environment segregation)

1.2 允许 Consumer 读取并提交 Offset(消费组)

1.1 为用户设置生产速率配额(按 client-id 或 principal)

八、变更审批与接入流程(Onboarding / Change Control)

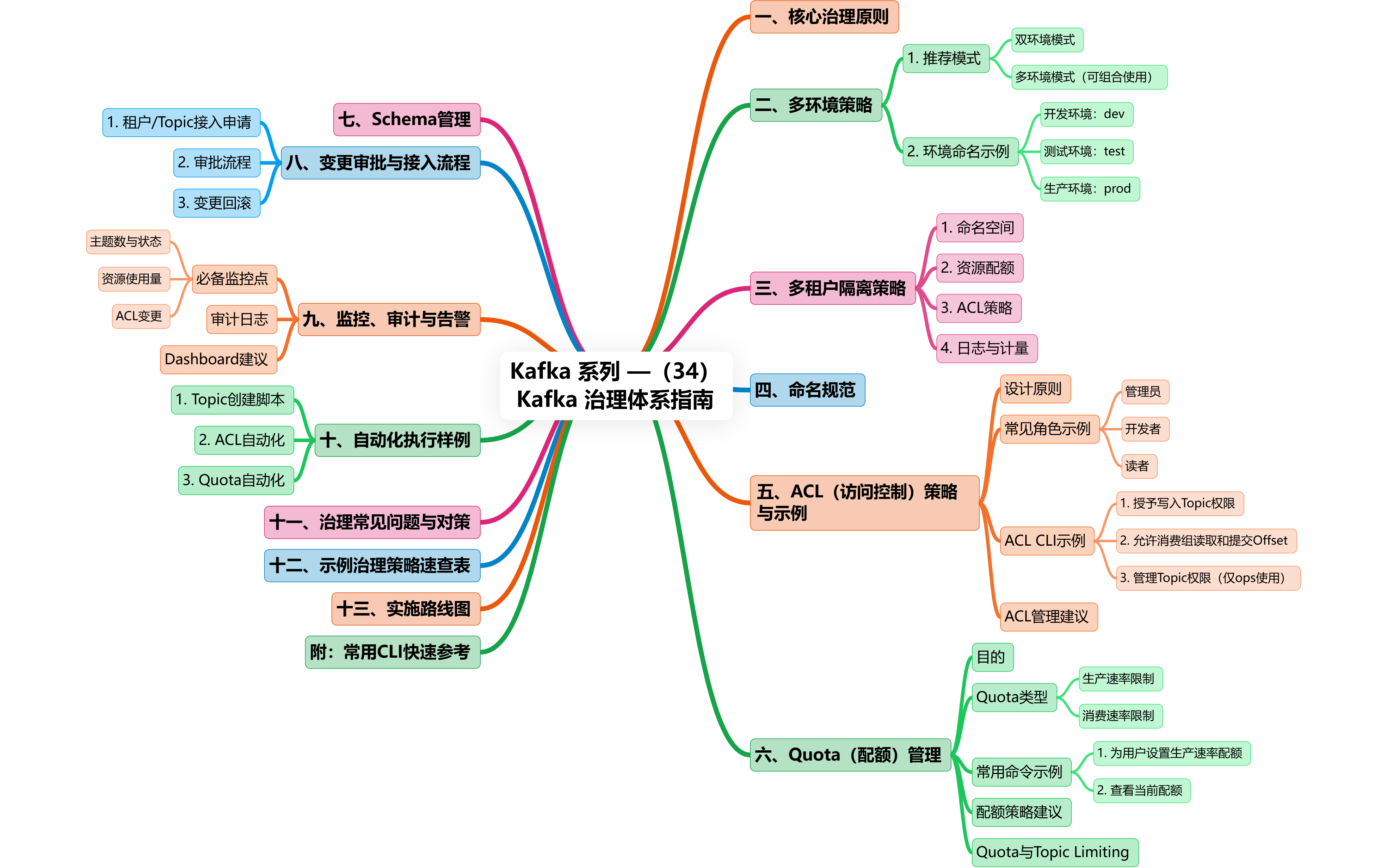

Kafka 治理体系指南(适用于企业级 / IoT / 智能锁场景),覆盖:多环境策略、多租户隔离、命名规范、ACL 权限控制、Quota(配额)管理、审批/接入流程、监控与审计、自动化执行样例与常用 CLI 片段。目标是把 Kafka 集群从“野生”变成“可控、可审计、可扩展”的平台级服务。

一、核心治理原则(必须遵守)

-

分离环境:生产/预发/测试/开发必须隔离(独立集群或严格逻辑隔离)。

-

命名空间化:通过 Topic 前缀实现租户/环境/应用/功能区分。

-

最小权限:默认 deny,按需授予最小 ACL(生产者/消费者/管理)。

-

Quota 控制:针对用户、应用、租户设置流量配额,防止“噪声邻居”。

-

可审计/可回溯:所有 Topic 创建/修改/ACL 操作必须留审计日志。

-

自动化 & 统一流程:禁止人工直接在生产集群上随意操作,所有变更走 CI/CD/审批。

-

多租户友好但非开放式:允许租户共用集群资源,但要通过配额、命名、ACL、监控隔离影响面。

二、多环境策略(Environment segregation)

推荐两种模式(选其一或组合)

A. 物理隔离(强隔离)

-

不同环境使用独立 Kafka 集群(推荐生产独立集群)。

-

优点:风险隔离、运维简化;缺点:成本高。

B. 逻辑隔离(共用集群 + 严格治理)

-

通过命名空间前缀 + ACL + Quota 实现隔离。

-

适用于小规模/成本敏感场景。

环境命名示例(强制)

env.app.tenant.function.version建议 Topic 前缀(示例):

-

production:

prod.{team}.{tenant}.{app}.{topic} -

staging:

stg.{team}.{tenant}.{app}.{topic} -

dev:

dev.{team}.{tenant}.{app}.{topic}

示例:

prod.ops.lockco.iot.lock-status.v1

stg.payments.lockco.order-events.v2

dev.test.lockco.audit.v1三、多租户隔离策略(Tenant isolation)

1.命名空间(强制)

-

每个租户必须以

tenantId为前缀或中缀(如上),便于筛查与计费。

2.资源配额(Quota)

-

为租户(或应用)设置

produce/fetch/request配额,避免流量暴涨影响其他租户。 -

推荐基线:生产 tenant 按 SLA 配置 > 预发 > 开发。

3.ACL 策略(见 ACL 部分)

-

租户只能管理自己命名空间内的 Topic/ConsumerGroup。

-

管理类账号(ops/kafka-admin)需更高权限并审计。

4.日志与计量

-

使用 Topic-level metric 汇总写入/读取量,按 tenant 汇总账单/告警。

四、命名规范

统一命名模板(Topic / ConsumerGroup / Connect / Schema):

{env}.{team}.{tenant}.{app}.{resource}.{version}字段说明:

-

env:prod/stg/dev/test -

team:负责团队(ops/payments/iot) -

tenant:租户 ID(若无则platform) -

app:具体应用或服务 -

resource:topic/consumer/group/pipeline 描述(lock-events、lock-cmd) -

version:v1/v2(schema 版本)

示例:

-

Topic:

prod.iot.lockco.device-events.v1 -

Consumer group:

prod.iot.lockco.cmd-dispatcher.v1 -

Connect:

prod.datapipeline.lock-events-jdbc-sink.v1 -

Schema Registry subject:

prod.iot.lockco.device-events-value

强制规则:

-

不允许使用 uppercase / 空格 / 特殊字符(只允许

a-z0-9-._)。 -

版本采用

vN形式;变更必须注册 Schema 变更流程。

五、ACL(访问控制)策略与示例

设计原则

-

最小权限:按 role/user/grant 授权。

-

按命名空间授权:只授权指定前缀的 topic/group。

-

使用 SASL/SCRAM 或 TLS 客户端证书 作为身份验证。

-

审计所有 kafka-acls.sh 操作。

常见角色(示例)

-

kafka-admin:集群级管理(仅 ops 人员) -

gateway-producer:MQTT → Kafka Producer(只写某租户的 topics) -

command-dispatcher:Consumer(读 lock-cmd topic) -

db-sink:Connect/JDBC Sink(read topic, write DB)

ACL CLI 示例(基于 kafka-acls.sh)

假设使用 SASL/SCRAM,principal 形式: User:gateway-producer

1.1 授予写入 Topic(租户命名空间)

# 允许 gateway-producer 对 prod.iot.lockco.* 写入

bin/kafka-acls.sh \

--authorizer-properties zookeeper.connect=zk1:2181 \

--add --allow-principal User:gateway-producer \

--operation Write \

--topic "prod.iot.lockco.*"1.2 允许 Consumer 读取并提交 Offset(消费组)

bin/kafka-acls.sh \

--add --allow-principal User:cmd-dispatcher \

--operation Read \

--topic "prod.iot.lockco.lock-cmd.*"

bin/kafka-acls.sh \

--add --allow-principal User:cmd-dispatcher \

--operation Read \

--group "prod.iot.lockco.cmd-dispatcher.*"1.3 管理 Topic 的权限(仅 ops)

bin/kafka-acls.sh \

--add --allow-principal User:kafka-admin \

--operation All \

--topic "*"注意:在 KRaft 模式或使用新的 Authorizer 时,

--authorizer-properties参数不同,需参照你集群的 authorizer 实现(AclAuthorizer / Ranger / Confluent RBAC)。

ACL 管理建议

-

所有 ACL 变更必须通过 GitOps(PR)触发自动化脚本应用。

-

对于临时权限,设置 TTL 或自动撤销任务。

-

定期运行

kafka-acls.sh --list并与 Git 仓库比对(drift detection)。

Kafka治理体系指南

Kafka治理体系指南

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1225

1225

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?