目录

第二关:从图片中你能找到什么?

本文通过《webug3靶场第二关 从图片中你能找到什么》来进行渗透实战。根据关卡的名字,大概可以猜到这一个图片隐写的题目。

图片隐写(Steganography)是一种将信息隐藏于图片文件中的技术,常用于数据保密、数字水印和渗透测试中的隐蔽通信。它利用图片文件格式的特性,在不显著影响图片视觉效果的前提下,把额外的数据嵌入到图片的像素值、文件头、文件尾或其他可利用的区域中。常见的图片格式如 JPEG、PNG 等都可以作为隐写的载体。例如,在无损压缩的 PNG 图片中,可以通过修改某些像素的最低有效位(LSB)来存储秘密信息,因为人眼对像素值的微小变化不敏感,所以这种修改不会引起图片外观的明显改变。

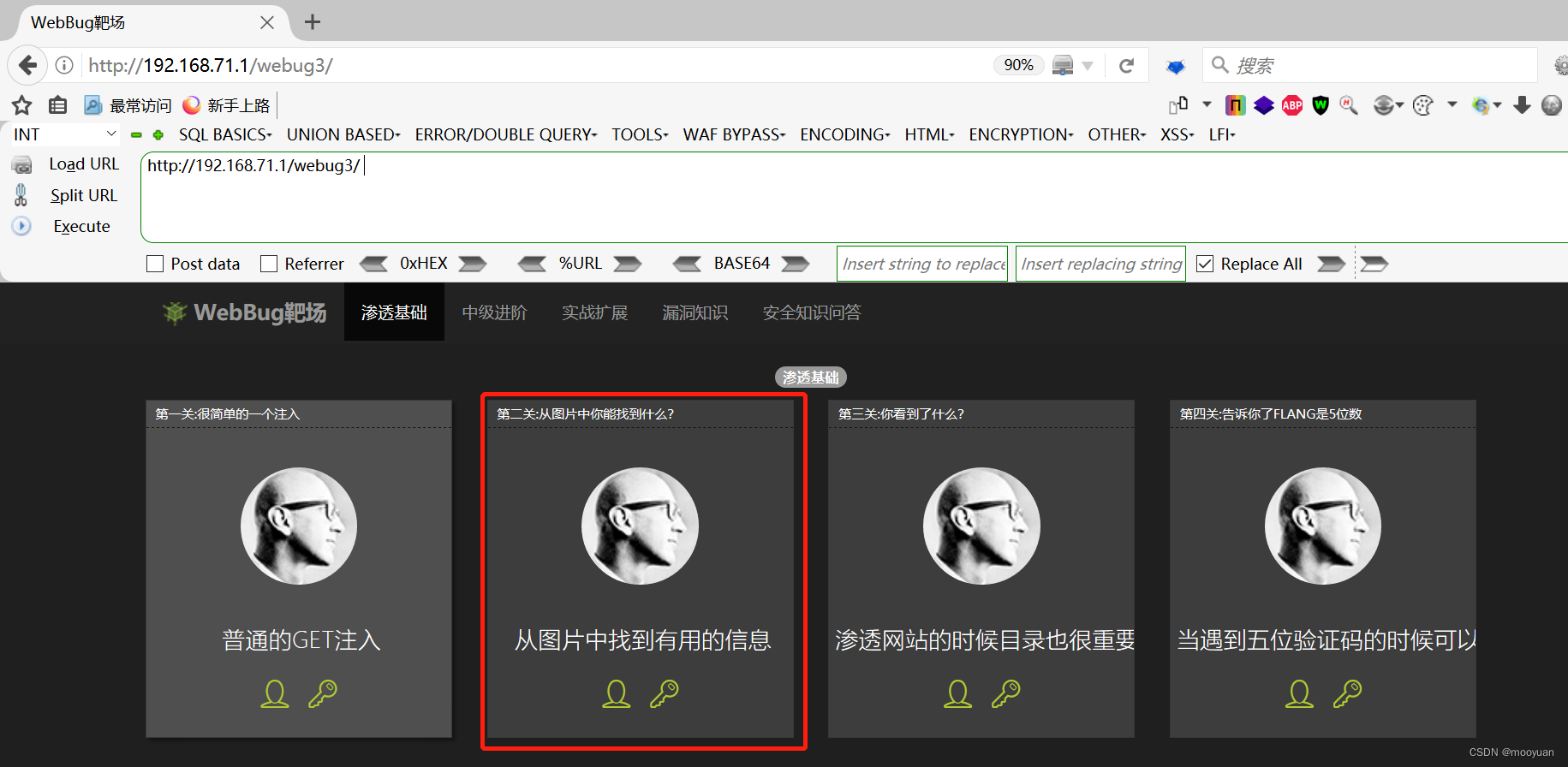

1.打开靶场

进入靶场的第二关从图片找到有用的信息,下图红框所在关卡。

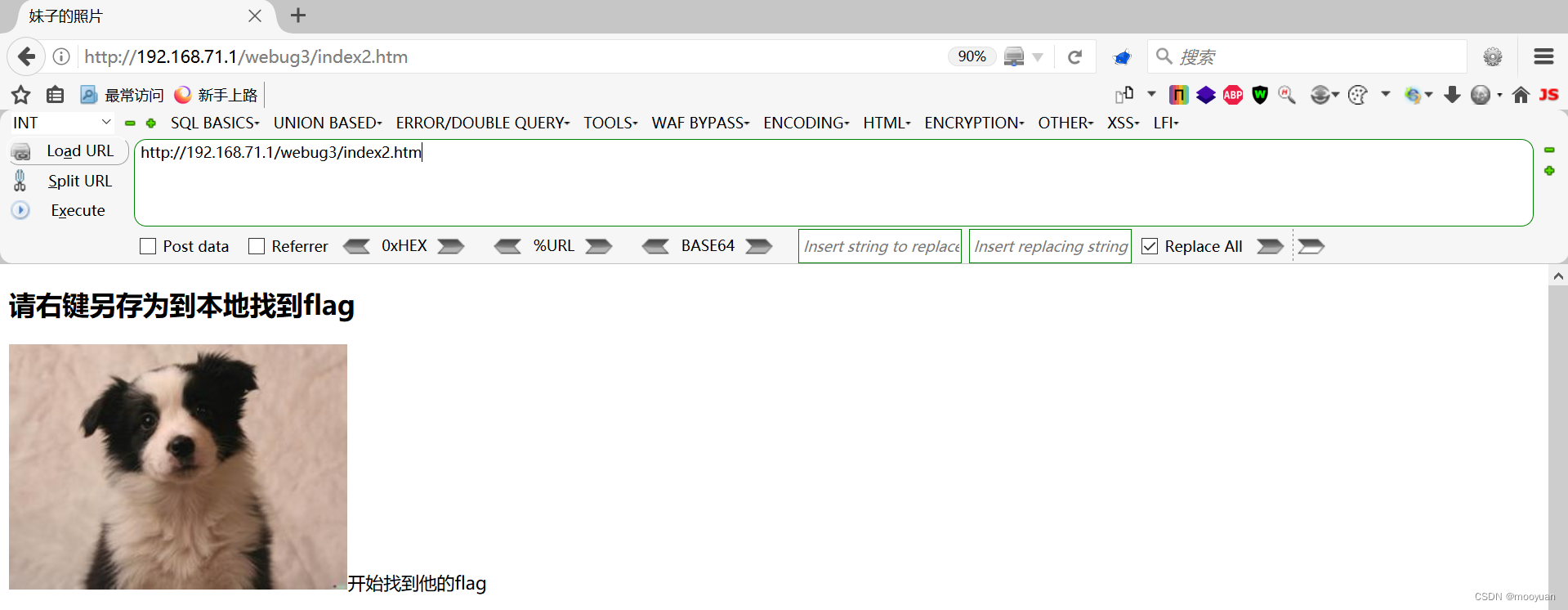

网址的URL如下所示,提示右键保存图片找flag

http://192.168.71.1/webug3/index2.htm

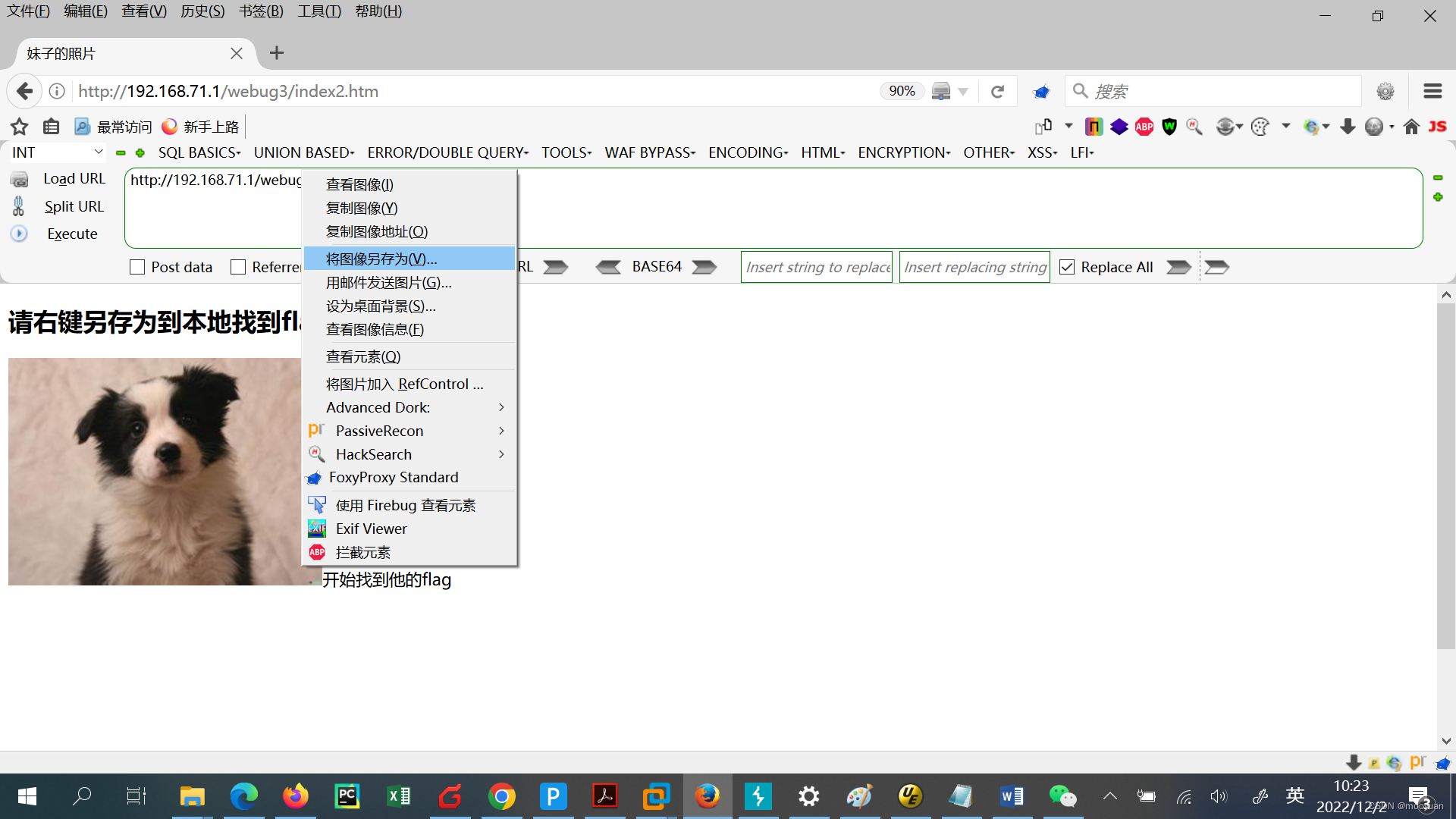

2.保存图片

图片另存为123.jpg,这个关卡是一个图片,保存后猜测这个图片隐藏了信息,目标是找到隐藏的内容。

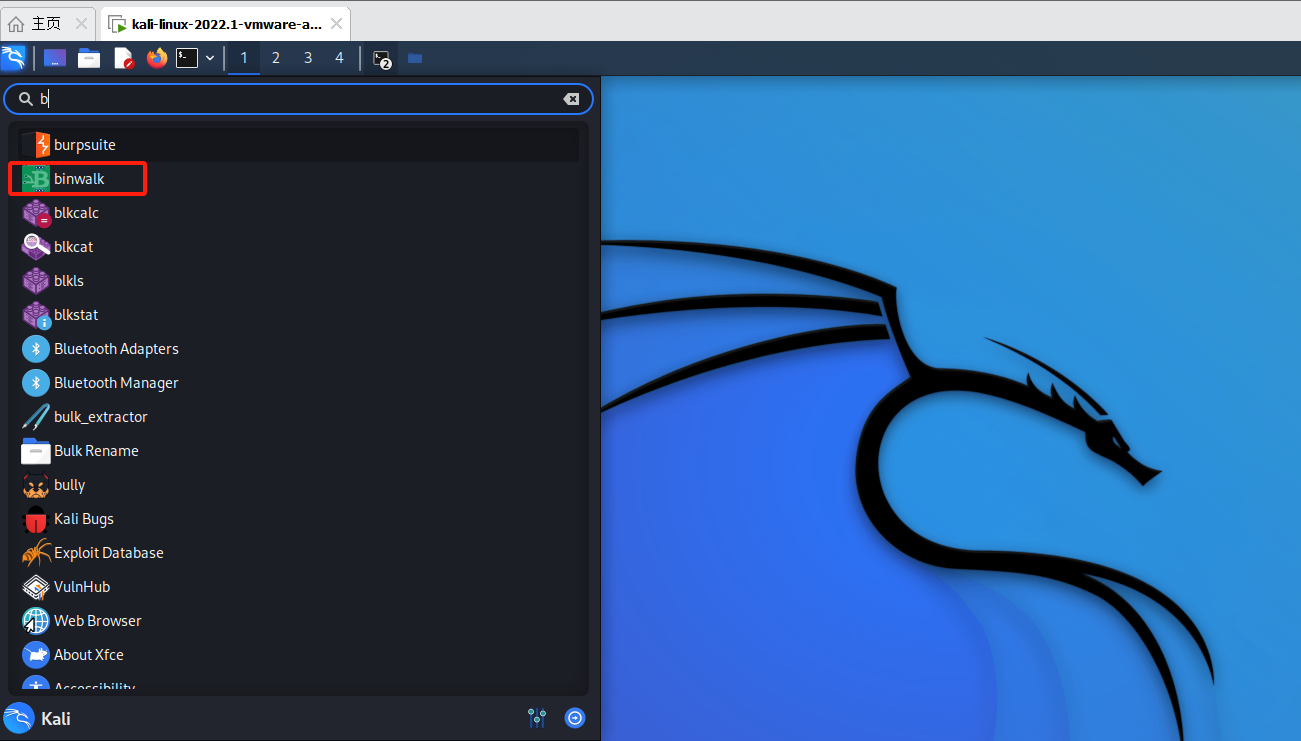

3.binwalk工具

Binwalk 是一款功能强大的开源工具,主要用于分析二进制文件,它在图片隐写分析方面有着重要作用。binwalk工具是文件分析工具。 主要是用于CTF_杂项的隐写题,分离提取隐写的文件。 如:从图片里分离出压缩包,从流量分析文件里分离出图片,压缩包等。

Binwalk 基于文件签名(也称为魔数)和文件结构来识别二进制文件中包含的不同文件类型。文件签名是文件开头的一段特定字节序列,每种文件类型都有其独特的签名,例如 PNG 文件的签名是 89 50 4E 47 0D 0A 1A 0A。Binwalk 在分析图片文件时,会扫描文件的二进制数据,查找已知的文件签名。如果在图片文件中发现了其他文件的签名,就说明该图片可能隐藏了其他文件。

在不同的操作系统上,安装方法有所不同。当前Kali系统已经默认安装binwalk软件了,可以直接使用,在开始菜单中,在搜索界面输入b,即可看到binwalk软件,点击即可使用,如下图红框内容所示。

在 Linux系统中,可以使用以下命令进行安装:

#安装方法

sudo git clone https://github.com/devttys0/binwalk.git

sudo cd binwalk

sudo python3 setup.py install

#使用方法

binwalk -e 图片名

#有时候报错提示无权限,可以用如下语句执行

binwalk -e 图片名 --run-as=root4.分离图片

使用binwalk对图片进行分离,使用binwalk -e命令会在当前目录下创建一个名为 _123.jpg.extracted 的文件夹,并将隐藏的文件提取到该文件夹中。命令如下

binwalk -e 123.jpg完整交互如下所示,从输出结果可以看出,在图片文件的偏移量 0x1D7D 处发现了一个 RAR归档文件。

ali@kali:~/Desktop/liujiannan/liujiannan$ binwalk -e 123.jpg

DECIMAL HEXADECIMAL DESCRIPTION

--------------------------------------------------------------------------------

0 0x0 JPEG image data, JFIF standard 1.01

7549 0x1D7D RAR archive data, version 4.x, first volume type: MAIN_HEAD

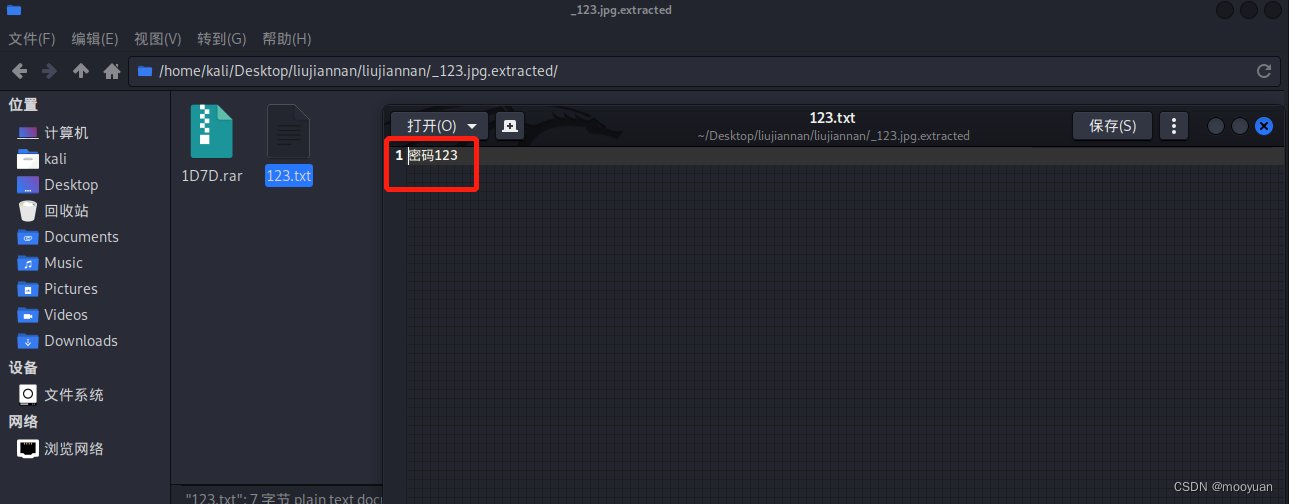

分离后效果如下所示,打开txt文件,如下所示文件内容为密码123,这基本上就是提示压缩包文件的密码为123。

这个题比较怪,最后也就只是能解出来一个123的密码。

总结

本关卡是图片隐写功能,通过使用binwalk分离工具即可进行获取到隐写的内容。隐写题目的解题思路如下所示,本关卡恰好在使用binwalk分离后获取到隐写内容。

| 步骤 | 操作 | 命令/工具 | 目的 |

|---|---|---|---|

| 1. 基础检查 | 文件类型确认 | file 图片名 | 验证真实文件类型 |

| 查看字符串信息 | strings 图片名 | less | 查找隐藏文本 | |

| 检查EXIF元数据 | exiftool 图片名 | 查看隐藏的元信息 | |

| 2. 自动化分析 | Binwalk扫描 | binwalk 图片名 | 检测嵌入文件 |

| 自动提取内容 | binwalk -e 图片名 | 提取潜在隐藏文件 | |

| 递归深度提取 | binwalk -Me 图片名 | 处理嵌套文件 | |

| 3. 手动验证 | 检查提取目录 | ls -la _图片名.extracted/ | 查看提取结果 |

| 解压/打开提取文件 | unzip/cat等 | 获取隐藏内容 | |

| 4. 进阶分析 | LSB隐写分析 | StegSolve | 检查像素层隐藏数据 |

| 十六进制查看 | xxd 图片名 | less | 手动分析文件结构 | |

| 文件修复 | dd/hexeditor | 修复损坏的文件头 | |

| 5. 其他尝试 | 二维码识别 | zbarimg 图片名 | 识别图中二维码 |

| 颜色分离 | GIMP/Photoshop | 检查各颜色通道 |

3001

3001

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?