问题要求我们访问ssh fd@pwnable.kr -p 2222

我们按照上述描述访问,查看一下文件夹。

flag文件引起了我们的注意

![]()

访问失败

难道要提权吗,一个1pt的题目欸......

ctrl+shift+t (Alt+1可以切换)开一个新的terminal

把这个c文件源代码下下来看一下

出现了几个不认识(假装)的函数

我们来看一下

先是atoi---------将字符串转换为整型(dec)

然后是read

fd很重要,0,1,2

standard input is fd 0

standard output is fd 1

standard error is fd 2

所以我们让fd=0即可

0x1234(H)=4660(D)

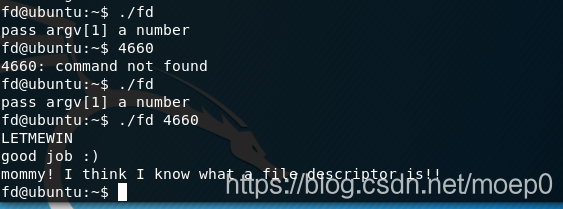

近乎成功

我们到远程主机上去看一看

成功

但是它给的flag不太标准...(mommy那一行)

成功

本文详细解析了在pwnable.kr上进行SSH提权挑战的过程,包括如何利用c文件源代码中的函数进行提权,最终获取flag文件。文章还探讨了在远程主机上操作的方法,以及遇到的一些非标准问题。

本文详细解析了在pwnable.kr上进行SSH提权挑战的过程,包括如何利用c文件源代码中的函数进行提权,最终获取flag文件。文章还探讨了在远程主机上操作的方法,以及遇到的一些非标准问题。

1870

1870

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?