【简介】某企业有两条固定宽带,一条拨号宽带,为了充分利用宽带的性能,打算使用飞塔防火墙的SD-WAN宽带负载均衡功能。防火墙固件版本为6.0.2。

宽带设置

宽带设置

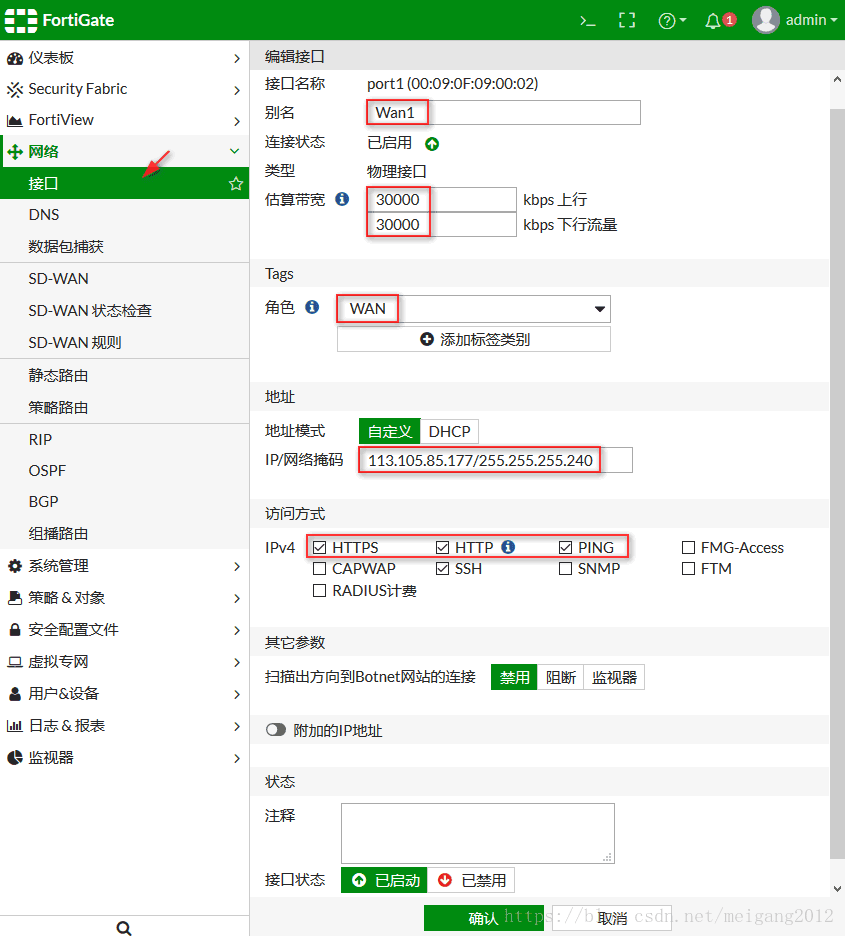

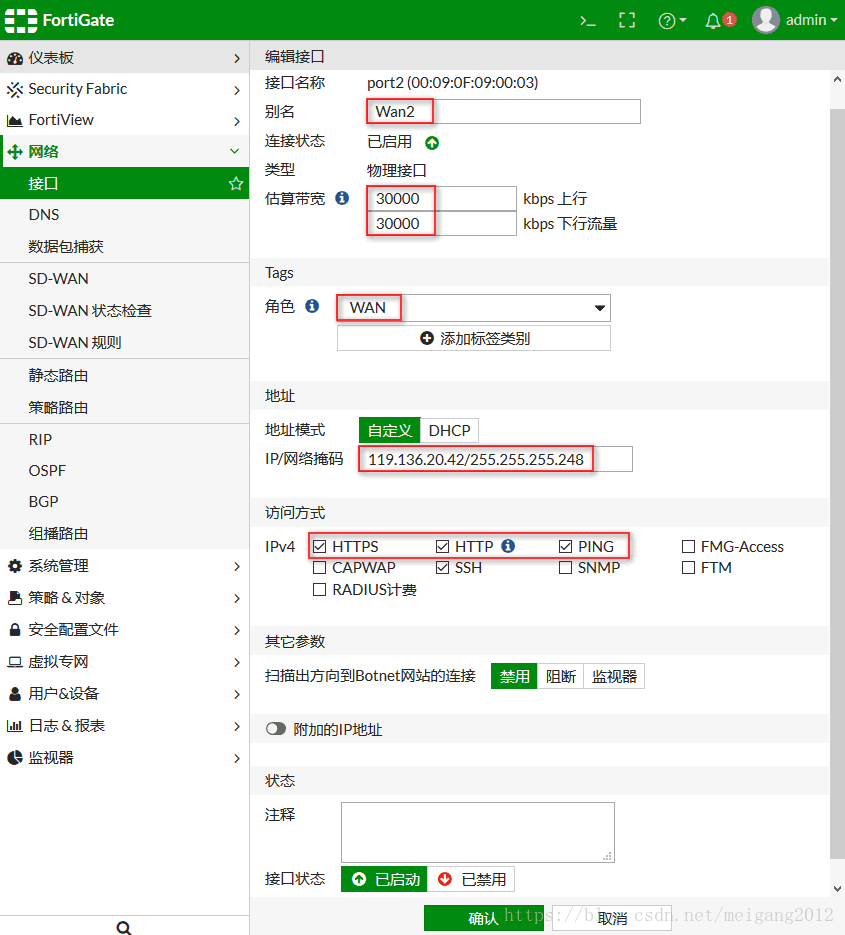

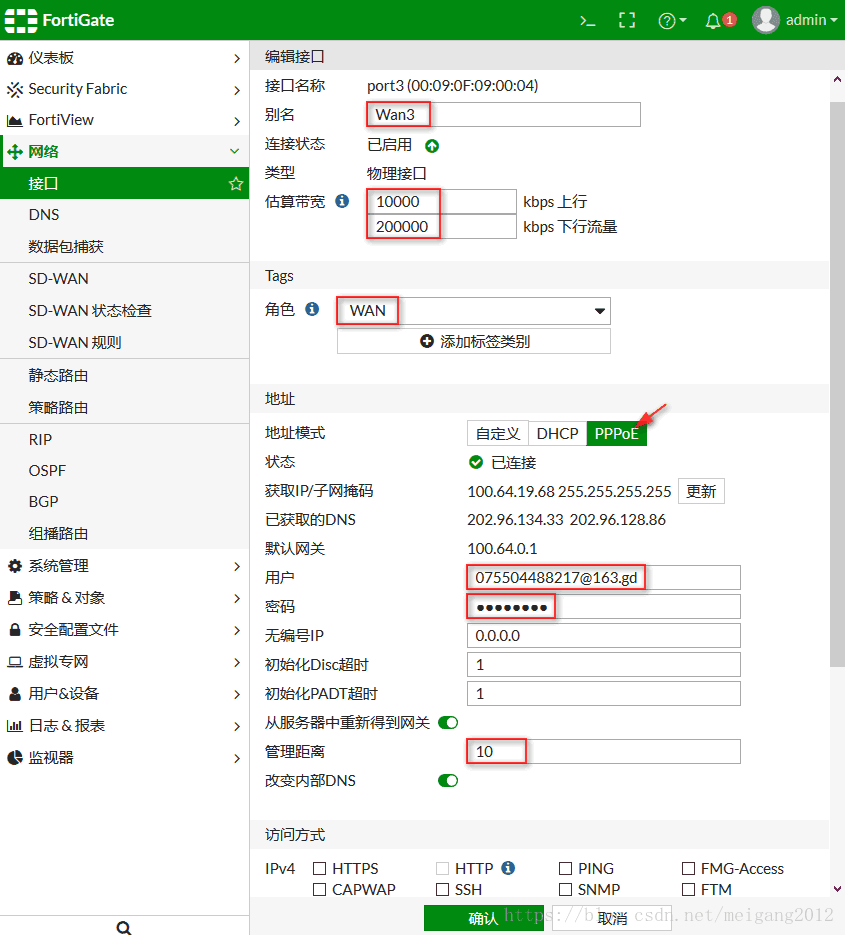

首先我们分别在接口上设置三条上网宽带。

① 将port1接口配置为第一条30M上下行的固定宽带。

② 将port2接口配置为第二条30M上下行的固定宽带。

③ 将port3接口配置为第三条上行10M下行200M的拨号宽带。拨号宽带的管理距离默认是5,这里需要改成10,与固定宽带相同。

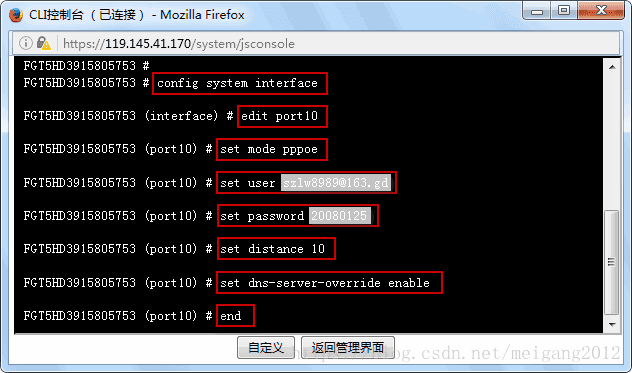

④ 有的中、高端型号防火墙会隐藏PPPoE设置,需要通过上面的命令来配置PPPoE拨号。

SD-WAN 设置

SD-WAN 设置

在把宽带设置成为负载均衡之前,一定要保证没有任何策略使用这些宽带接口,不然在宽带选择时将不会出现。

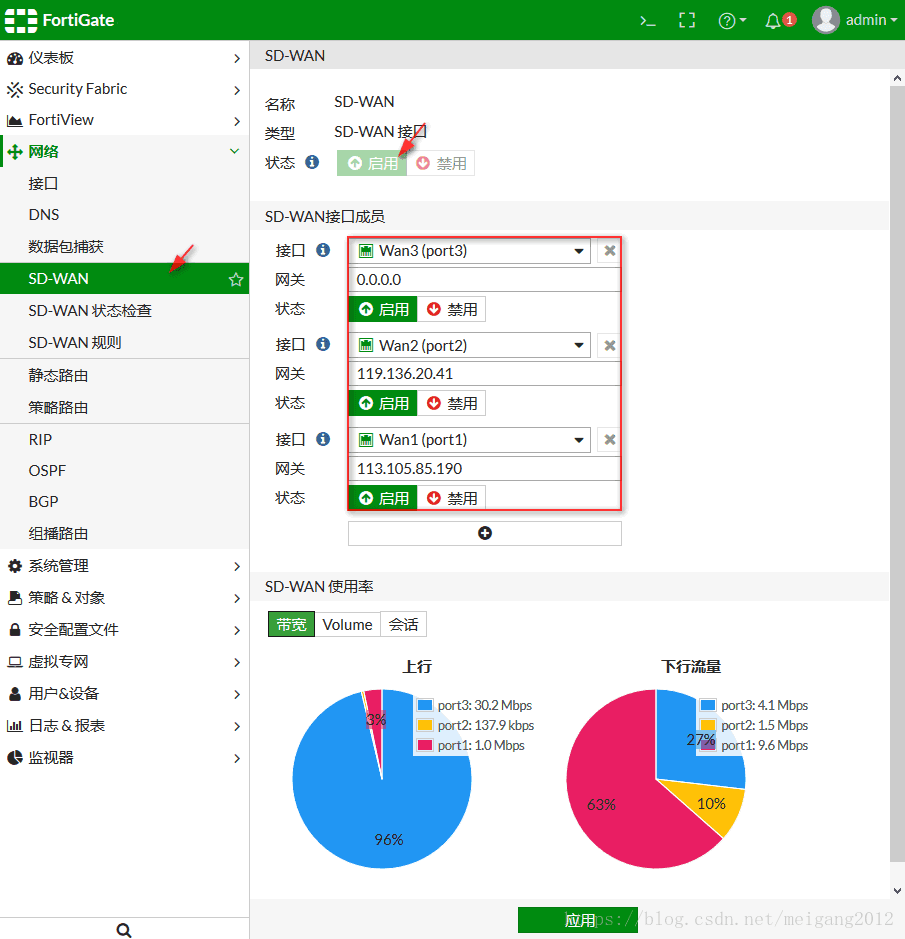

① 选择菜单【网络】-【SD-WAN】,选择三条宽带的接口,并输入固定宽带的网关,拨号宽带网关默认为0.0.0.0。

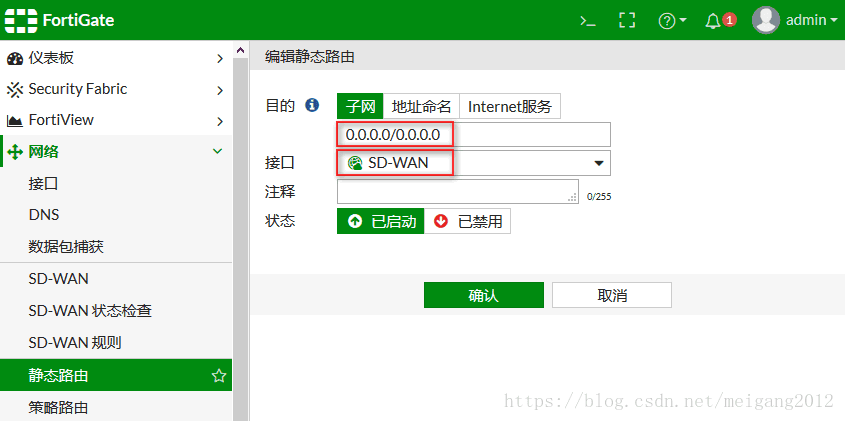

② 通常我们在接口设置了固定宽带的IP地址后,还需要建立一条静态路由,用来设置固定宽带的网关,刚才建立SD-WAN的时候,我们已经输入了各条宽带的网关,可以认为与静态路由等效。这里再建立一条静态路由,让所有数据走SD-WAN虚拟接口。

SD-WAN 状态检查

SD-WAN 状态检查

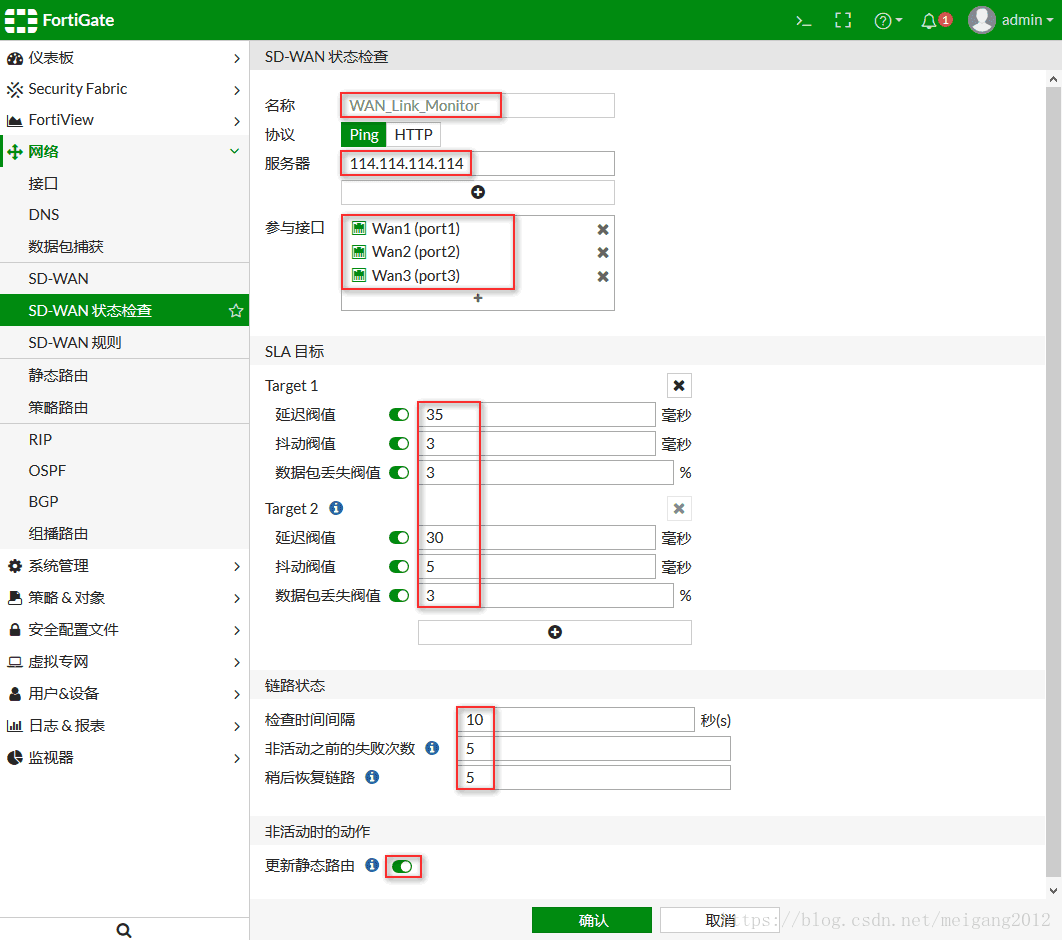

状态检查有二个功能,一个是判断宽带是否断开,断开的话就切换路由,走其它正常的宽带上网。另一个功能就是区分宽带质量的好坏,使IP可以自动选择线路。

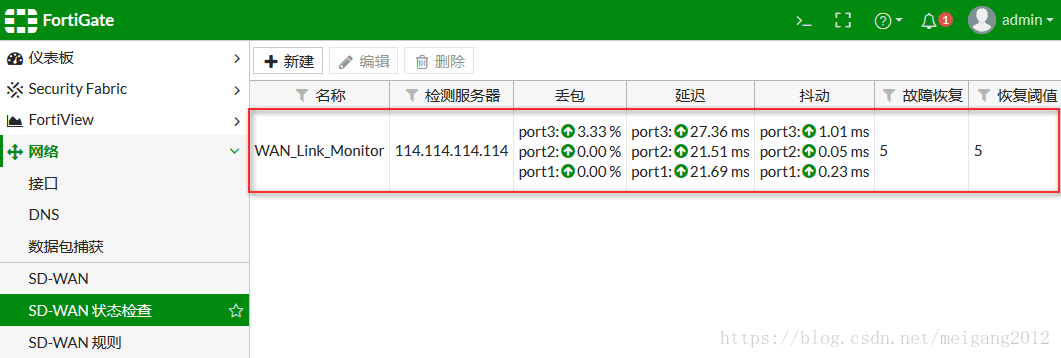

① 选择菜单【网络】-【SD-WAN状态检查】,点击【新建】,输入名称,通常我们会将宽带Ping常用的DNS服务器地址,通过返回信息来判断宽带的质量,以及做出相应的处理。

② 可以根据丢包、延迟、抖动等情况,判断走哪条宽带。

SD-WAN 规则

SD-WAN 规则

在宽带没有做SD-WAN的情况下,通常我们是采用策略路由指定哪些IP走哪条宽带。SD-WAN规则和策略路由的功能一样。

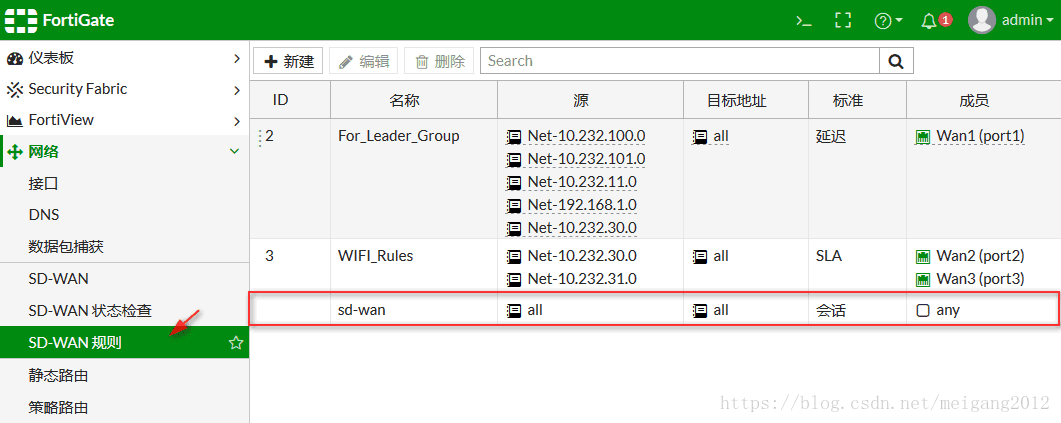

① 选择菜单【网络】-【SD-WAN规则】,可以看到有一条默认规则,源和目标地址都为ALL,这条默认规则可以修改。

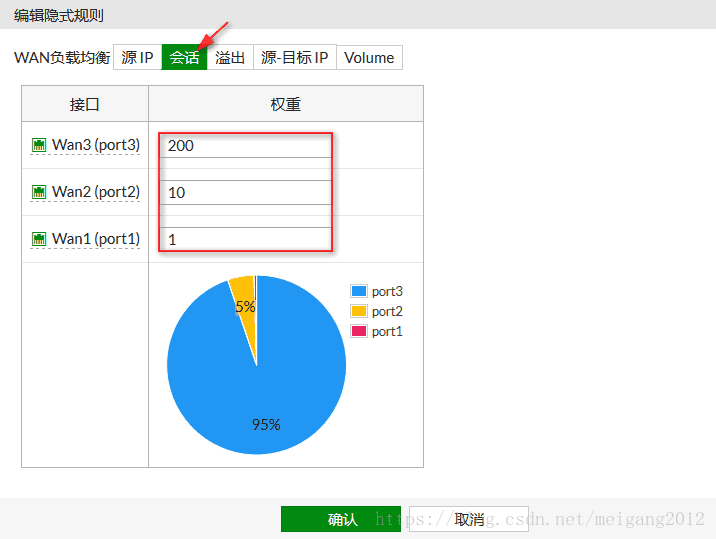

② 默认规则里可以选择哪一种负载均衡方式,并根据使用情况设置三条宽带不同的参数。例如第三条拨号宽带的带宽比较高,可以设置多跑流量。

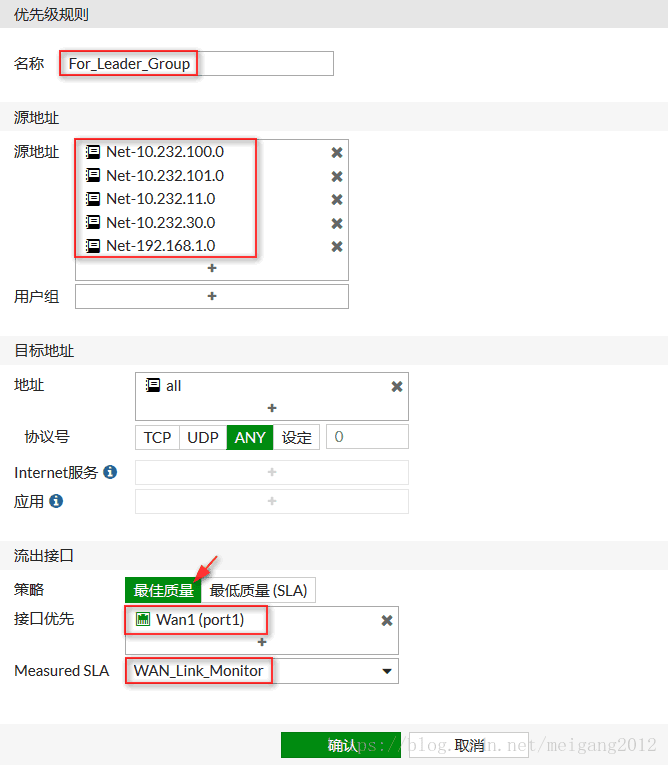

③ 可以直接指定某些IP走哪一条宽带出去,如果这条宽带断开,这条规则将失效。由于还有默认规则,仍可以从其它宽带出去。

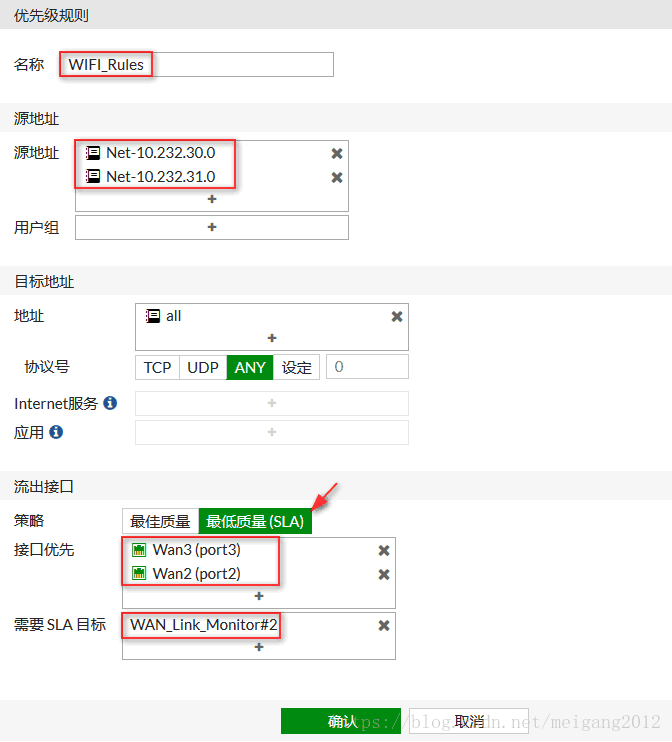

④ 也可以指定某些IP动态选择哪条宽带出去,这个时候链路质量就会起作用了。

SD-WAN 监控

SD-WAN 监控

配置完SD-WAN后,我们希望能直观的看到宽带的流入、流出情况。

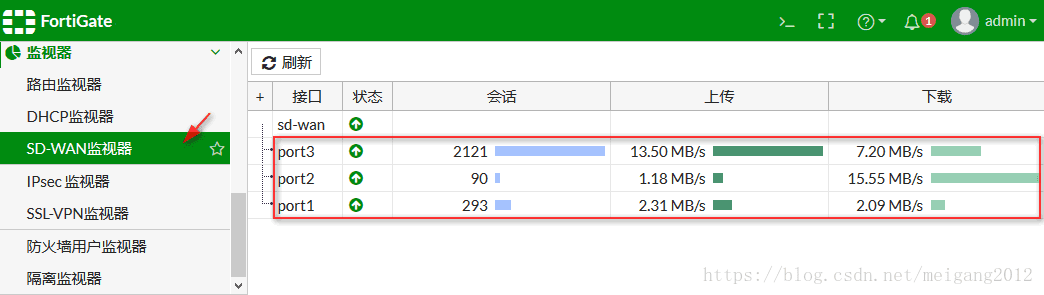

① 选择菜单【监视器】-【SD-WAN监视器】,可以看到所有宽带的会话数及上传、下载情况。

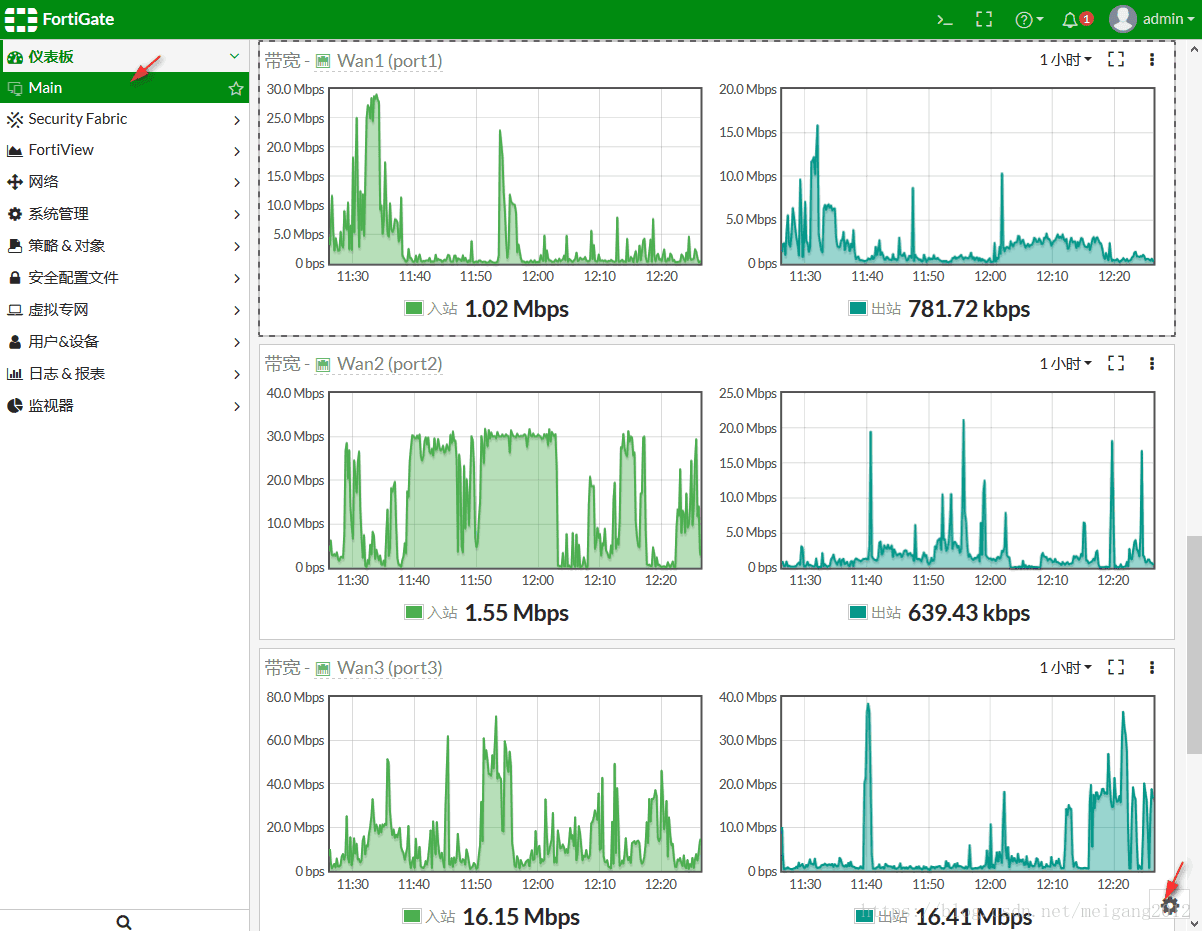

② 选择菜单【仪表板】-【Main】,点击【添加微件】-【接口带宽】,选择三条宽带接口。这样就可以看在仪表板里看到宽带接口流量了。建议尽量使用相同带宽的宽带做负载均衡,如果相差太大的话,带宽高的那条宽带发挥不出本来的优势。示例中的拨号宽带最高到约150M,做了SD-WAN后,速度明显下降了。

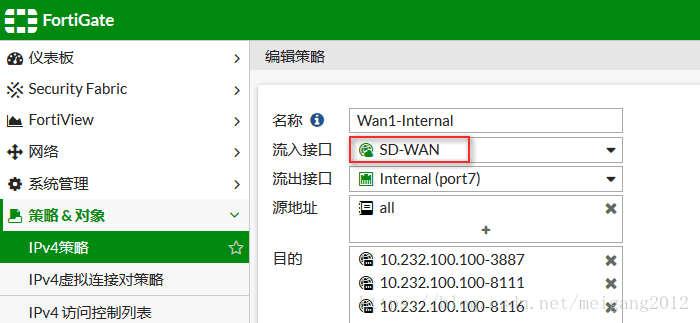

③ 早期版本建完SD-WAN后,映射服务器以及建立SSL VPN时仍需要指定具体的宽带接口,现在映射服务器,只需要选择SD-WAN虚拟接口就可以了。

本文详细介绍如何利用飞塔防火墙的SD-WAN功能实现三条不同宽带(两条固定,一条拨号)的负载均衡配置过程。包括宽带设置、SD-WAN规则、状态检查、监控等功能详解。

本文详细介绍如何利用飞塔防火墙的SD-WAN功能实现三条不同宽带(两条固定,一条拨号)的负载均衡配置过程。包括宽带设置、SD-WAN规则、状态检查、监控等功能详解。

380

380

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?