某某行政处罚文书网 (请求参数: ciphertext)

最新推荐文章于 2025-04-18 20:43:04 发布

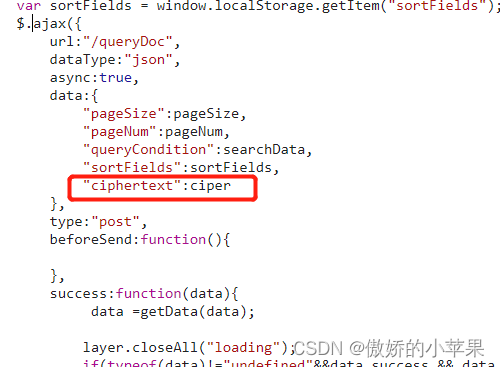

本文作者通过分析JavaScript代码,探讨了某某行政处罚文书网接口的加密过程,主要涉及加密位置识别和DES3加密算法的逆向工程。在无痕浏览器中执行自制代码,成功获取加密值,适合学术交流,但警告勿用于商业目的。

本文作者通过分析JavaScript代码,探讨了某某行政处罚文书网接口的加密过程,主要涉及加密位置识别和DES3加密算法的逆向工程。在无痕浏览器中执行自制代码,成功获取加密值,适合学术交流,但警告勿用于商业目的。

订阅专栏 解锁全文

订阅专栏 解锁全文

663

663

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?