前提:对上一篇文章进行一次加固训练,还是做HTTP类型的题目

打开靶机环境发现是某安全团队在2019的纳新宣传,二话不说直接F12(查看源码) 在查看源码的过程中要细心点,有的时候得要右拉到最后会发现宝藏,点击即可

在查看源码的过程中要细心点,有的时候得要右拉到最后会发现宝藏,点击即可

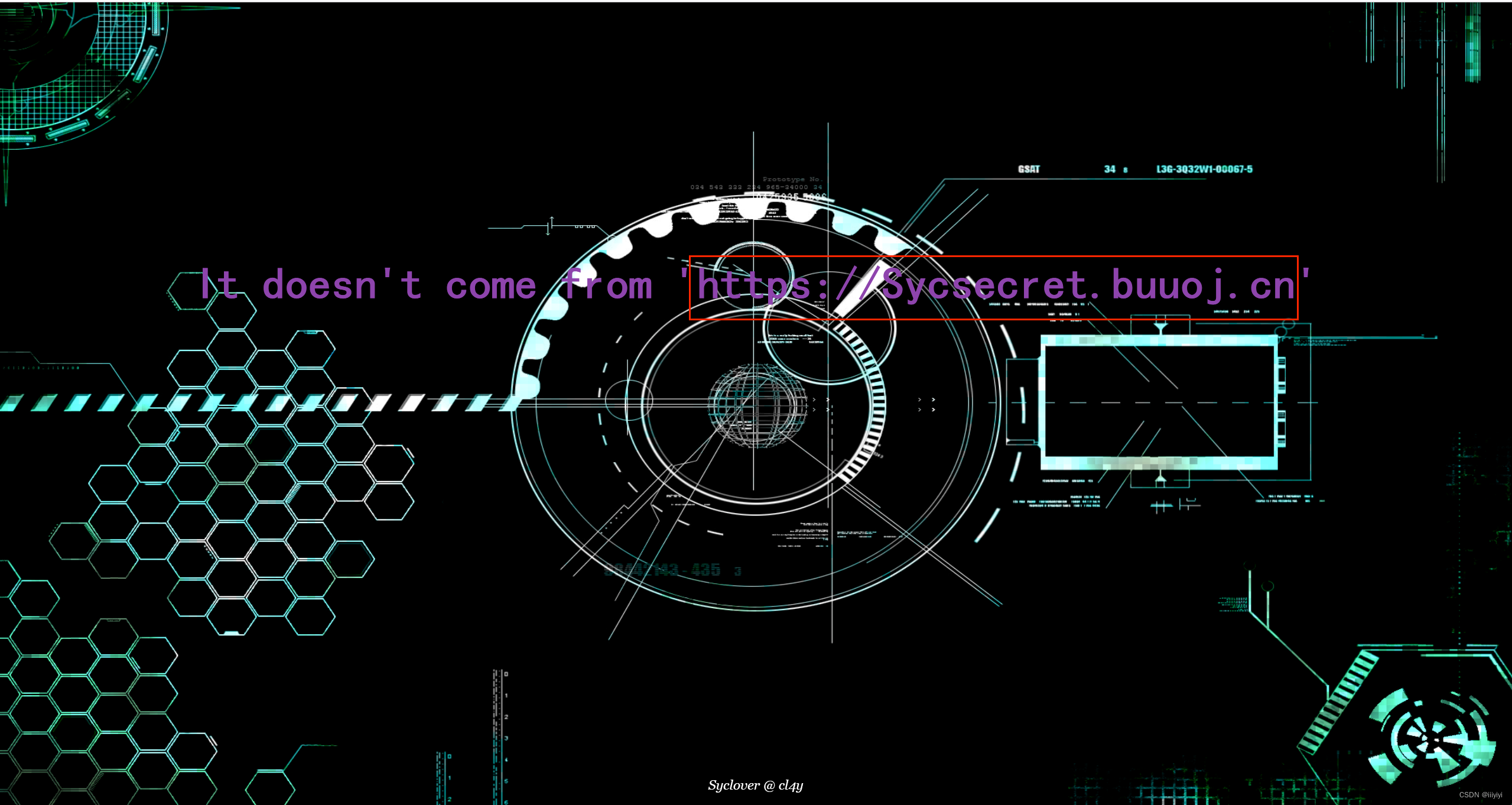

把框选住的东西删除就是页面所提示的内容,当然了在源码最底下也有提示我们,但是为了看的更加清晰我把页面截图出来

不是来自这个url的,那我们就使用burpsuite进行抓包,伪造一个referer

根据页面提示,我们需要换浏览器(User-Agent)的参数

关于本地访问的话,我们通常就是用XFF,有的时候会使用X_Real_IP,每次解题的时候都要尝试,哪个行用哪个

关于本地访问的话,我们通常就是用XFF,有的时候会使用X_Real_IP,每次解题的时候都要尝试,哪个行用哪个 很显然我们这里用X-Real-IP是没有用的,我们试一下XFF(X-Forwarded-For)

很显然我们这里用X-Real-IP是没有用的,我们试一下XFF(X-Forwarded-For)

果不其然,我们最终成功得到了flag{20f7695f-11b9-463b-9770-28d72b0e66c7}

本文讲述了在解决一个HTTP类型的安全挑战时,作者通过查看源码、抓包和调整User-Agent头来发现并获取隐藏的flag的过程。

本文讲述了在解决一个HTTP类型的安全挑战时,作者通过查看源码、抓包和调整User-Agent头来发现并获取隐藏的flag的过程。

635

635

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?