[misc]doxc隐写

打开doxc文件,将文本全选改变颜色如图,看到一串前一部分的flag

勾选如图,得到中间一部分的flag;

再将文本拖入010 deitor看到文件头是50 4B 03 04如图,将文件后缀改为zip

将改为后最的压缩包解压,点开名为word的文件,发现一个txt文本,打开得到最后一部分的flag如图;

[MISC]属性?真加密?

先用010 editor打开文件看是否为伪加密如:是伪加密改为00或者偶数

打开压缩界面看到一串ascii码,将以转化为字符串如图:

解压压缩包后,将图片拖到010打开右侧的发现一串后一部分的flag:we_are_young}如图:

将两部分flag连在一起得到flag

[MISC]二维码

用010 editor打开文件png,发现有一串base64编码,用base64编码转图片

得到一串二维码:

得到一串二维码:

用cqr或者微信扫一扫得到flag

[MISC]三段密码

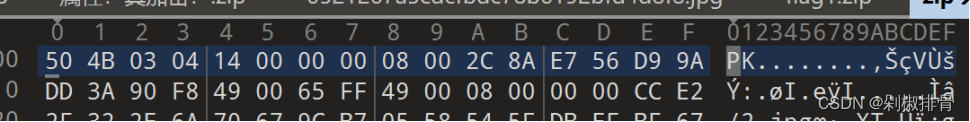

将文件用010 editor打开发现前头编码是压缩包zip的编码如图,将文件后缀改为.zip

将压缩包解压,发现有三个子文件,将第一个文件拖到kali,

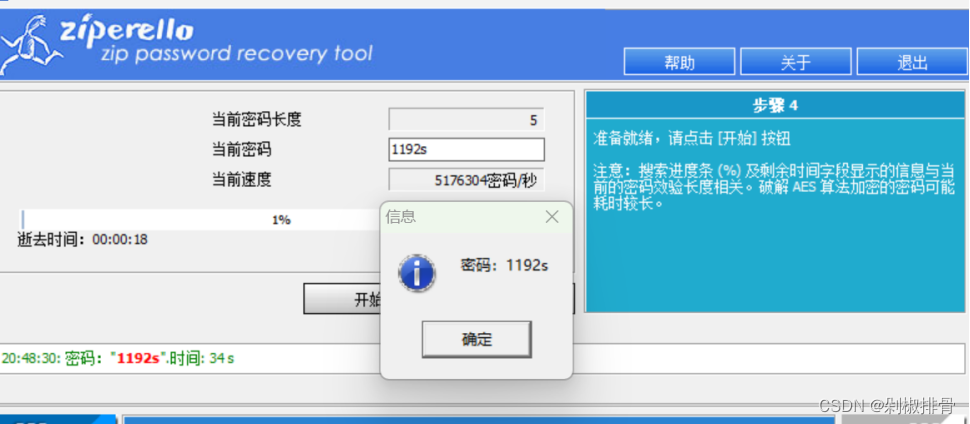

先用binwalk执行分离图片,发现有压缩包在图片当中,且分离出来或者直接执行foremost进行分离,得到一个压缩包如图1,再将压缩包进行爆破解密得到密码如图2,解压得到一个flag1.txt文件如图3.

图1

图1

图2

图2

图3

图3

将第二个文件拖到010 editor,发现有50 4B 03 04 和 50 4B 01 02如图1:,然后将其后缀改为zip,解压得到一个中间部分的flag如图2

图1

图2

图2

将文件中的flag3.txt打开发现是一串base64编码,解码得到最后一段flag如图

将三段部分flag合并得到一个完整的flag

[MISC]签个到叭

将其压缩包解压发现压缩包有损坏,然后用010 editor打开发现前头的编码不是压缩包的编码,同时并将其改为压缩包的编码如图1,再看发现有伪加密,其中一处为flag.zip图2,改为00(偶数也可以)

图1

图1

图2

图2

解压后打开docx文档发现一串base64编码如图,进行解码后发现得到一串aes编码

doxc文档后一页还有一张图片和隐藏的一段字如图

该图片地点应该为长春净月潭MD5解密如图1即为aes密钥,则进行aes解密得如图

文件压缩包还提示了扫码关注得到flag,用微信扫描文件所提供的二维码关注公众号如图

文件压缩包还提示了扫码关注得到flag,用微信扫描文件所提供的二维码关注公众号如图

1228

1228

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?