概要

Spring 是非常流行和成功的 Java应用开发框架,Spring Security正是Spring家族中的成员。Spring Security 基于 Spring 框架,提供了一套 Web 应用安全性的完整解决方案。 正如你可能知道的关于安全方面的两个主要区域是“认证”和“授权”(或者访问控制),一般来说,Web 应用的安全性包括用户认证(Authentication)和用户授权(Authorization)两个部分,这两点也是Spring Security重要核心功能。 (1)用户认证指的是:验证某个用户是否为系统中的合法主体,也就是说用户能否访问该系统。用户认证一般要求用户提供用户名和密码。系统通过校验用户名和密码来完成认证过程。通俗点说就是系统认为用户是否能登录 (2)用户授权指的是验证某个用户是否有权限执行某个操作。在一个系统中,不同用户所具有的权限是不同的。比如对一个文件来说,有的用户只能进行读取,而有的用户可以进行修改。一般来说,系统会为不同的用户分配不同的角色,而每个角色则对应一系列的权限。通俗点讲就是系统判断用户是否有权限去做某些事情。

历史

“Spring Security开始于2003年年底,““spring的acegi安全系统”。 起因是Spring开发者邮件列表中的一个问题,有人提问是否考虑提供一个基于spring的安全实现。 Spring Security 以“The Acegi Secutity System for Spring” 的名字始于2013年晚些时候。一个问题提交到Spring 开发者的邮件列表,询问是否已经有考虑一个机遇Spring 的安全性社区实现。那时候Spring 的社区相对较小(相对现在)。实际上Spring自己在2013年只是一个存在于ScourseForge的项目,这个问题的回答是一个值得研究的领域,虽然目前时间的缺乏组织了我们对它的探索。 考虑到这一点,一个简单的安全实现建成但是并没有发布。几周后,Spring社区的其他成员询问了安全性,这次这个代码被发送给他们。其他几个请求也跟随而来。到2014年一月大约有20万人使用了这个代码。这些创业者的人提出一个SourceForge项目加入是为了,这是在2004三月正式成立。 在早些时候,这个项目没有任何自己的验证模块,身份验证过程依赖于容器管理的安全性和Acegi安全性。而不是专注于授权。开始的时候这很适合,但是越来越多的用户请求额外的容器支持。容器特定的认证领域接口的基本限制变得清晰。还有一个相关的问题增加新的容器的路径,这是最终用户的困惑和错误配置的常见问题。 Acegi安全特定的认证服务介绍。大约一年后,Acegi安全正式成为了Spring框架的子项目。1.0.0最终版本是出版于2006 -在超过两年半的大量生产的软件项目和数以百计的改进和积极利用社区的贡献。 Acegi安全2007年底正式成为了Spring组合项目,更名为"Spring Security"。

Spring Security功能

Spring Security 的核心功能主要包括如下几个:

认证 :认证即系统判断用户的身份是否合法,合法可继续访问,不合法则拒绝访问。常见的用户身份认证方式有:用户名密码登录、二维码登录、手机短信登录、脸部识别认证、指纹认证等方式。 认证是为了保护系统的隐私数据与资源,用户的身份合法才能访问该系统的资源。

授权:授权即认证通过后,根据用户的权限来控制用户访问资源的过程,拥有资源的访问权限则正常访问,没有权限则拒绝访问。 比如在一些视频网站中,普通用户登录后只有观看免费视频的权限,而VIP用户登录后,网站会给该用户提供观看VIP视频的权限。 认证是为了保证用户身份的合法性,授权则是为了更细粒度的对隐私数据进行划分,控制不同的用户能够访问不同的资源。 防护攻击:防止身份伪造等各种攻击手段。

加密功能:对密码进行加密、匹配等。

会话功能:对Session进行管理。

RememberMe功能:实现“记住我”功能,并可以实现token令牌持久化。

Spring Security支持的身份认证模式

在身份验证层面,Spring Security广泛支持各种身份认证模式。这些验证模式绝大多数都是由第三方提供,或相关标准组织提供的,目前Spring Security支持如下认证技术:

-

HTTP BASIC authentication headers: 一个基于IEFT RFC的标准。

-

HTTP Digest authentication headers: 一个基于IETF RFC的标准。

-

HTTP X.509 client certificate exchange: 一个基于IETF RFC的标准。

-

LDAP: 一种常见的跨平台身份验证方式。

-

Form-based authentication: 用于简单的用户界面需求。

-

OpenID authentication: 一种去中心化的身份认证方式。

-

Authentication based on pre-established request headers: 类似于 Computer Associates SiteMinder,一种用户身份验证及授权的集中式安全基础方案。

-

Jasig Central Authentication Service: 单点登录方案。

-

Transparent authentication context propagation for Remote Method Invocation (RMI) and HttpInvoker: 一个Spring远程调用协议。

-

Automatic "remember-me" authentication: 允许在指定到期时间前自行重新登录系统。

-

Anonymous authentication: 允许匿名用户使用特定的身份安全访问资源。

-

Run-as authentication: 允许在一个会话中变换用户身份的机制。

-

Java Authentication and Authorization Service: JAAS,Java验证和授权API.

-

Java EE container authentication: 允许系统继续使用容器管理这种身份验证方式。

-

Kerberos: 一种使用对称密钥机制,允许客户端与服务器相互确认身份的认证协议。

同款产品对比

Spring Security

Spring技术栈的组成部分。

通过提供完整可扩展的认证和授权支持保护你的应用程序。 Spring Security

Index of /spring-security/site/docs

SpringSecurity特点:

-

和Spring无缝整合。

-

全面的权限控制。

-

专门为Web开发而设计。

-

旧版本不能脱离Web环境使用。

-

新版本对整个框架进行了分层抽取,分成了核心模块和Web模块。单独引入核心模块就可以脱离Web环境。

-

-

重量级。

Shiro

Apache旗下的轻量级权限控制框架。 特点:

-

轻量级。Shiro主张的理念是把复杂的事情变简单。针对对性能有更高要求的互联网应用有更好表现。

-

通用性。

-

好处:不局限于Web环境,可以脱离Web环境使用。

-

缺陷:在Web环境下一些特定的需求需要手动编写代码定制。

-

Spring Security 是 Spring 家族中的一个安全管理框架,实际上,在 Spring Boot 出现之前,Spring Security 就已经发展了多年了,但是使用的并不多,安全管理这个领域,一直是 Shiro 的天下。

相对于 Shiro,在 SSM 中整合 Spring Security 都是比较麻烦的操作,所以,Spring Security 虽然功能比 Shiro 强大,但是使用反而没有 Shiro 多(Shiro 虽然功能没有 Spring Security 多,但是对于大部分项目而言,Shiro 也够用了)。

自从有了 Spring Boot 之后,Spring Boot 对于 Spring Security 提供了自动化配置方案,可以使用更少的配置来使用 Spring Security。 因此,一般来说,常见的安全管理技术栈的组合是这样的:

-

SSM + Shiro

-

Spring Boot/Spring Cloud + Spring Security

以上只是一个推荐的组合而已,如果单纯从技术上来说,无论怎么组合,都是可以运行的。

模块划分

SpringSecurity 入门案例

快速开始

-

添加spring security依赖

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-security</artifactId>

</dependency>

导入模块有:

-

Core — spring-security-core.jar

-

Web — spring-security-web.jar

-

Config — spring-security-config.jar

-

修改配置文件,配置用户名及密码

spring: security: user: name: rose password: 123

如果不配置有默认用户名user,密码在控制台

-

编写测试controller

@RestController

public class HelloController {

@RequestMapping("/hello")

public String hello(){

return "hello security!";

}

}

-

测试

-

访问http://localhost:8080/hello跳转到内置登录页面

-

输入用户及密码,失败跳转到登录页面,成功跳转到之前访问页面

权限管理中的相关概念

主体

英文单词:principal /ˈprɪnsəp(ə)l/ 使用系统的用户或设备或从其他系统远程登录的用户等等。简单说就是谁使用系统谁就是主体。

认证

英文单词:authentication /ɔːˌθentɪˈkeɪʃn/ 权限管理系统确认一个主体的身份,允许主体进入系统。简单说就是“主体”证明自己是谁。 笼统的认为就是以前所做的登录操作。

授权

英文单词:authorization /ˌɔːθəraɪˈzeɪʃ(ə)n/ 将操作系统的“权力”“授予”“主体”,这样主体就具备了操作系统中特定功能的能力。

SpringSecurity 基本原理

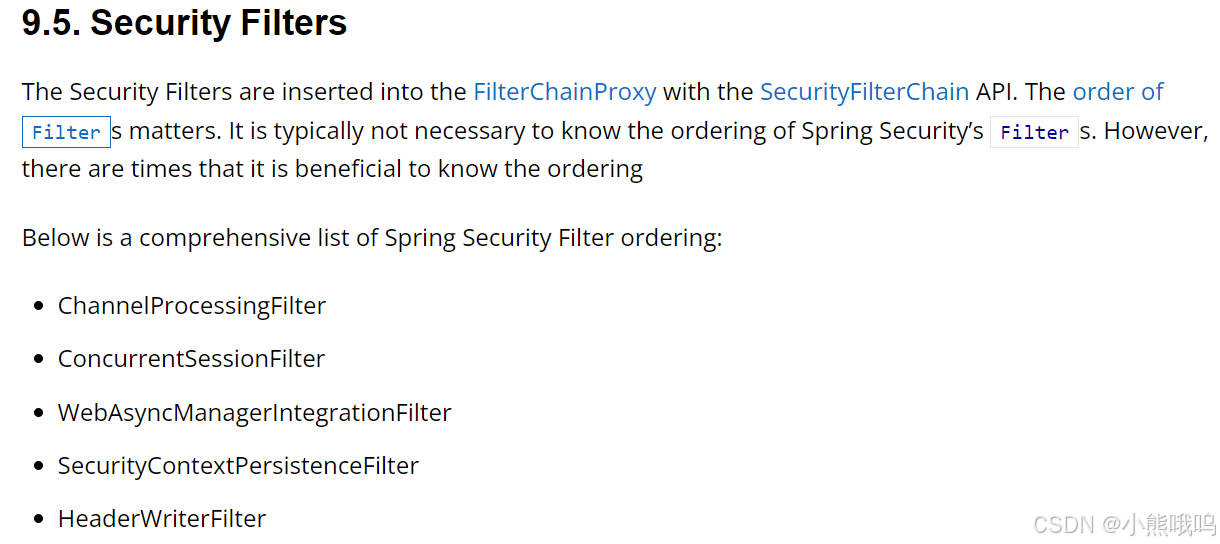

过滤器链

SpringSecurity 本质是一个过滤器链: 从启动是可以获取到过滤器链:

SpringSecurity 本质是一个过滤器链:

-

ChannelProcessingFilter

-

ConcurrentSessionFilter

-

WebAsyncManagerIntegrationFilter

-

SecurityContextPersistenceFilter

-

HeaderWriterFilter

-

CorsFilter

-

CsrfFilter

-

LogoutFilter

-

OAuth2AuthorizationRequestRedirectFilter

-

Saml2WebSsoAuthenticationRequestFilter

-

X509AuthenticationFilter

-

AbstractPreAuthenticatedProcessingFilter

-

CasAuthenticationFilter

-

OAuth2LoginAuthenticationFilter

-

Saml2WebSsoAuthenticationFilter

-

ConcurrentSessionFilter

-

OpenIDAuthenticationFilter

-

DefaultLoginPageGeneratingFilter

-

DefaultLogoutPageGeneratingFilter

-

DigestAuthenticationFilter

-

BearerTokenAuthenticationFilter

-

BasicAuthenticationFilter

-

RequestCacheAwareFilter

-

SecurityContextHolderAwareRequestFilter

-

JaasApiIntegrationFilter

-

RememberMeAuthenticationFilter

-

AnonymousAuthenticationFilter

-

OAuth2AuthorizationCodeGrantFilter

-

SessionManagementFilter

-

SwitchUserFilter

代码底层流程:重点看三个过滤器:

-

FilterSecurityInterceptor:是一个方法级的权限过滤器, 基本位于过滤链的最底部。

-

super.beforeInvocation(fi) 表示查看之前的filter 是否通过。

-

fi.getChain().doFilter(fi.getRequest(), fi.getResponse());表示真正的调用后台的服务。

-

-

ExceptionTranslationFilter:是个异常过滤器,用来处理在认证授权过程中抛出的异常

-

UsernamePasswordAuthenticationFilter :对/login的POST请求做拦截,校验表单中用户名,密码。

UserDetailsService

当什么也没有配置的时候,账号和密码是由Spring Security定义生成的。而在实际项目中账号和密码都是从数据库中查询出来的。 所以我们要通过自定义逻辑控制认证逻辑。 如果需要自定义逻辑时,只需要实现UserDetailsService接口即可

-

返回值UserDetails 这个类是系统默认的用户"主体"

// 表示获取登录用户所有权限

Collection<? extends GrantedAuthority> getAuthorities();

// 表示获取密码

String getPassword();

// 表示获取用户名

String getUsername();

// 表示判断账户是否过期

boolean isAccountNonExpired();

// 表示判断账户是否被锁定

boolean isAccountNonLocked();

// 表示凭证{密码}是否过期

boolean isCredentialsNonExpired();

// 表示当前用户是否可用

boolean isEnabled();

以下是UserDetails实现类

以后我们只需要使用User 这个实体类即可!

public User(String username, String password,

Collection<? extends GrantedAuthority> authorities) {

this(username, password, true, true, true, true, authorities);

}

-

方法参数 username 表示用户名。此值是客户端表单传递过来的数据。默认情况下必须叫username,否则无法接收。

PasswordEncoder

// 表示把参数按照特定的解析规则进行解析

String encode(CharSequence rawPassword);

// 表示验证从存储中获取的编码密码与编码后提交的原始密码是否匹配。如果密码匹配,则返回true;如果不匹配,则返回false。第一个参数表示需要被解析的密码。第二个参数表示存储的密码。

boolean matches(CharSequence rawPassword, String encodedPassword);

// 表示如果解析的密码能够再次进行解析且达到更安全的结果则返回true,否则返回false。默认返回false。

default boolean upgradeEncoding(String encodedPassword) {

return false;

}

接口实现类

BCryptPasswordEncoder是Spring Security官方推荐的密码解析器,平时多使用这个解析器。 BCryptPasswordEncoder是对bcrypt强散列方法的具体实现。是基于Hash算法实现的单向加密。可以通过strength控制加密强度,默认10.

PasswordEncoder passwordEncoder=new BCryptPasswordEncoder();

//用于加密

String encode = passwordEncoder.encode("123");

String encode2 = passwordEncoder.encode("123");

String encode3 = passwordEncoder.encode("123");

System.out.println(encode);

System.out.println(encode2);

System.out.println(encode3);

//安全.

boolean matches = passwordEncoder.matches("123", encode2);

System.out.println("是否密码正确:"+matches);

SpringSecurity Web权限方案

设置登录系统的账号、密码

方式一:在application.properties

spring.security.user.name=donkee spring.security.user.password=123

方式二:编写实现接口

@Configuration

public class SecurityConfig2 extends WebSecurityConfigurerAdapter {

@Bean

PasswordEncoder password() {

return new BCryptPasswordEncoder();

}

}

@Service

public class LoginService implements UserDetailsService {

@Override

public UserDetails loadUserByUsername(String username) throws UsernameNotFoundException {

// 判断用户名是否存在

if (!"admin".equals(username)){

throw new UsernameNotFoundException("用户名不存在!");

}

// 从数据库中获取的密码123 的密文

String pwd = "$2a$10$GHCAt1yHCu3UBLdOOru/nuUbW4lKHY7n6U.1KHxysVVAC14NJKfb6";

// 第三个参数表示权限

return new User(username,pwd, AuthorityUtils.commaSeparatedStringToAuthorityList("admin,"));

}

}

认证测试

数据库认证

@Service

public class MyUserDetailsService implements UserDetailsService {

@Autowired

private SysUserMapper sysUserMapper;

@Override

public UserDetails loadUserByUsername(String username) throws UsernameNotFoundException {

//调用usersMapper方法,根据用户名查询数据库

QueryWrapper<SysUser> wrapper = new QueryWrapper();

// where username=?

wrapper.eq("user_name",username);

SysUser sysUser = sysUserMapper.selectOne(wrapper);

//判断

if(sysUser == null) {//数据库没有用户名,认证失败

throw new UsernameNotFoundException("用户名不存在!");

}

List<GrantedAuthority> auths =

AuthorityUtils.commaSeparatedStringToAuthorityList("user,ROLE_USER");

//从查询数据库返回users对象,得到用户名和密码,返回

String pwd = sysUser.getPassword();

return new User(sysUser.getUserName(),pwd,auths);

}

}

未认证请求跳转到登录页

引入前端模板依赖

<dependency> <groupId>org.springframework.boot</groupId> <artifactId>spring-boot-starter-thymeleaf</artifactId> </dependency>

引入登录页面

<form action="/login" method="post"> 用户名:<input type="text" name="username" /><br /> 密码:<input type="password" name="password" /><br /> <input type="submit" value="登录" /> </form>

编写控制器

@Controller

public class IndexController {

@GetMapping("index")

public String index(){

return "login";

}

@GetMapping("findAll")

@ResponseBody

public String findAll(){

return "findAll";

}

}

编写配置类放行登录页面以及静态资源

@Configuration public class SecurityConfig extends WebSecurityConfigurerAdapter {

@Autowired

private LoginService loginService;

// 注入PasswordEncoder 类到spring 容器中

@Bean

public PasswordEncoder passwordEncoder(){

return new BCryptPasswordEncoder();

}

@Override

protected void configure(HttpSecurity http) throws Exception { http.authorizeRequests()

.antMatchers("/css/**","/js/**",""/auth") //表示配置请求路径

.permitAll() // 指定URL无需保护。

.anyRequest() // 其他请求

.authenticated(); //需要认证

.and()

.userDetailsService(loginService)

.csrf().disable();

}

}

测试

访问localhost:8080/index

访问localhost:8090/findAll 会提示403 错误 表示没有这个权限。

设置未授权的请求跳转到登录页

@Override protected void configure(HttpSecurity http) throws Exception {

// 配置基于URL认证

http.formLogin().loginPage("/index") // 配置哪个url为登录页面

.loginProcessingUrl("/login") // 设置哪个是登录的url。

.successForwardUrl("/success") // 登录成功之后跳转到哪个url

.failureForwardUrl("/fail");// 登录失败之后跳转到哪个url

http.authorizeRequests() .antMatchers("/layui/**","/index") //表示配置请求路径 .permitAll() // 指定URL无需保护。

.anyRequest() // 其他请求

.authenticated(); //需要认证 // 关闭csrf

http.csrf().disable();

}

控制器

@PostMapping("/success")

public String success(){

return "success";

}

@PostMapping("/fail")

public String fail(){

return "fail";

}

页面

<form action="/login" method="post"> 用户名:<input type="text" name="username" /><br /> 密码:<input type="password" name="password" /><br /> <input type="submit" value="登录" /> </form>

注意:页面提交方式必须为post 请求,所以上面的页面不能使用,用户名,密码必须为username,password 原因: 在执行登录的时候会走一个过滤器UsernamePasswordAuthenticationFilter

如果修改配置可以调用usernameParameter()和passwordParameter()方法。

认证流程

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?