一只小白的练习记录1

目录

扫描命令:dirsearch用于扫描Web服务器目录和文件的工具

Web

post&get

(来源青少年ctf)

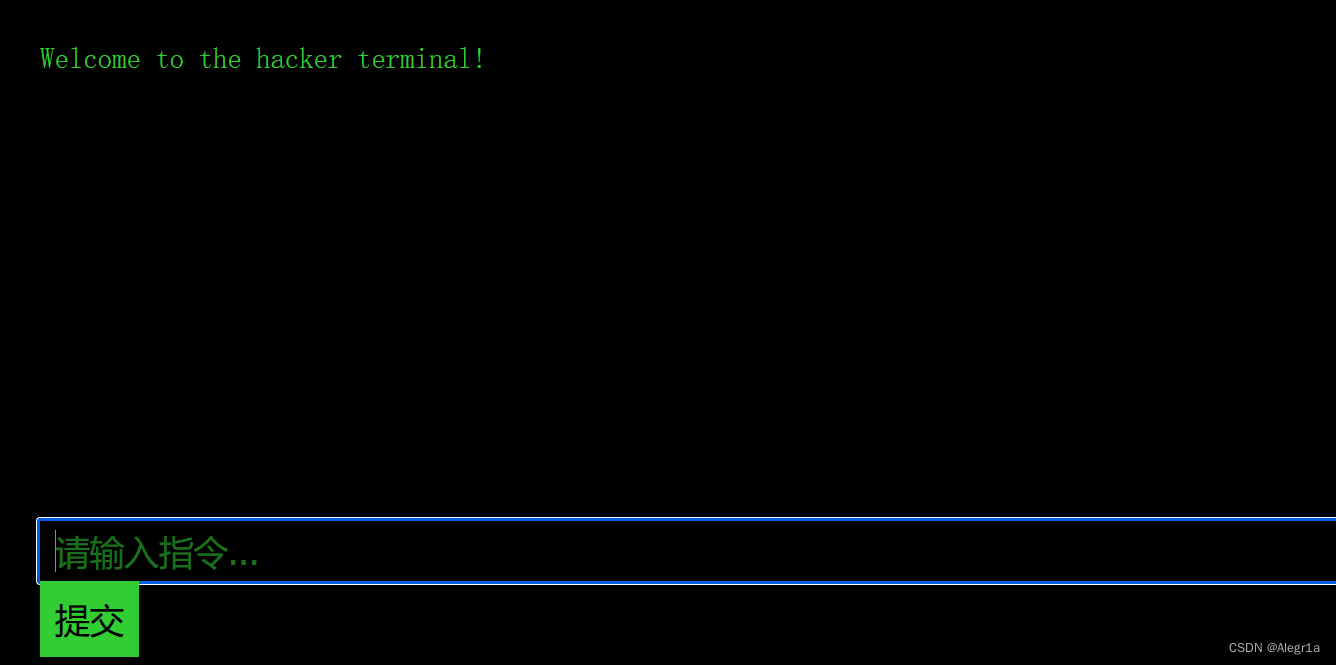

黑客终端

一眼命令行窗口:

查看根目录:cat /

cat:显示文件内容,‘/’表示根目录

cat /flag试试,得到flag

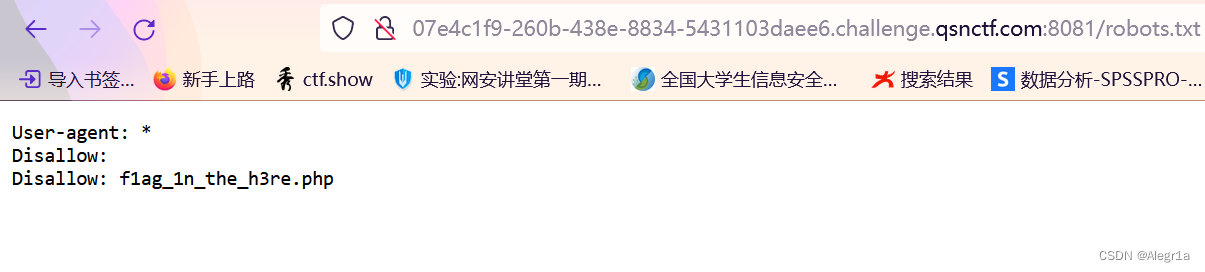

robots.txt

提示robots.txt

丢kali扫描站点(啥都有好用!)

Linux终端快捷键:Ctrl+alt+T

扫描命令:dirsearch用于扫描Web服务器目录和文件的工具

dirsearch -u 站点url

扫出文件robots.txt(用root扫描也这么长时间,不知道有无问题)。

查看

再看,得到flag

切换root用户:sudo su,再输入密码即可

新手的登录

cookie越权漏洞

看cookie去,抓一下包:

按提示修改cookie中的用户名(username),重发得到flag!

Web签到

点开没啥,F12没啥,扫站点disearch -u

扫出bak备份文件,从命令行下载此文件

curl命令:常用于从命令行下载或上传文件

好耶,得到flag!动态的哈,自己动手试试。

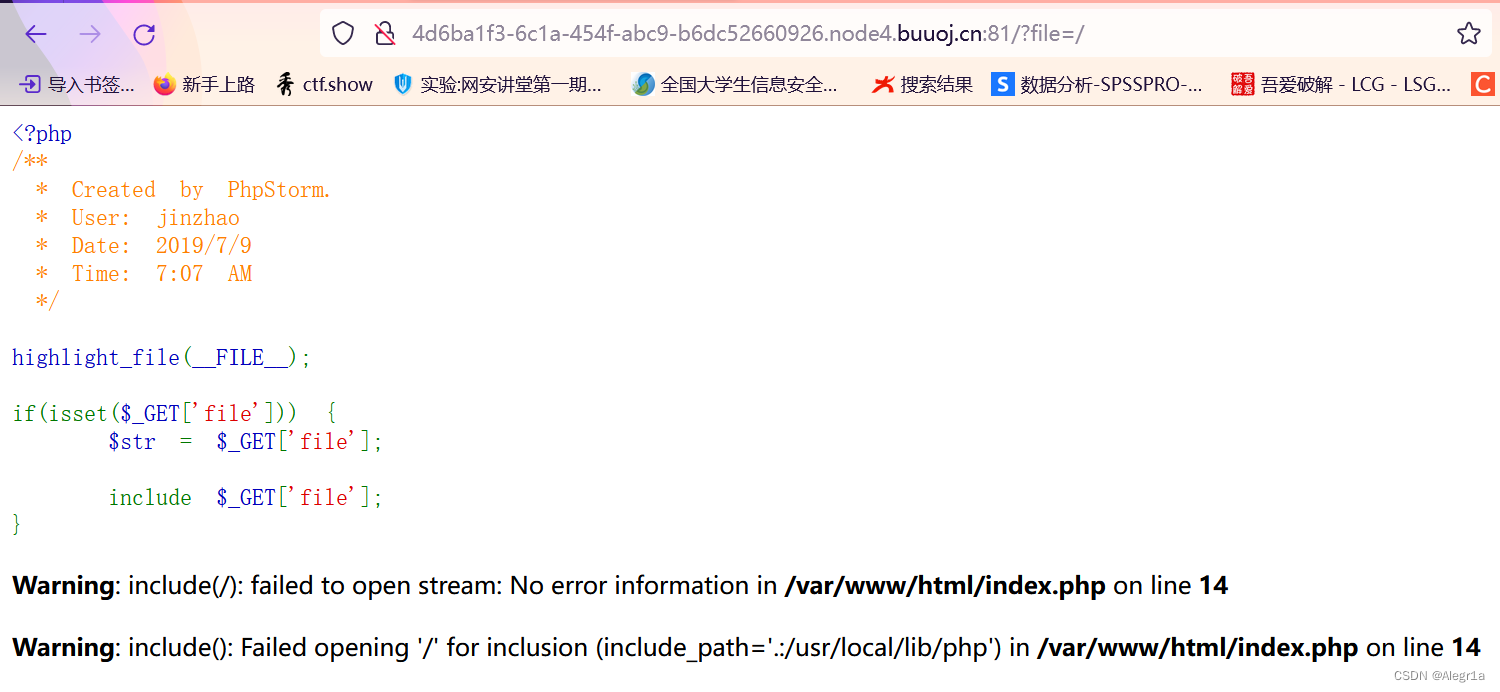

BUU LFI COURSE 1

php:isset,include

<?php

highlight_file(__FILE__);//highlight_file 函数将脚本文件的内容以 HTML 格式高亮显示。

if(isset($_GET['file'])) {//isset()检查是否设置了名为 'file' 的 GET 请求参数

$str = $_GET['file'];

//如果 $_GET['file'] 存在,include $_GET['file'];

//将尝试包含由 'file' 参数指定的文件。

include $_GET['file'];

}

//这样的代码容易受到安全威胁,

//因为用户可以通过 URL 参数 file 注入任意文件路径,

//从而导致包含任意文件的问题。

//这可能会导致文件包含漏洞(File Inclusion Vulnerability),

//攻击者可以通过构造特定的请求来包含敏感文件,从而可能导致安全风险。随便输个地址试试:

发现返回的文件目录像Linux文件路径(var)

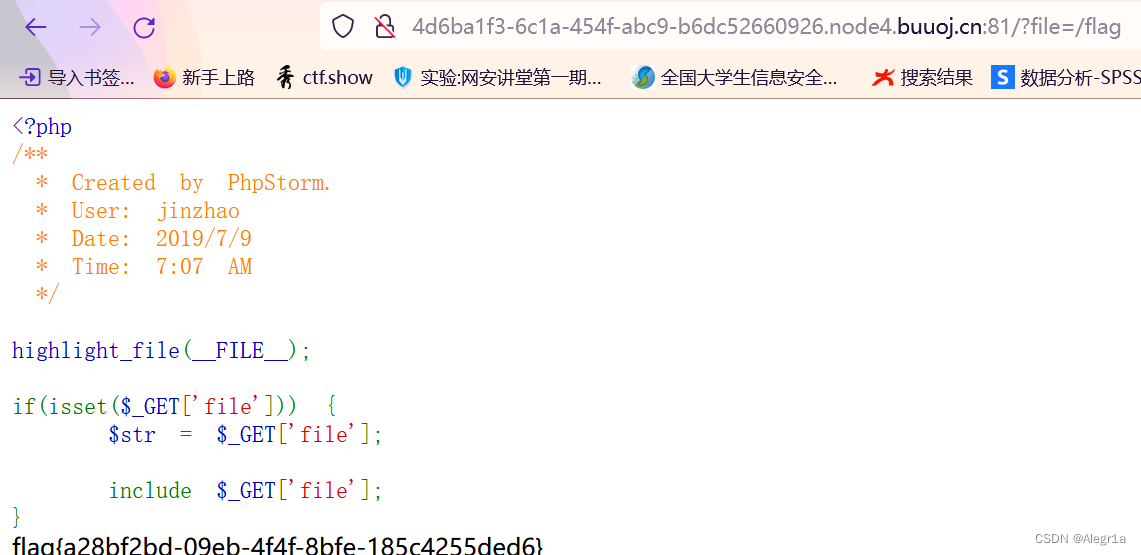

试试根目录下有无flag

Linux Labs

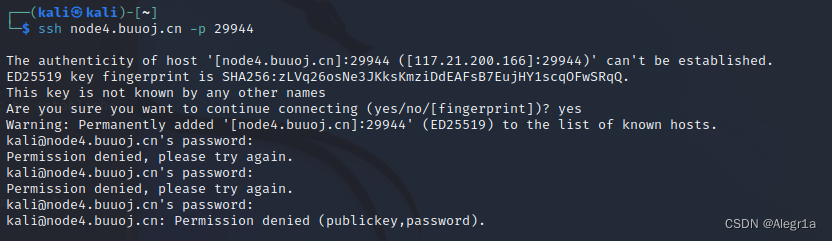

ssh——跑虚拟机去

ssh命令:用户名@地址 -p 端口号

输入:ssh@node4.buuoj.cn -p 29944,远程登陆服务器。

-p:指定远程主机的SSH端口,默认是22,这里修改为29944。

root权限打开哈,否则:

ls,查看当前目录,没有啥

cd /,切换到根目录,ls查看文件:

发现flag.txt,cat flag.txt,KOOOOO!

1140

1140

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?