目录

0x0a 工具:kali+macof+wireshark+ensp

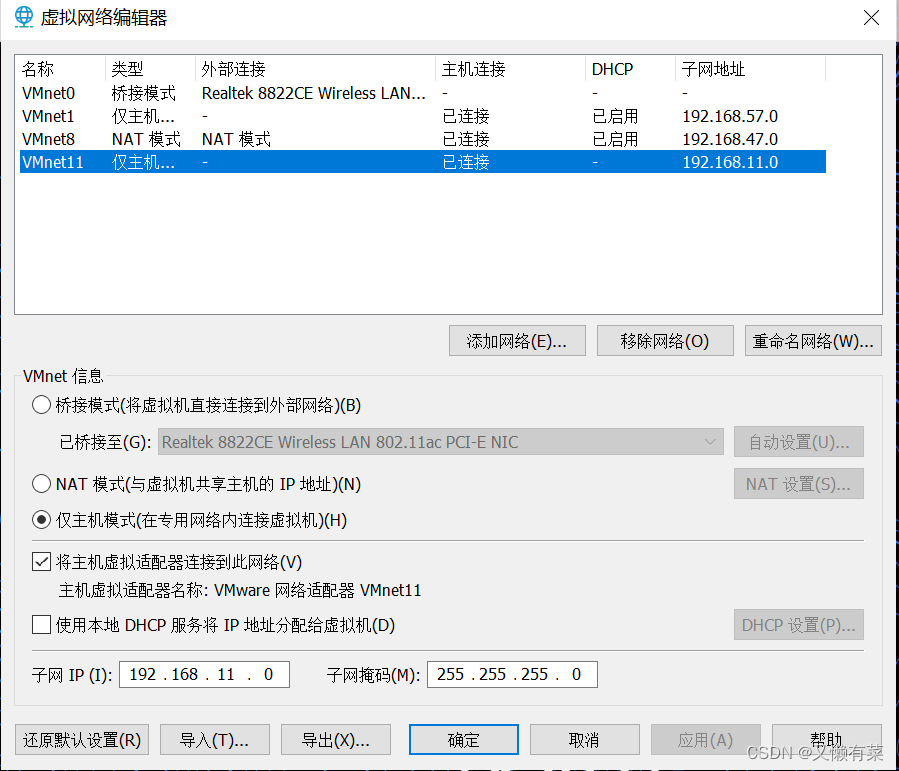

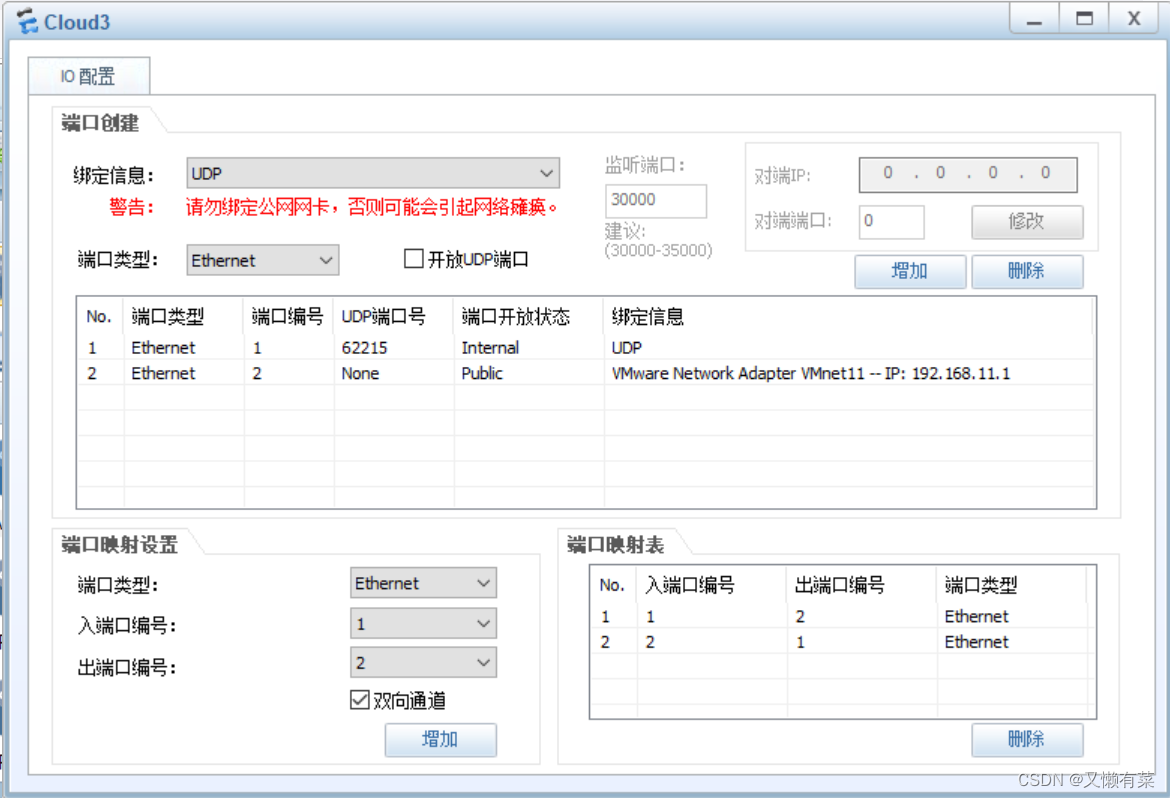

0x05 Cloud双向通道(与kali 11网段保持一致)

0x06 pc机(c段11网段与kali Cloud配置一样)

0x04.LSW交换机查看display mac-address

0x05.再次两个pc进行ping操作(不稳定或者timeout)

0x06.wireshark抓包分析(数据包有246067个 相当于LSW中记录了MAC数目 ——>溢出)

0x0a 工具:kali+macof+wireshark+ensp

0x0b 原理:CAM表溢出

CAM是交换机记录MAC访问的数据表 基本上为2k,4k,8k,32k大小

如果大量的MAC被记录在CAM表中 就会存在溢出 正常的访问(ping)也可能超时

0x0c 模拟环境配置

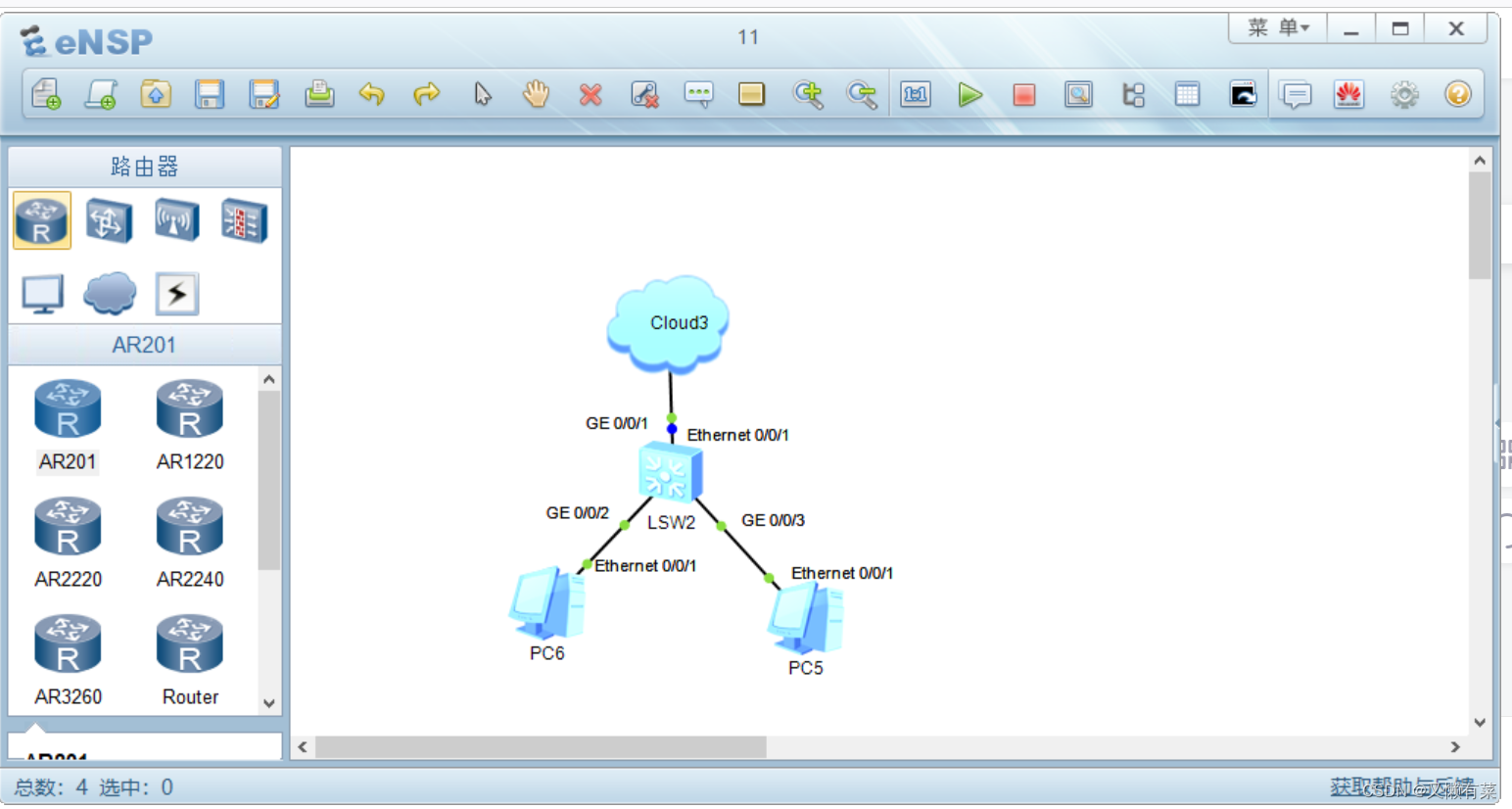

0x01 ensp(huawei)配置网络架构

0x02 kali网卡配置

0x03 kali安装macof

macof是Dsniff套装工具集的成员,主要用于在具有MAC地址的本地网络上泛洪交换机。

这样做的原因是交换机调节其端口之间的数据流。它主动监视(缓存)每个端口上的MAC地址,这有助于它仅将数据传递到其预期目标。这是交换机和集线器之间的主要区别。集线器没有映射,因此将线路数据广播到设备上的每个端口。除了预期的网卡外,所有网卡通常都会拒绝这些数据。但是,在集线器网络中,通过将网卡置于混杂模式,很容易实现嗅探数据。这允许该设备简单地收集通过集线器网络的所有数据。

虽然这对黑客来说很好,但大多数网络使用交换机,这固有地限制了这种活动。macof可以使用随机MAC地址泛洪交换机。这称为MAC泛滥。这会填写交换机的CAM表,因此无法保存新的MAC地址,并且交换机开始将所有数据包发送到所有端口,因此它开始充当集线器,因此我们可以监控通过它的所有流量。

就是搞个mac flooding,交换机(LSW)的MAC表爆表,就无法学习地址,所有的单播流量也会进行flooding,这样就比较方便进行嗅探。

安装&使用

sudo apt install dsniff0x04ensp配置

0x05 Cloud双向通道(与kali 11网段保持一致)

本文介绍了利用kali、macof、wireshark和ensp工具模拟MAC洪流攻击,通过CAM表溢出来阻断内网服务器的正常通信。详细步骤包括环境配置、攻击实施和防御手段,如静态MAC地址绑定。

本文介绍了利用kali、macof、wireshark和ensp工具模拟MAC洪流攻击,通过CAM表溢出来阻断内网服务器的正常通信。详细步骤包括环境配置、攻击实施和防御手段,如静态MAC地址绑定。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1722

1722

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?