【实验目的】:

1.学会使用PacketTracer进行包跟踪及数据包协议格式分析。

2.理解ARP工作机制,熟悉ARP协议格式。

3.熟悉典型的IP协议格式。

4.理解为何需要将MAC地址和IP地址进行关联。

【实验过程】:

1.在Windows中用Wireshark软件抓arp包。

图1 Wireshark设置过滤arp包

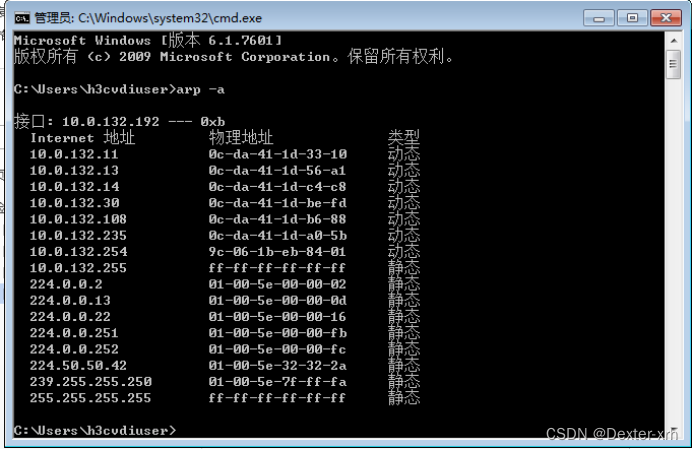

2.查看和分析本地主机当前 ARP Cache 内容。

a)查看 ARP Cache 中的内容。

在cmd窗口中输入命令:arp -a

图2查看ARP Cache内容

b)查看 ARP Cache 中某个 IP 地址的条目。

利用ipconfig 命令找到默认网关的 IP 地址。

在cmd窗口中输入命令:arp -a 默认网关的IP地址

图3查看IP地址

3.删除本地主机当前 ARP Cache 内容。

a)查看 ARP Cache中 的条目。

输入命令:arp –a

b)删除 ARP Cache 中的所有条目。

删除。输入命令:arp -d

检查。输入命令:arp -a

图4 清除arp缓存

从上图中可以看到,使用“arp -d”命令清除arp cache之后,再用“arp -a”显示当前的arp cache中的内容,发现arp缓冲区中仍然有主机的物理地址。这说明,arp协议一直保持和网关的地址映射。当前的arp缓冲区中没有其他主机的物理地址映射。

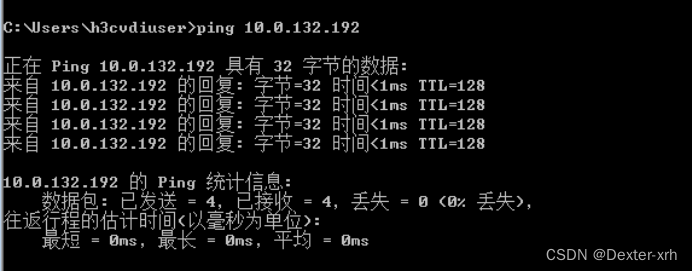

4. 在cmd窗口中输入ping 本网段IP 命令,测试本机与同网段另一台主机的连通情况。

图5 观察连通情况

图6 观察arp更新后的缓冲区

从上图可以看到,arp缓冲区中自动添加上了主机10.0.132.192的物理地址映射。可以通过Wireshark抓包来捕获arp协议的工作过程。

5. 观察在Wireshark中捕获的的arp包。

图7 捕获的arp应答包

6. 展开arp的请求(request)包。

图8 arp的请求包

上图是对第8个包的展开。可以看到arp数据报是直接用以太网帧来封装的。注意观察帧的目标MAC地址是ff:ff:ff:ff:ff:ff,说明这是一个本网段的广播帧;再来观察arp包中的目标MAC地址的值是00:00:00:00:00:00,说明当前还不知道目标主机10.0.132.192的物理地址,这个字段暂时使用空地址。

7. 展开arp的响应(reply)包。

图9 arp的响应包

上图可以看到这是一个arp的响应包(reply)。arp包包含8个字节头部和20个字节的数据区。注意观察到,这个响应帧的目标MAC地址是本机的物理地址,源MAC地址是10.0.132.192主机的物理地址;arp包中的源MAC地址和目标MAC地址的值已经确定为这个帧的源和目标MAC地址。

本文介绍了如何通过PacketTracer学习包跟踪,包括理解和分析ARP工作机制,查看和操作ARPCache,观察Wireshark中ARP协议的工作过程,以及MAC地址与IP地址关联的重要性。

本文介绍了如何通过PacketTracer学习包跟踪,包括理解和分析ARP工作机制,查看和操作ARPCache,观察Wireshark中ARP协议的工作过程,以及MAC地址与IP地址关联的重要性。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?