介绍漏洞:应用程序有时需要调用一些执行函数,如php中,使用system,exec,shell_exec,pasthur,popen,proc,proc_popen等函数可以执行系统命令,当黑客操控这些函数时,就可以将可以命令拼接在正常命令中,从而造成执行命令攻击。

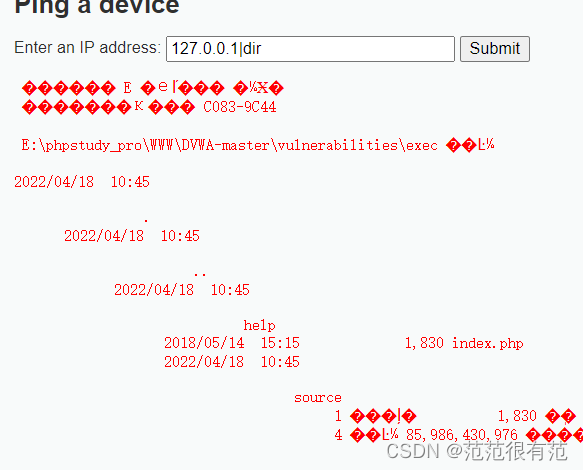

下列以dvwa靶场为例进行介绍。

windows系统管道符命令;

”|“:直接执行后边的语句。 例如:ping 127.0.0.1|whoami

"||":如果前边的执行语句为假则执行后边的语句,前边语句只能为假。 例如:ping 2||whoami

"&"如果前边为假则直接执行后边语句,前边语句可真可假。

”&&“如果前边语句为假则直接出错,也不执行后边的语句,前边的语句只能为真。

linux管道符命令;

”;“执行完前边的语句在执行后边的。 例如:ping 127.0.0.1;whoami

”|“显示后边语句的执行结果 例如 :ping 1 |whoami

”||““如果前边语句出错,执行后边的语句。

"&"如果前边为假则直接执行后边语句,前边语句可真可假。

”&&“如果前边语句为假则直接出错,也不执行后边的语句,前边的语句只能为真。

显示文件的路径。

127.0.0.1|net user

提权命令

495

495

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?