要求

总公司部分的接口配置已在我上个实验中完成,此实验是在上次实验的基础上进行配置。

一、生产区在工作时间内可以访问服务区,仅可以访问http服务器

服务区也就是DMZ区,http服务器是Server2,要想实现本实验的要求,需要对防火墙进行安全策略的布置。

安全策略建立

登陆到防火墙,进行web操作,进入页面后点击策略-->安全策略-->新建安全策略

名称和描述根据实验要求自己填写,源安全区域选择上次实验创建的SC区,目的安全区填写dmz区域。

源地址和目标地址的填写操作

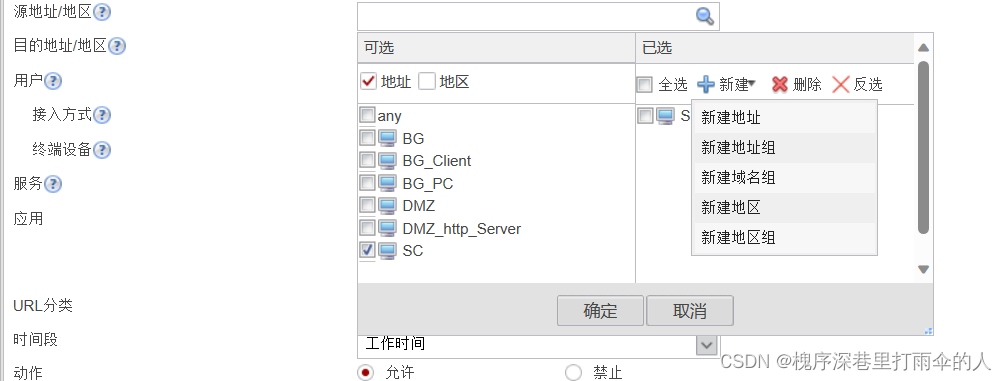

源地址/地区的具体填写情况如下图所示。

点击选项框,就会弹出此界面,随后点击新建-->新建地址,弹出下一个界面,如下图所示。

名称和描述也都自己填写,IP地址那里填写需要用到的地址,此处应填写SC区的IP网段:10.0.1.0/24,下面的目的IP地址/地区跟此雷同,就不详细讲解。

服务填写操作

接下来是服务,服务的话就根据题目要求填写,题目要求SC区仅能使用http服务,那么就填写http,具体操作如下图。

在选项框中输入需要的服务名称,然后在下方进行勾选,再点击确认即可。

时间段填写操作

根据题目要求,我们需要设置工作时间,我这里将他设置在早上的七点到晚上的9点,周期循环,每周的一、二、三、四、五的此时间段允许SC区访问DMZ区域。

点击选项框弹出此界面,点击新建时间段

名称自己取,点击新建弹出此界面,然后自行选择就行。

策略填写完后点击确定,此时的第一个要求就算完成。

成果

后面的题目要求需要进行很多次这种操作,我便不一一讲解。

二、办公区可以全天访问服务区;其中,10.0.2.20可以访问http服务器和ftp服务器,10.0.2.10仅可以ping通10.0.3.10

同第一个要求操作大同小异,根据题目要求需要创建四个安全策略

第一条安全策略

此策略是为了让BG区域能全天访问DMZ区域。

第二条安全策略

此策略是为了能让BG区域的客户端能够访问DMZ区域的http和ftp服务器。

第三条安全策略

此安全策略是为了让BG区域的电脑端只能ping通10.0.3.10设备。

第四条安全策略

此策略是为了防止因为BG的电脑端能去访问DMZ区域的其他设备而设置的。

安全策略是自上而下进行匹配的,所以我们有时必须将一些策略拖动在另一个策略之上,就像后面三条策略都应该在第一条策略之上,才能实现该实验的要求,如图所示。

成果

BG电脑端ping10.0.3.10设备。

办公区PCping10.0.3.20

办公区客户端访问http服务器和ftp服务器。

三、办公区在访问服务器区时采用匿名认证的方式进行上网行为管理

完成此要求,我们需要依次点击对象-->用户-->认证策略-->新建,就会弹出如下图所示的界面。

具体填写如下图所示。

四、办公区设备可以访问公网,其他区域不行

此要求需要我们依次点击策略-->NAT策略-->NAT策略-->新建,就会弹出此界面。

具体填写如下图所示。

填写完后先不着急点确定,下方有一个新建安全策略的蓝色字样,点击它,防火墙会自动帮你创建一个安全策略,如下图所示。

不需要填写什么,只需点击确定,然后再点击确定,此时NAT策略就建立完成。

最后一步,则需要去往完全区域那,将untrsut区域进行填写。

选择GE1/0/1口,因为此接口就是通往untrust区域的出接口,填写完后点击确认,那么此实验也就彻底做完了。

成果

BG的电脑端pingISP的环回地址

SC区的电脑端pingISP的环回地址

本文详细描述了如何在总公司环境中配置防火墙以实现生产区对服务区的特定访问,包括设置安全策略、地址过滤、服务限制和时间周期,以及办公区的全时段与特定服务访问,以及匿名认证和公网访问规则。

本文详细描述了如何在总公司环境中配置防火墙以实现生产区对服务区的特定访问,包括设置安全策略、地址过滤、服务限制和时间周期,以及办公区的全时段与特定服务访问,以及匿名认证和公网访问规则。

94

94

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?