0x00 Nmap介绍

nmap是一个网络连接端扫描软件,用来扫描网上电脑开放的网络连接端。确定哪些服务运行在哪些连接端,并且推断计算机运行哪个操作系统(这是亦称 fingerprinting)。它是网络管理员必用的软件之一,以及用以评估网络系统安全。

目录

0x01 端口扫描

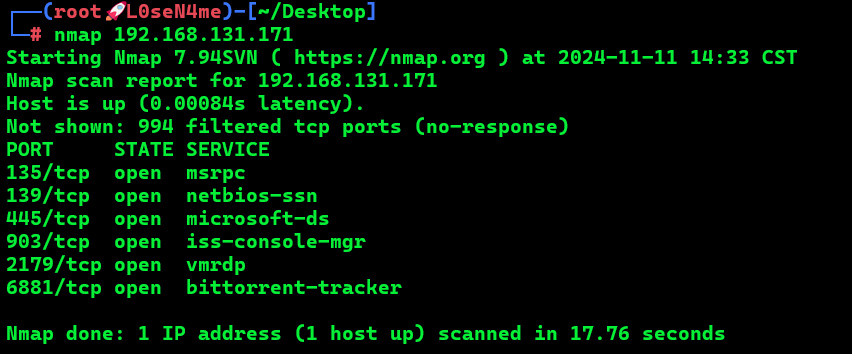

扫描主机的「开放端口」,在nmap后面直接跟主机IP或者域名(默认扫描1000个端口)

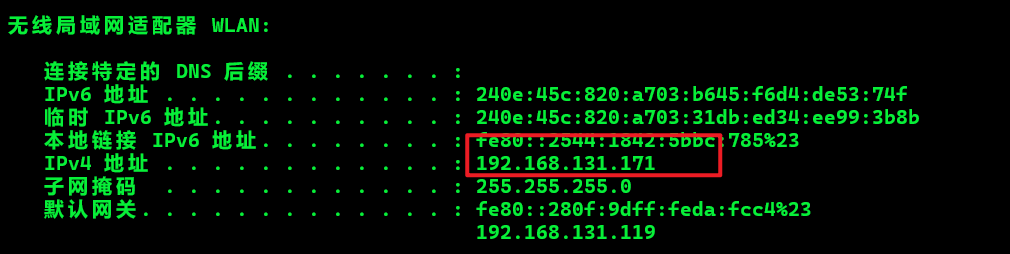

我们可以直接用kali扫描自己的主机,我们首先在主机输入ipconfig命令获得主机的ip

可以用kali,也可以用wsl,我用的是wsl(wsl就是windows平台的kali虚拟机,可以在windows上直接使用),比较方便,但是刚开始ping不通主机,浪费了一些时间修复。

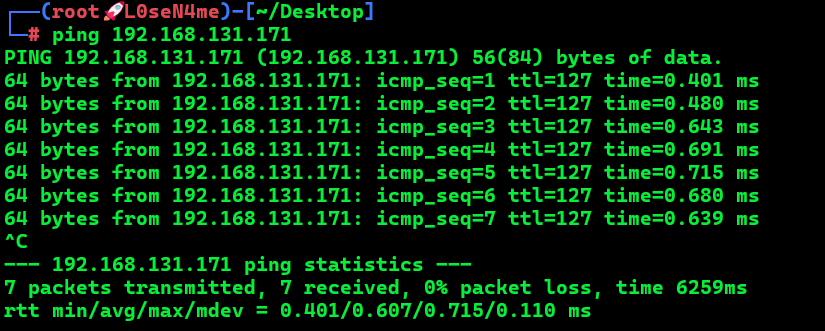

如下,先测试一下网络连通性,可以ping通表示网络连接良好。

接下来进行nmap扫描主机。

从上图可以看到,扫描了1000个端口,其中994个端口关闭,结果中列出的6个端口就是开放的端口。

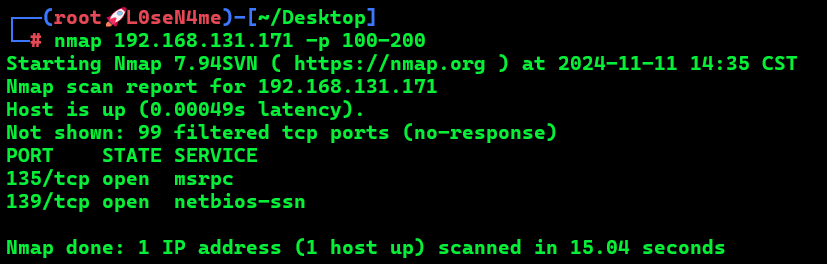

1. 指定端口

扫描「指定端口」,使用 -p 参数,可以一次扫描单个端口、多个端口、或扫描一个范围的端口

nmap 192.168.0.100 -p 80

nmap 192.168.0.100 -p 1-80

nmap 192.168.0.100 -p 80,3389,22,21

nmap 192.168.0.100 -p 1-65535

nmap 192.168.0.100 -p- # -p- 等价于 -p 1-65535

我用-p 100-200,指定了nmap去扫描100到200的端口,扫描出来了2个开放端口。

2. 指定扫描方式

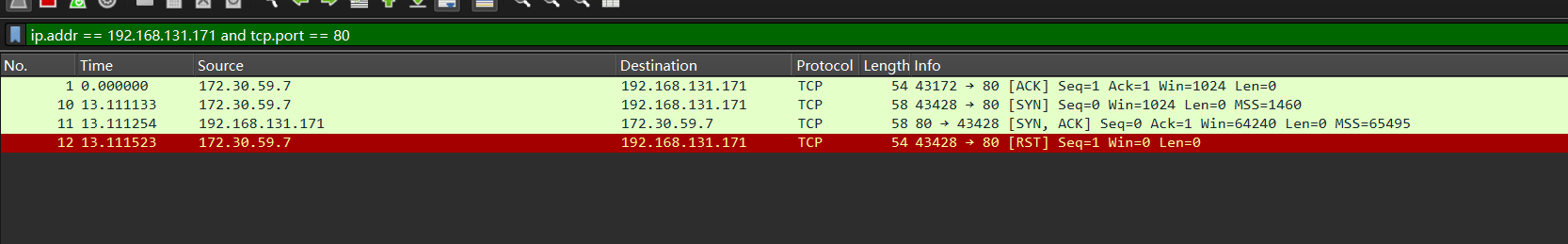

我们通过「wireshark」抓包分析不同扫描方式的请求信息,从而判断这些方式的区别。

输入过滤条件ip.addr == 192.168.31.180 and tcp.port == 80后,点击箭头应用。

这个过滤条件的意思是:过滤IP地址是 192.168.31.180 并且 端口是 TCP的80端口。

设置完过滤条件后,我们在命令行执行扫描命令,然后查看「wireshark」中的请求包。

2.1 TCP全连接扫描

使用 -sT 参数进行TCP全连接扫描。

「全连接扫描」使用完整的三次握手建立链接,能够建立链接就判定端口开放,否则判定端口关闭。

三次握手(Three-Way Handshake)是TCP协议中建立连接的过程。它的主要目的是为了在客户端和服务器之间建立可靠的通信通道。这个过程包括以下三个步骤:

SYN:客户端向服务器发送一个SYN(同步序列编号)包,表示请求建立连接。这个包中包含客户端的初始序列号。

SYN-ACK:服务器收到SYN包后,回复一个SYN-ACK包,表示同意建立连接,并返回自己的初始序列号。

ACK:客户端收到SYN-ACK包后,再发送一个ACK(确认)包,确认收到服务器的SYN-ACK包,完成连接的建立。

nmap 192.168.31.180 -p 80 -sT

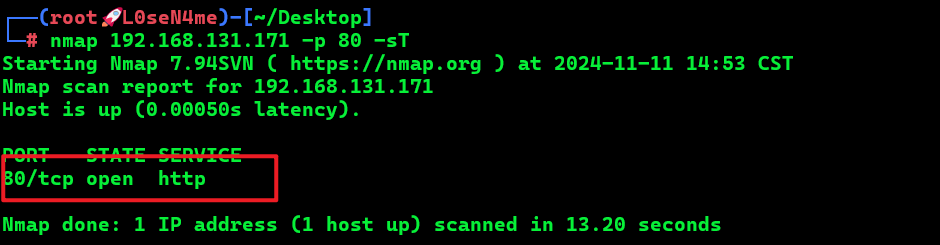

- 如果端口开放,就会进行完整的三次握手,成功建立链接,扫描结果中,STATE字段显示为 open 。

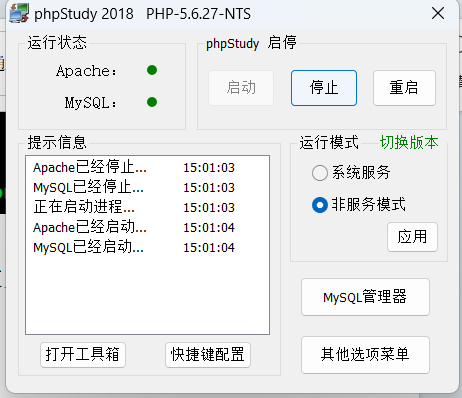

这里我开启了本地的http服务,我用phpstudy简单搭建了一个web服务,开启开启80 web服务。

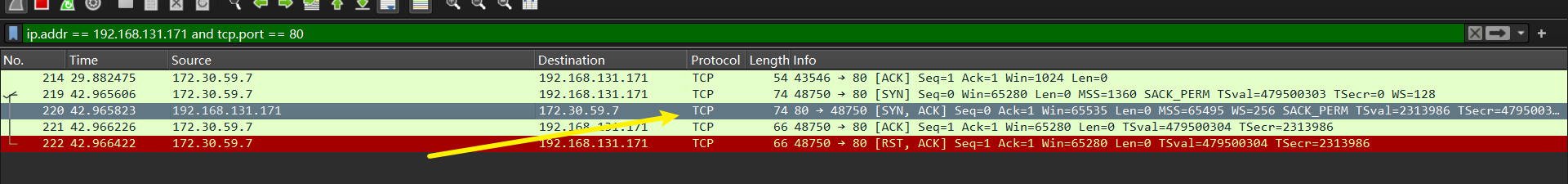

这里看到主机向kali返回了一个SYN响应包,进行了完整的三次握手。

这里可以看见172.30.59.7先向192.168.131.171进行第一次握手,然后192.168.131.171向它发了个SYN-ACK确认包[第二次握手],最后172.30.59.7发了个RST-SYN确认包来终止。

RST-SYN是一种TCP通信中的控制标志,用于处理异常情况。以下是对RST和SYN的简要说明:

RST(Reset):当一方希望强制终止连接时,发送RST标志。这通常发生在接收到意外的或不合法的报文时。RST包会立即通知另一方,连接已经被重置。

SYN(Synchronize):用于初始化连接的请求,作为三次握手的一部分,表示要建立一个新的连接。

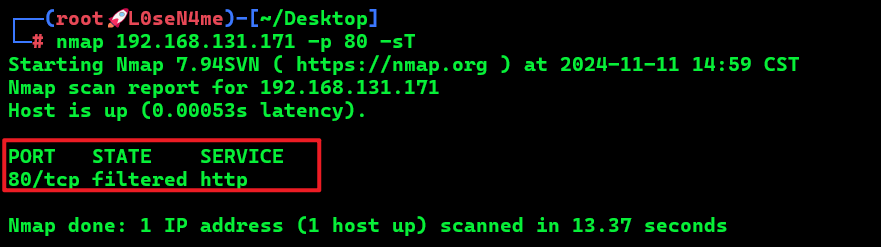

2)如果端口关闭,就只能进行一次握手,无法建立链接,扫描结果中,STATE字段显示为 closed。

这里我将主机的web服务关闭

可以看到没有返回响应包。

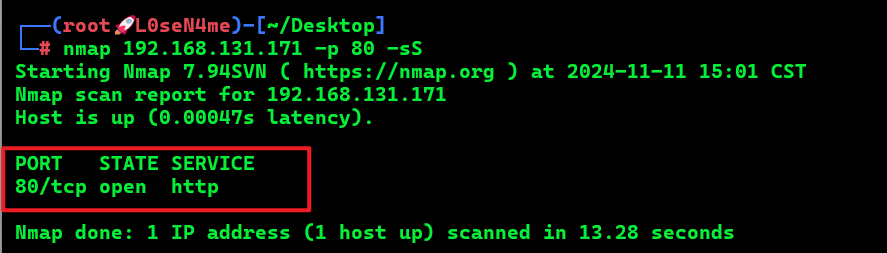

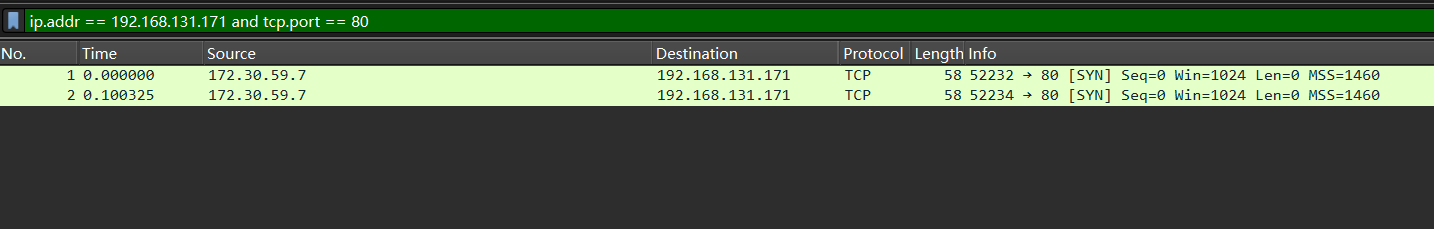

2.2 SYN半链接扫描

使用 -sS 参数进行SYN半链接扫描。

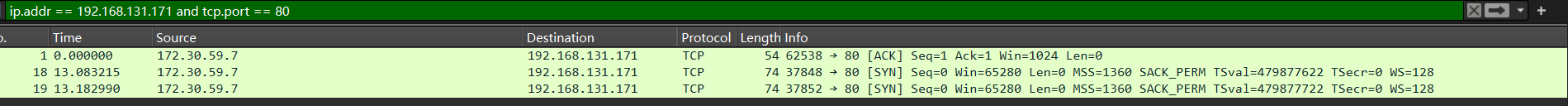

「半链接扫描」只进行两次握手,对方返回确认帧(ACK=1)就判定端口开放,否则判定端口关闭。

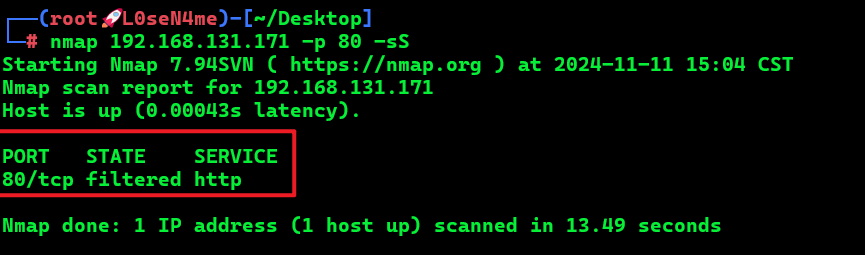

nmap 192.168.131.171 -p 80 -sS

1)如果端口开放,就会进行两次握手,扫描结果中,STATE字段为 open 。

2)如果端口关闭,就只有一次握手,扫描结果中,STATE字段为 closed。

关闭小皮

显示关闭。

2.3 隐秘扫描

隐秘扫描,只适用于Linux系统。

「隐秘扫描」向目标主机的端口发送TCP FIN包 或 Xmas tree包 或 Null包,如果收到RST响应包,就判定端口关闭,否则就判定端口开放或被屏蔽(open/filtered)

nmap 192.168.0.100 -p 80 -sF # Fin扫描

nmap 192.168.0.100 -p 80 -sN # Null扫描(所有flags都为0的TCP包)

nmap 192.168.0.100 -p 80 -sX # Xmas扫描(flags的FIN、URG、PUSH都为1的包)0x02 主机探测

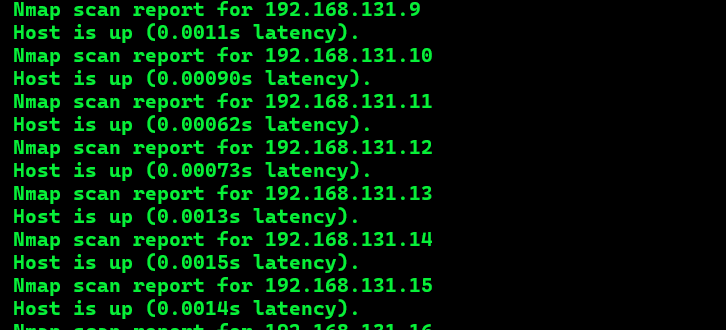

扫描网段中有哪些主机在线,使用 -sP 参数,不扫描端口,只扫描「存活主机」。

本质上是Ping扫描,能Ping通有回包,就判定主机在线。

nmap -sP 192.168.131.171/24

1、服务识别

扫描端口时,默认显示端口对应的服务,但不显示服务版本。

想要识别具体的「服务版本」,可以使用 -sV 参数。

nmap 192.168.131.171 -p 80 -sV

扫描结果中,VERSION字段显示服务的详细版本。

我们可以看到apache的版本。

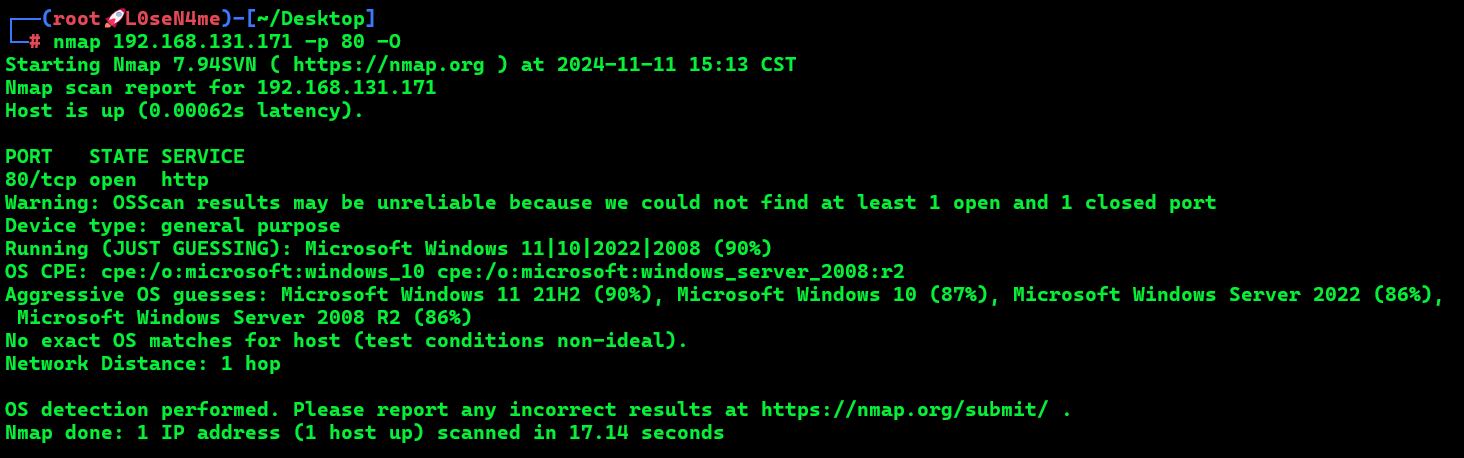

0x03 系统识别

想要识别「操作系统版本」,可以使用 -O 参数。

nmap 192.168.131.171 -p 80 -O

提示:

- Nmap扫描出的系统版本并完全准确,仅供参考。

- 当识别不出具体版本时,Nmap会以概率的形式列举出可能的操作系统,如上图所示。

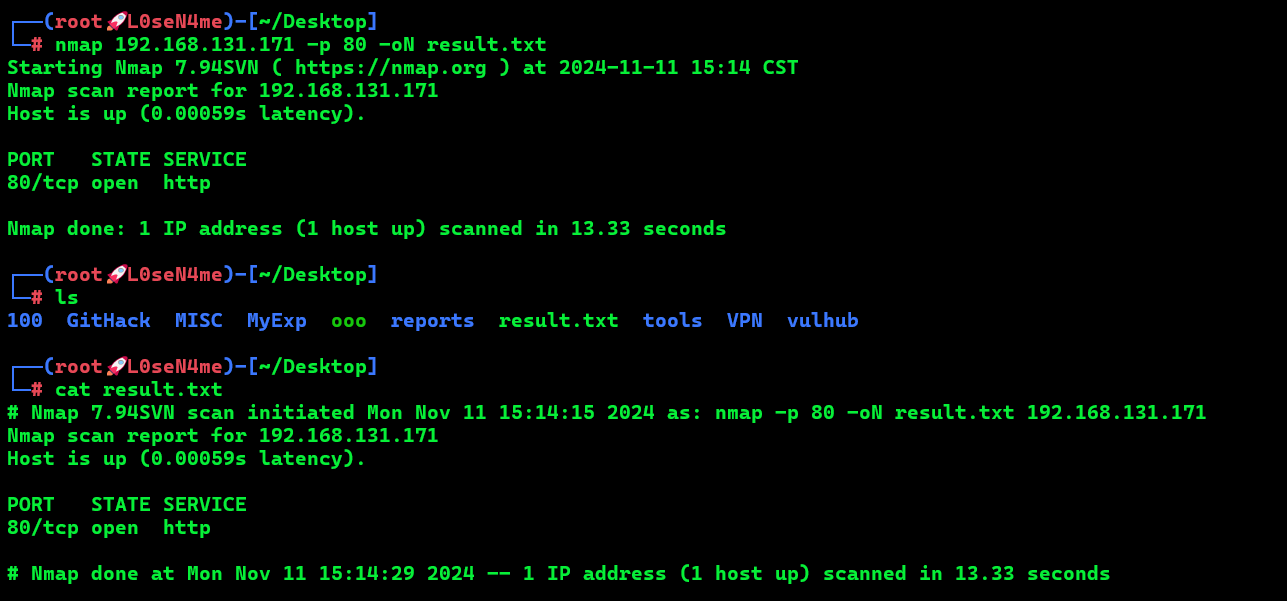

0x04 扫描结果导出

Nmap的扫描结果可以保存到文件中,比如文本格式、XML格式。

1)将扫描结果导出为「文本格式」,结果原样保存。

nmap 192.168.131.171 -p 80 -oN result.txt

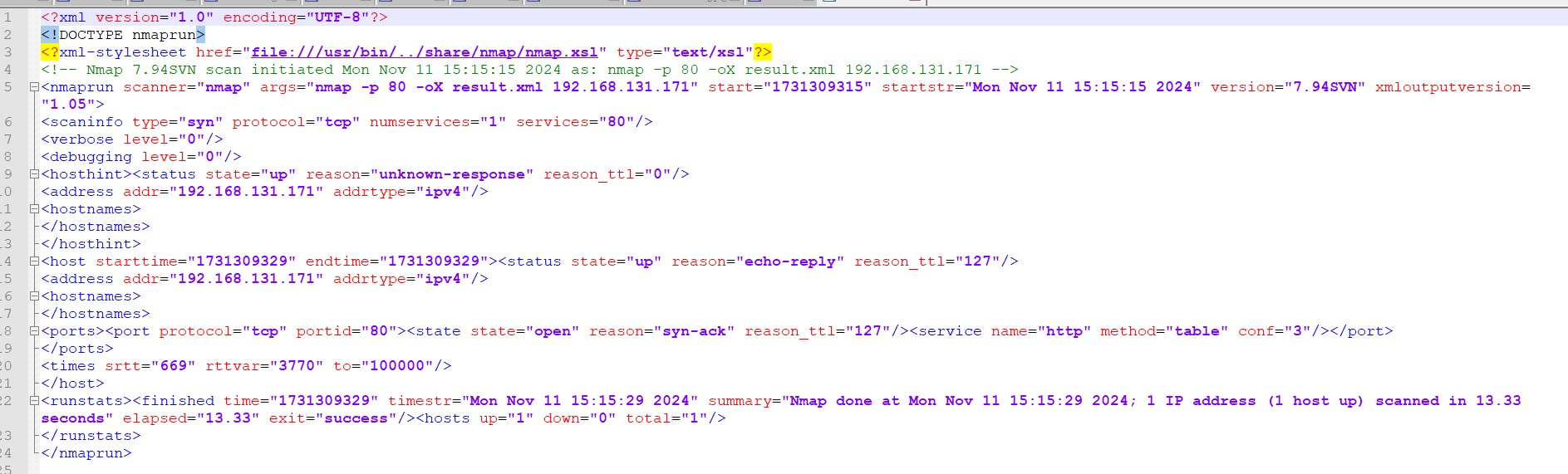

2)将扫描结果导出为「xml格式」,结果的保存格式会发生变化。

nmap 192.168.131.171 -p 80 -oX result.xml

14万+

14万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?