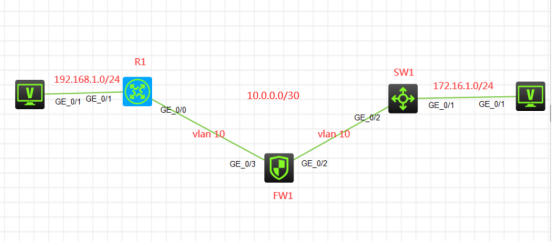

组网及说明

组网说明:

本案例采用H3C HCL模拟器的F1060防火墙来模拟防火墙的透明模式典型组网配置1。为了实现PC之间相互PING通,因此需要在SW1、R1之间通过路由指向来实现路由可达。F1060处在R1、SW1之间,所以将F1060配置为透明模式,采用access的方式为R1、SW1透传业务。

配置步骤

1、按照网络拓扑图正确配置IP地址

2、R1与SW1之间运行ospf路由协议

3、将F1060防火墙配置为透明模式,采用access的方式为R1、SW1透传业务。

配置关键点

SW1:

<H3C>sys

System View: return to User View with Ctrl+Z.

[H3C]sysname SW1

[SW1]vlan 100

[SW1-vlan100]quit

[SW1]int vlan 100

[SW1-Vlan-interface100]ip address 172.16.1.1 24

[SW1-Vlan-interface100]quit

[SW1]int gi 1/0/1

[SW1-GigabitEthernet1/0/1]port link-type access

[SW1-GigabitEthernet1/0/1]port access vlan 100

[SW1-GigabitEthernet1/0/1]quit

[SW1]int gi 1/0/2

[SW1-GigabitEthernet1/0/2]port link-mode route

[SW1-GigabitEthernet1/0/2]des <connect to FW1>

[SW1-GigabitEthernet1/0/2]ip address 10.0.0.1 30

[SW1-GigabitEthernet1/0/2]quit

[SW1]int loopback 0

[SW1-LoopBack0]ip address 1.1.1.1 32

[SW1-LoopBack0]quit

[SW1]ospf 1 router-id 1.1.1.1

[SW1-ospf-1]area 0.0.0.0

[SW1-ospf-1-area-0.0.0.0]network 10.0.0.1 0.0.0.0

[SW1-ospf-1-area-0.0.0.0]network 1.1.1.1 0.0.0.0

[SW1-ospf-1-area-0.0.0.0]network 172.16.1.0 0.0.0.255

[SW1-ospf-1-area-0.0.0.0]quit

[SW1-ospf-1]quit

[SW1]

R1:

<H3C>sys

System View: return to User View with Ctrl+Z.

[H3C]sysname R1

[R1]int loopback 0

[R1-LoopBack0]ip address 2.2.2.2 32

[R1-LoopBack0]quit

[R1]int gi 0/1

[R1-GigabitEthernet0/1]ip address 192.168.1.1 24

[R1-GigabitEthernet0/1]quit

[R1]int gi 0/0

[R1-GigabitEthernet0/0]des <connect to FW1>

[R1-GigabitEthernet0/0]ip address 10.0.0.2 30

[R1-GigabitEthernet0/0]quit

[R1]ospf 1 router-id 2.2.2.2

[R1-ospf-1]area 0.0.0.0

[R1-ospf-1-area-0.0.0.0]network 10.0.0.2 0.0.0.0

[R1-ospf-1-area-0.0.0.0]network 2.2.2.2 0.0.0.0

[R1-ospf-1-area-0.0.0.0]network 192.168.1.0 0.0.0.255

[R1-ospf-1-area-0.0.0.0]quit

[R1-ospf-1]quit

FW1 透明模式配置关键点:

<H3C>sys

System View: return to User View with Ctrl+Z.

[H3C]sysname FW1

[FW1]vlan 10

[FW1-vlan10]quit

[FW1]int range gi 1/0/2 to gi 1/0/3

[FW1-if-range]port link-mode bridge

[FW1-if-range]port link-type access

[FW1-if-range]port access vlan 10

[FW1-if-range]quit

[FW1]security-zone name Trust

[FW1-security-zone-Trust]import interface GigabitEthernet 1/0/3 vlan 10

[FW1-security-zone-Trust]quit

[FW1]security-zone name Untrust

[FW1-security-zone-Untrust]import interface GigabitEthernet 1/0/2 vlan 10

[FW1-security-zone-Untrust]quit

[FW1]acl basic 2002

[FW1-acl-ipv4-basic-2002]rule 0 permit source any

[FW1-acl-ipv4-basic-2002]quit

[FW1]

[FW1]zone-pair security source trust destination untrust

[FW1-zone-pair-security-Trust-Untrust]packet-filter 2002

[FW1-zone-pair-security-Trust-Untrust]quit

[FW1]

[FW1]zone-pair security source untrust destination trust

[FW1-zone-pair-security-Untrust-Trust]packet-filter 2002

[FW1-zone-pair-security-Untrust-Trust]quit

[FW1]

[FW1]zone-pair security source trust destination local

[FW1-zone-pair-security-Trust-Local]packet-filter 2002

[FW1-zone-pair-security-Trust-Local]quit

[FW1]

[FW1]zone-pair security source local destination trust

[FW1-zone-pair-security-Local-Trust]packet-filter 2002

[FW1-zone-pair-security-Local-Trust]quit

[FW1]

[FW1]zone-pair security source untrust destination local

[FW1-zone-pair-security-Untrust-Local]packet-filter 2002

[FW1-zone-pair-security-Untrust-Local]quit

[FW1]

[FW1]zone-pair security source local destination untrust

[FW1-zone-pair-security-Local-Untrust]packet-filter 2002

[FW1-zone-pair-security-Local-Untrust]quit

[FW1]

[FW1]zone-pair security source trust destination trust

[FW1-zone-pair-security-Trust-Trust]packet-filter 2002

[FW1-zone-pair-security-Trust-Trust]quit

[FW1]

[FW1]zone-pair security source untrust destination untrust

[FW1-zone-pair-security-Untrust-Untrust]packet-filter 2002

[FW1-zone-pair-security-Untrust-Untrust]quit

测试:

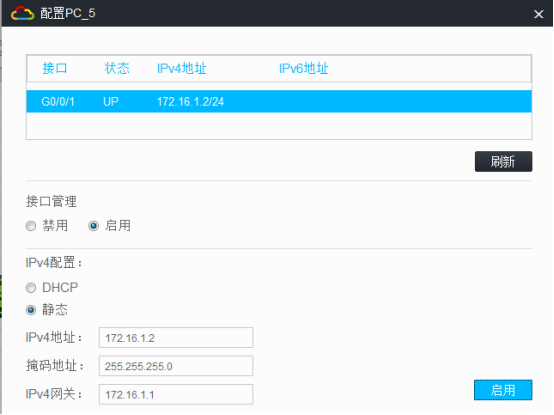

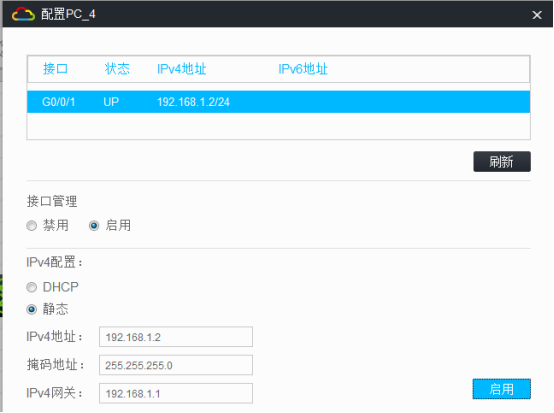

所有PC都填写IP地址:

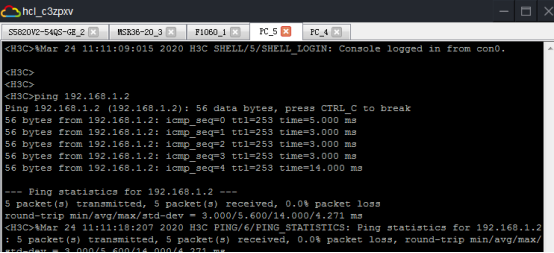

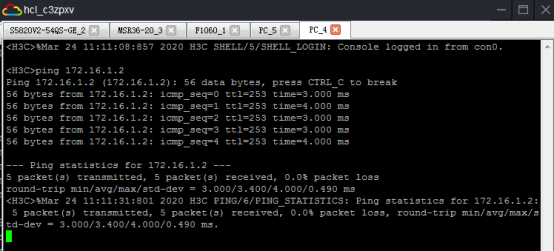

PC之间可以相互PING通:

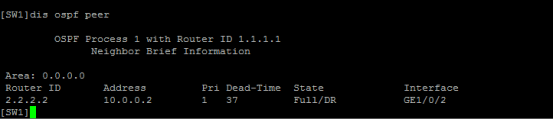

分别查看SW1、R1的OSPF邻居信息:

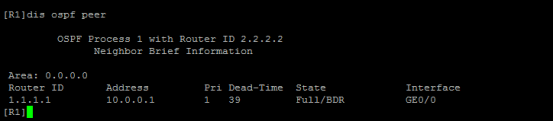

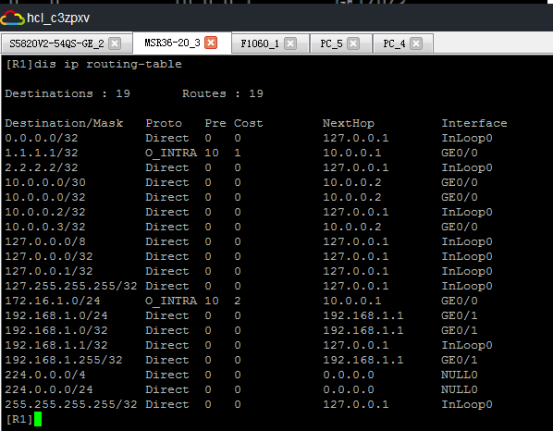

分别查看SW1、R1的路由表:

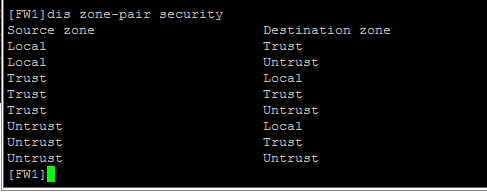

查看FW1的zone-pair:

温馨提示:如果要实现防火墙的远程登陆管理,建议新增一条链路连接到交换机或者路由器,做带外管理即可。

至此,F1060透明模式典型组网配置案例1(access)已完成!

本文介绍使用H3CHCL模拟器中F1060防火墙进行透明模式组网配置的方法。通过配置R1与SW1间的OSPF路由协议,并设置F1060为透明模式,实现不同PC间互相PING通。文中详细展示了配置步骤。

本文介绍使用H3CHCL模拟器中F1060防火墙进行透明模式组网配置的方法。通过配置R1与SW1间的OSPF路由协议,并设置F1060为透明模式,实现不同PC间互相PING通。文中详细展示了配置步骤。

1759

1759

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?