!!!!若需要环境可以私信博主!!!!

任务内容:

A集团的WebServer服务器被黑客入侵,该服务器的Web应用系统被上传恶意软件,系统文件被恶意软件破坏,您的团队需要帮助该公司追踪此网络攻击的来源,在服务器上进行全面的检查,包括日志信息、进程信息、系统文件、恶意文件等,从而分析黑客的攻击行为,发现系统中的漏洞,并对发现的漏洞进行修复。

| 任务编号 | 任务描述 |

| 1 | 提交攻击者的IP地址 |

| 2 | 识别攻击者使用的操作系统 |

| 3 | 找出攻击者资产收集所使用的平台 |

| 4 | 提交攻击者目录扫描所使用的工具名称 |

| 5 | 提交攻击者首次攻击成功的时间,格式:DD /MM/YY:HH:MM:SS |

| 6 | 找到攻击者写入的恶意后门文件,提交文件名(完整路径)和后门密码 |

| 7 | 找到攻击者隐藏在正常web应用代码中的恶意代码,提交该文件名(完整路径) |

| 8 | 识别系统中存在的恶意程序进程,提交进程名 |

| 9 | 找到文件系统中的恶意程序文件并提交文件名(完整路径) |

| 10 | 简要描述该恶意文件的行为 |

目录

5、提交攻击者首次攻击成功的时间,格式:DD /MM/YY:HH:MM:SS

6、找到攻击者写入的恶意后门文件,提交文件名(完整路径)和后门密码

7、找到攻击者隐藏在正常web应用代码中的恶意代码,提交该文件名(完整路径)

使用shell工具连接目标靶机,方便翻阅查看内容

在/var/log 文件底下可以发现存在 apache2 文件夹,说明该靶机使用的是apache2服务,进入该文件可以查看相关日志文件进行日志分析

查看该文件夹中的文件,根据文件的大小判断,可以对access.log.1 文件进行日志分析

1、提交攻击者的IP地址

查看该文件的内容,可以该日志格式,可以发现所有的IP地址都在第一列

可以使用 awk 命令,对该文件出现的IP地址进行一个统计排序

cat access.log.1 | awk '{print $1}' | sort | uniq -c | sort -nr | head -n 10

可以得到 192.168.1.7 出现的次数频率最高,比其他的IP出现次数高出了许多,所以判断该IP为攻击者的IP地址

2、识别攻击者使用的操作系统

查看日志中所有关于 192.168.1.7 所产生的日志记录,可以发现使用的是Linux x84_64 操作系统 或者可以选择在日志中搜索常见的操作系统,例如 “windows、Linux、UNIX、Mac”来进行查找

或者可以选择在日志中搜索常见的操作系统,例如 “windows、Linux、UNIX、Mac”来进行查找

3、找出攻击者资产收集所使用的平台

试着查询一下几个用于资产收集的平台,例如 fofa 、 shodan等

这里可以发现有相关 shodan 的日志流量,说明攻击者利用shodan进行资产收集

4、提交攻击者目录扫描所使用的工具名称

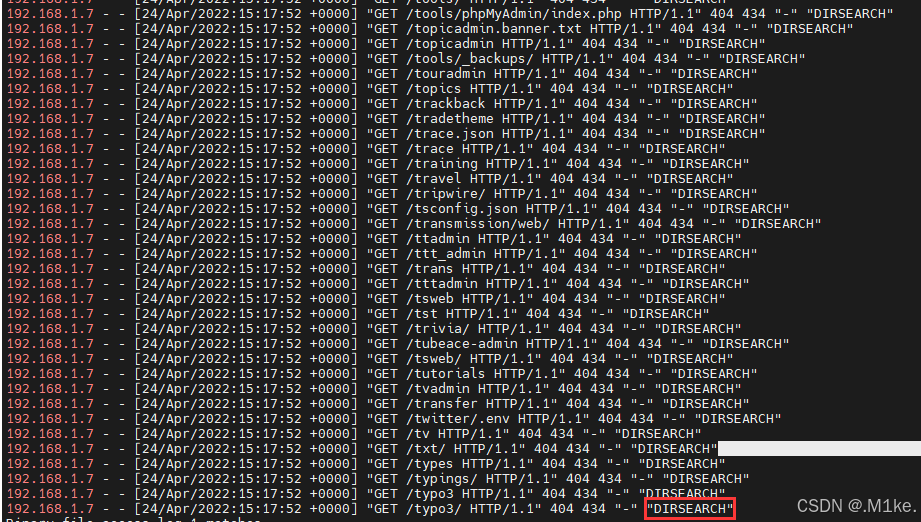

在我们第二题进行查询的时候,最底下出现大量的爆破流量包,可以发现是攻击所使用的工具名称是“DIRSEARCH”

5、提交攻击者首次攻击成功的时间,格式:DD /MM/YY:HH:MM:SS

因为该文件比较大,如果使用grep、cat 等命令查找文件名无法给出所有的日志包,可以利用less命令进行一个查询

less access.log.1 | grep "192.168.1.7" | grep "200"

可以发现在 24/Apr/2022:15:25:53 有一条 POST请求,内容被加密,POST数据包下面回显的包状态码为200,该数据可能为首次攻击成功攻击的时间

6、找到攻击者写入的恶意后门文件,提交文件名(完整路径)和后门密码

既然是攻击者写入的后门,大概率是在网页源码中,切换到 /var/www/html 目录底下,对该目录的所有文件进行一个搜索,使用命令 xrags 通过所有文本的内容来查找恶意的后门文件,在 grep 搜索的时候可以增加一些木马的特征

find ./ -name "*.php" | xargs grep "system\|eval"

发现 ./data/avatar/1.php 文件中有一个简单的一句话木马

所以恶意文件名为: /var/www/html/data/avatar/1.php

后门密码:2022

7、找到攻击者隐藏在正常web应用代码中的恶意代码,提交该文件名(完整路径)

在上一题中就可以发现在 footer.php 文件中存在一个恶意代码,footer.php 一般为网站的页脚配置文件,查看该文件可以发现该文件是一个正常的web代码

8、识别系统中存在的恶意程序进程,提交进程名

查看所有进程,可以发现一个可疑的进程

9、找到文件系统中的恶意程序文件并提交文件名(完整路径)

已知可以进程是 prism,那就可以从根目录开始查询所有和 prism 相关的文件![]()

发现在 /root下有一个隐藏的文件夹

10、简要描述该恶意文件的行为

通过shodan收集资产,再扫描网站中存在的页面,找到一个网页存在文件上传漏洞,上传木马获取shell,再通过提权获取到了 root 权限,再上传一个恶意的程序保持权限

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?