有些单位的网络管控很严格,无论是有线还是无线,凡是未经允许的设备,都是禁止联网的。

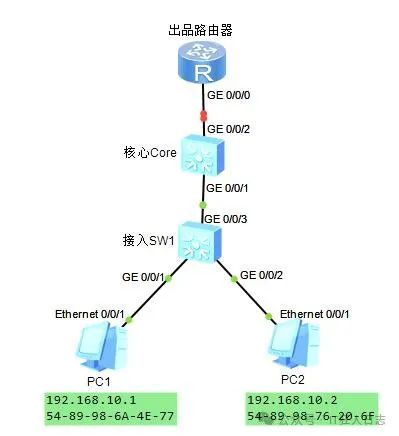

一、先来说有线网络的配置方法:在交换机上做接口限制,所有电脑从固定的接口上线;并且,外来人员的电脑无法接入网络。

IPSG是针对基于源IP的攻击提供的一种防御机制,可以有效的防止基于源地址欺骗的网络攻击行为,正适用于上述配置要求。

IPSG配置方法:

1、配置要求如下:只允许PC1上外网,擅自修改IP将无法接入网络;未经允许的电脑,无法接入网络。

2、配置过程:

(1)核交换机的配置:

[Core]vlan 10 //创建vlan10

[Core-vlan10]int g0/0/1

[Core-GigabitEthernet0/0/1]p l t //1口配置为trunk模式

[Core-GigabitEthernet0/0/1]p t a v 10 //允许vlan10通过

[Core-GigabitEthernet0/0/1]int vlan 10

[Core-Vlanif10]ip add 192.168.10.254 24 //配置vlan的IP地址

[Core-Vlanif10]q

[Core]acl 3001 //配置只允许PC1上网的ACL

[Core-acl-adv-3001]rule permit ip source 192.168.10.1 0

[Core-acl-adv-3001]rule deny ip source 192.168.10.0 0.0.0.255

[Core-acl-adv-3001]q

[Core]traffic classifier c1 //配置基于ACL的流分类

[Core-classifier-c1]if-match acl 3001

[Core-classifier-c1]q

[Core]traffic behavior b1 //配置流行为

[Core-behavior-b1]permit

[Core-behavior-b1]q

[Core]traffic policy p1 //配置流策略

[Core-trafficpolicy-p1]classifier c1 behavior b1

[Core-trafficpolicy-p1]q

[Core]int g0/0/2

[Core-GigabitEthernet0/0/2]traffic-policy p1 outbound //在2口应用流策略

[Core-GigabitEthernet0/0/2]return //返回

save //保存配置

(2)接入换机的配置:

sys

Enter system view, return user view with Ctrl+Z.

[Huawei]sys Sw1

[Sw1]vlan 10

[Sw1-vlan10]ip source check user-bind enable //在VLAN10启用IPSG功能

[Sw1-vlan10]q

[Sw1]int g0/0/3

[Sw1-GigabitEthernet0/0/3]p l t

[Sw1-GigabitEthernet0/0/3]p t a v 10

[Sw1-GigabitEthernet0/0/3]int g0/0/1

[Sw1-GigabitEthernet0/0/1]p l a

[Sw1-GigabitEthernet0/0/1]p d v 10

[Sw1-GigabitEthernet0/0/1]int g0/0/2

[Sw1-GigabitEthernet0/0/2]p l a

[Sw1-GigabitEthernet0/0/2]p d v 10

[Sw1-GigabitEthernet0/0/2]q

[Sw1]user-bind static ip-address 192.168.10.1 mac-address 5489-986A-4E77 interfa

ce g0/0/1 //绑定IP、Mac及端口

[Sw1]user-bind static ip-address 192.168.10.2 mac-address 5489-9876-206F interfa

ce g0/0/2

[Sw1]p g g0/0/1 to g0/0/2

[Sw1-port-group]ip source check user-bind en //在1-2端口启用IPSG功能

[Sw1-port-group]q

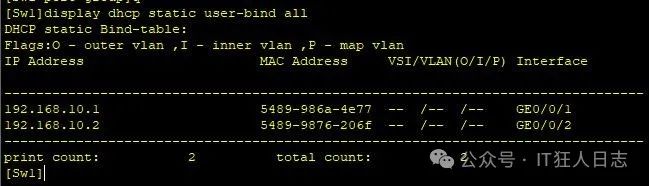

配置完成,查看静态绑定表信息是否正确:display dhcp static user-bind all

再确认一下,1-2接口是否已经启用IP绑定;

二、再来说无线网络的配置方法:配置VAP方式的STA白名单,只有白名单内的终端才能连接WIFI。

参考示意图如下

1563

1563

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?